建立原則來控制 OAuth 應用程式

除了 現有連線到您環境的 OAuth 應用程式 調查之外,請設定許可權原則,以便在 OAuth 應用程式符合特定準則時收到自動化通知。 例如,當有需要高許可權等級且超過50位使用者授權的應用程式時,系統會自動發出警示。

OAuth 應用程式原則可讓您調查每個應用程式所要求的許可權,以及哪些使用者授權他們使用 Microsoft 365、Google Workspace 和 Salesforce。 您也能夠將這些權限標記為已核准或已禁止。 將它們標示為禁用會停用相互關聯的企業應用程式。

除了一組內建功能來偵測異常應用程式行為,並根據機器學習演算法產生警示,應用程式控管中的應用程式原則也可讓您:

- 指定應用程式控管可以提醒您應用程式行為以進行自動或手動補救的條件。

- 為您的組織實作應用程式合規性原則。

注意

如果您已啟用組織的應用程式控管,您也可以指定應用程式控管警示的條件,併為您的組織實作應用程式合規性原則。 如需詳細資訊,請參閱 在應用程式控管中建立應用程式原則。

建立 OAuth 應用程式原則

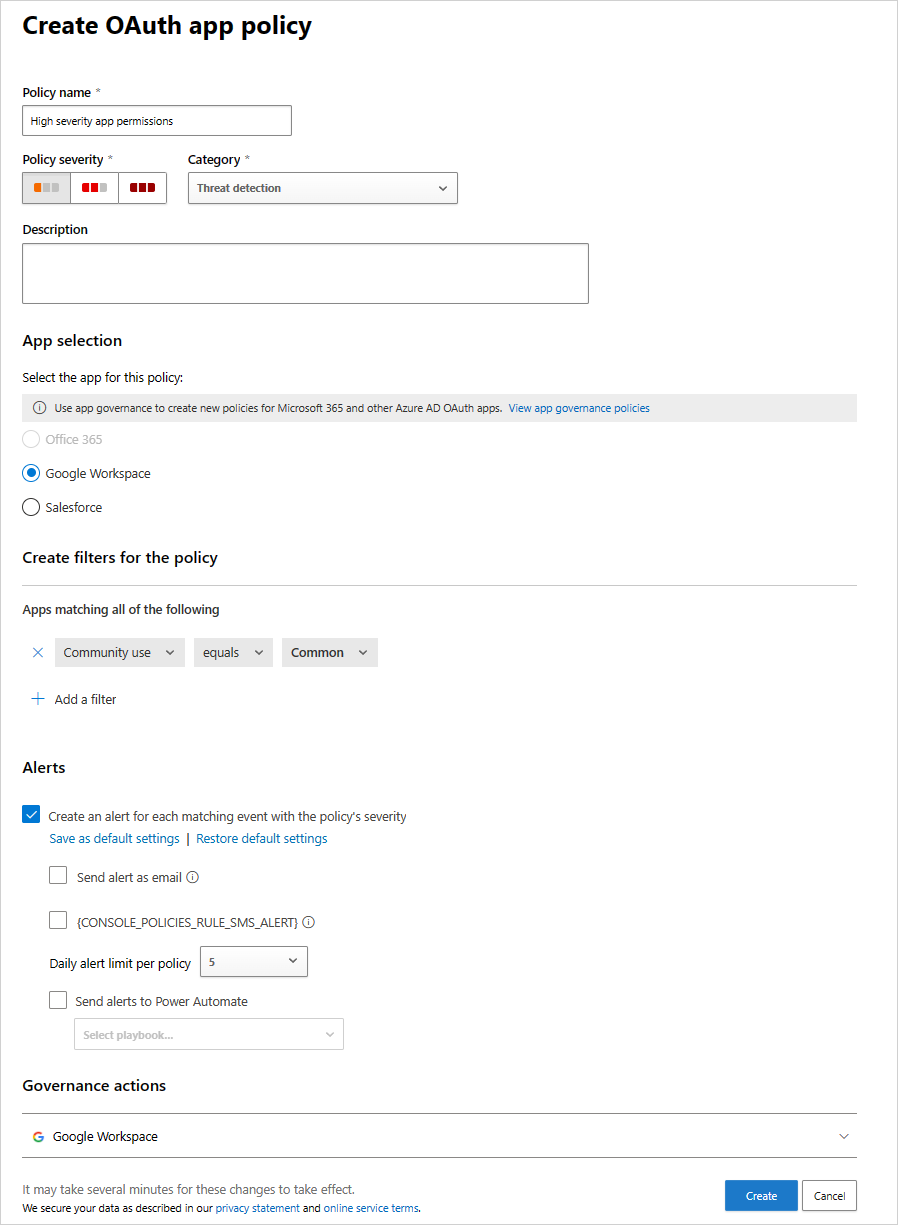

您可以透過兩種方式來建立新的 OAuth 應用程式原則。 第一種方式是在 [調查] 下,第二種方式是在 [控制項] 下。

建立新的 OAuth 應用程式原則:

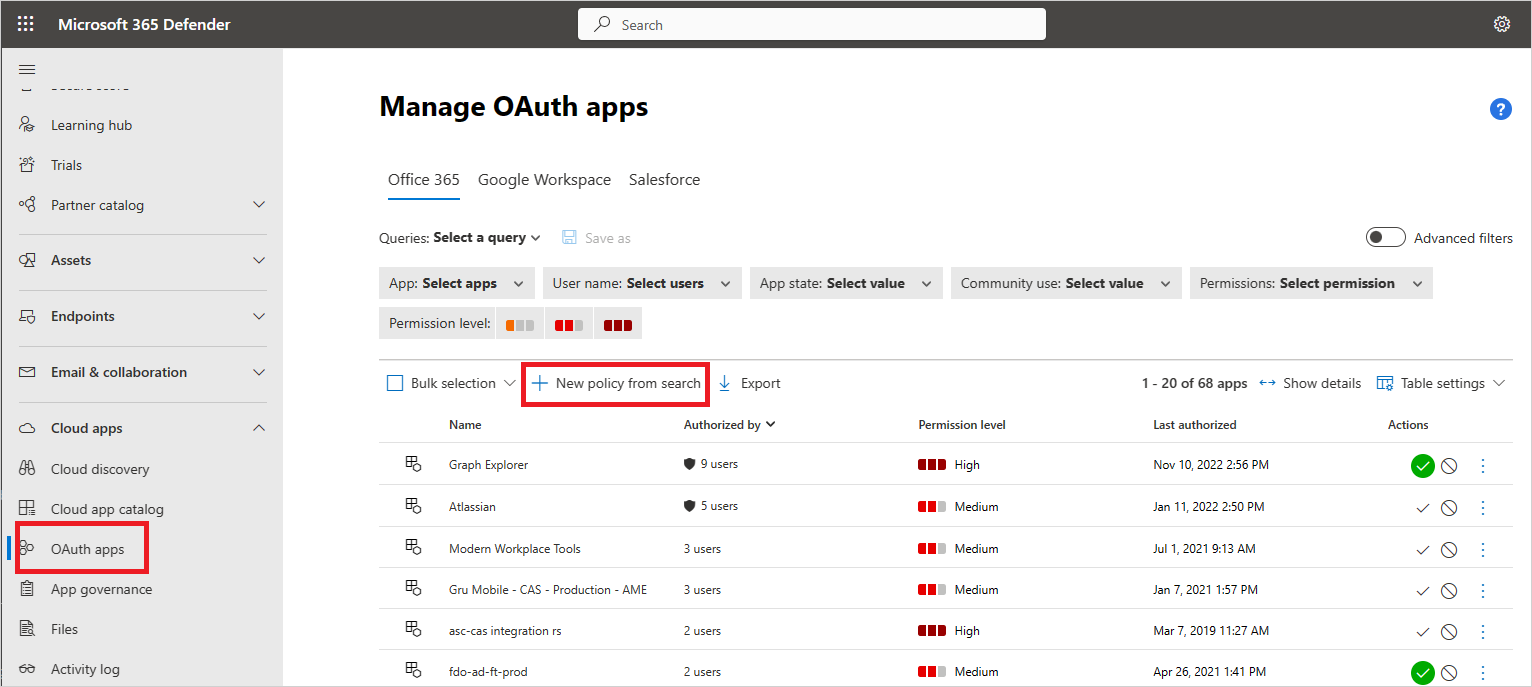

在 Microsoft Defender 入口網站的 [Cloud Apps] 底下,選取 [OAuth 應用程式]。

如果您已開啟預覽功能和應用程式控管,請改為選取 [應用程式控管] 頁面。

根據需求篩選應用程式。 例如,您可以檢視要求信箱中修改行事曆許可權的所有應用程式。

您可以使用 [社群使用情況] 篩選來取得授與此應用程式權限是常見、不常見或少見的資訊。 此篩選可在您有少見的應用程式,且其要求高嚴重性層級權限,或要求許多使用者的權限時給予協助。

從搜尋按鈕選取 [新增原則]。

您可以根據授權應用程式之使用者的群組成員資格來設定原則。 例如,只有在授權許可權的使用者是 管理員 istrators 群組的成員時,系統管理員可以決定設定原則,以撤銷不常見的應用程式。

或者,您也可以移至 Cloud Apps-Policies<> ->Policy management,在 Microsoft Defender 入口網站中建立原則。 然後選取接續在 [OAuth app policy] (OAuth 應用程式原則) 後的 [建立原則]。

注意

OAuth 應用程式原則只會針對租用戶中使用者授權的原則觸發警示。

OAuth 應用程式異常偵測原則

除了您可以建立的 OAuth 應用程式原則之外,還有下列現成的異常偵測原則,可分析 OAuth 應用程式的元數據,以識別可能惡意的異常偵測原則:

| 原則名稱 | 原則描述 |

|---|---|

| 誤導 OAuth 應用程式名稱 | 掃描連線到您環境的 OAuth 應用程式,並在偵測到具有誤導性名稱的應用程式時觸發警示。 誤導性名稱,例如類似拉丁字母的外文字母,可能表示嘗試偽裝惡意應用程式做為已知且受信任的應用程式。 |

| OAuth 應用程式的誤導發行者名稱 | 掃描連線到您環境的 OAuth 應用程式,並在偵測到具有誤導性發行者名稱的應用程式時觸發警示。 誤導發行者名稱,例如類似拉丁字母的外文字母,可能表示嘗試將惡意應用程式偽裝成來自已知且受信任的發行者的應用程式。 |

| 惡意 OAuth 應用程式同意 | 掃描連線到您環境的 OAuth 應用程式,並在授權潛在惡意應用程式時觸發警示。 惡意 OAuth 應用程式可用來作為網路釣魚活動的一部分,以嘗試入侵使用者。 此偵測會使用 Microsoft 安全性研究和威脅情報專業知識來識別惡意應用程式。 |

| 可疑的 OAuth 應用程式檔下載活動 | 請參閱 異常偵測原則 |

注意

- 異常偵測原則僅適用於 Microsoft Entra 識別符中授權的 OAuth 應用程式。

- 無法修改 OAuth 應用程式異常偵測原則的嚴重性。

下一步

如果您遇到任何問題,我們會在這裡提供説明。 若要取得產品問題的協助或支援,請 開啟支援票證。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應