教學課程:將治理延伸至端點補救

適用於雲端的 Defender Apps 為原則提供預先定義的治理選項,例如暫停使用者或將檔案設為私用。 使用與 Microsoft Power Automate 的原生整合,您可以使用軟體即服務 (SaaS) 連接器的大型生態系統來建置工作流程,以自動化程式,包括補救。

例如,偵測到可能的惡意代碼威脅時,您可以使用工作流程來開始 適用於端點的 Microsoft Defender 補救動作,例如執行防毒掃描或隔離端點。

在本教學課程中,您將瞭解如何設定原則控管動作,以使用工作流程在用戶顯示可疑行為的端點上執行防毒掃描:

- 1:產生 適用於雲端的 Defender 應用程式 API 令牌

- 2: 建立流程以執行防毒掃描

- 3: 設定流程

- 4: 設定原則以執行流程

注意

這些工作流程僅與包含用戶活動的原則相關。 例如,您無法搭配探索或 OAuth 原則使用這些工作流程。

如果您沒有Power Automate方案, 請註冊免費試用帳戶。

必要條件

- 您必須擁有有效的 Microsoft Power Automate 方案

- 您必須有有效的 適用於端點的 Microsoft Defender 方案

- Power Automate 環境必須是已同步的 Microsoft Entra ID、受監視的適用於端點的 Defender,以及已加入網域

階段 1:產生 適用於雲端的 Defender 應用程式 API 令牌

注意

如果您先前已使用 適用於雲端的 Defender Apps 連接器建立工作流程,Power Automate 會自動重複使用令牌,而且您可以略過此步驟。

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [ 雲端應用程式]。

在 [系統] 底下,選擇 [API 令牌]。

選取 [+新增令牌 ] 以產生新的 API 令牌。

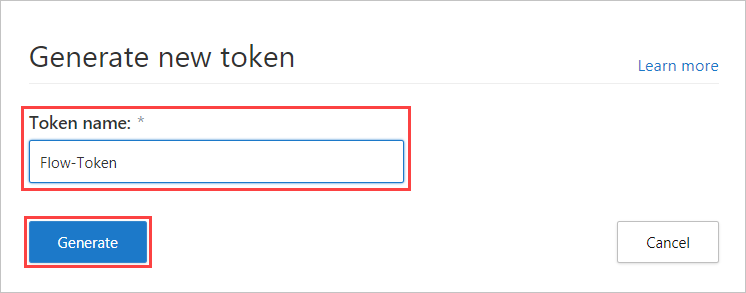

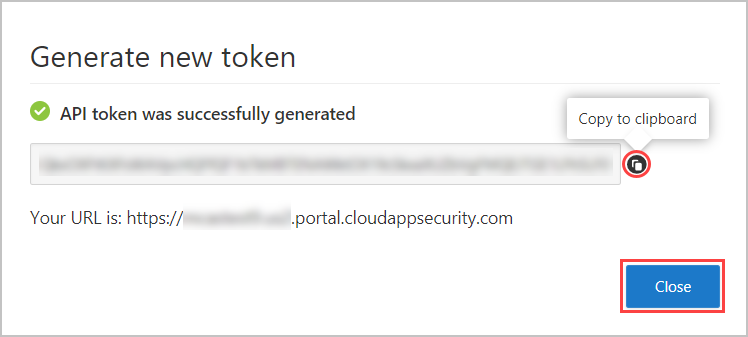

在 [ 產生新的令牌] 彈出視窗中,輸入令牌 名稱(例如“Flow-Token”),然後選取 [ 產生]。

產生令牌之後,請選取所產生令牌右邊的複製圖示,然後選取 [ 關閉]。 稍後您將需要令牌。

階段 2:建立流程以執行防毒掃描

注意

如果您先前已使用適用於端點的 Defender 連接器建立流程,Power Automate 會自動重複使用連接器,而且您可以略過 登入 步驟。

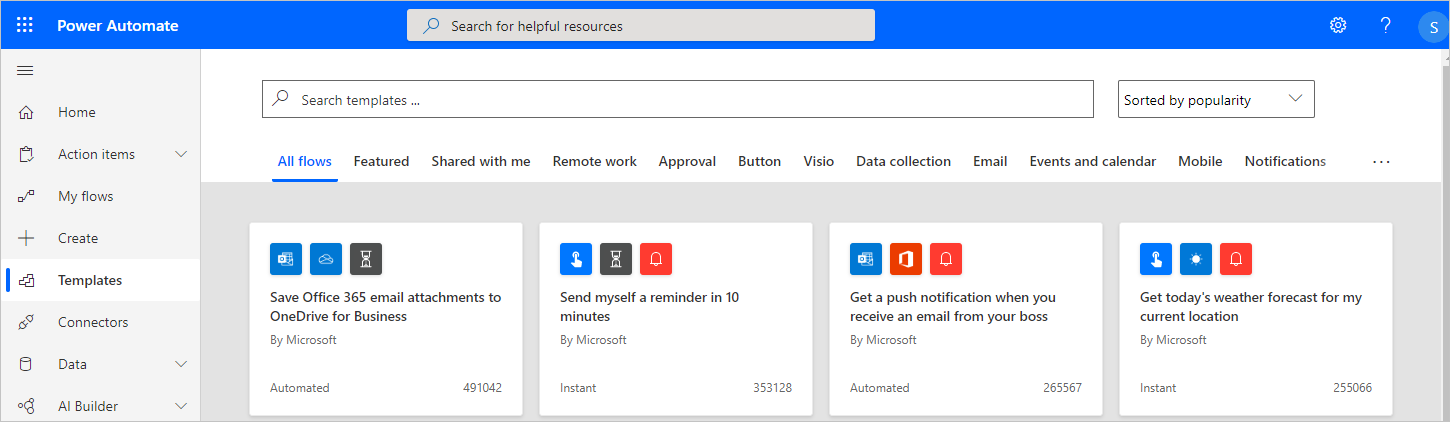

移至 Power Automate 入口 網站 ,然後選取 [ 範本]。

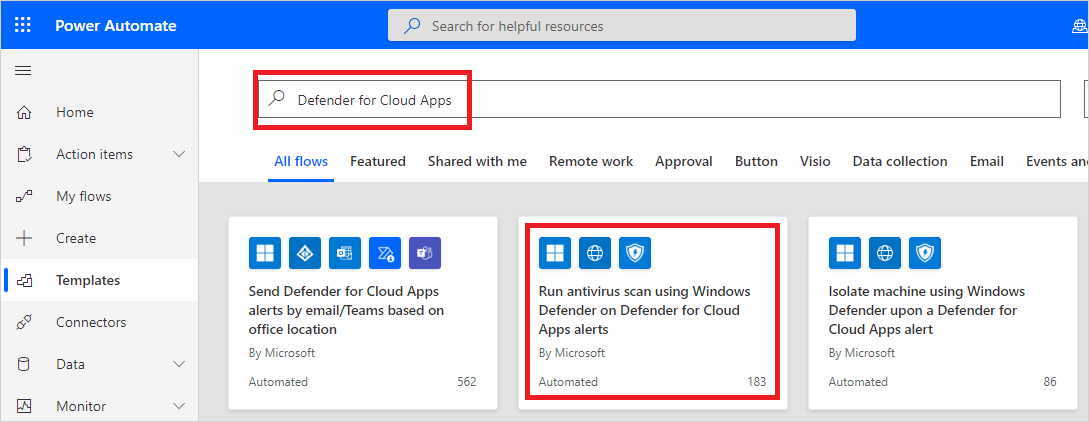

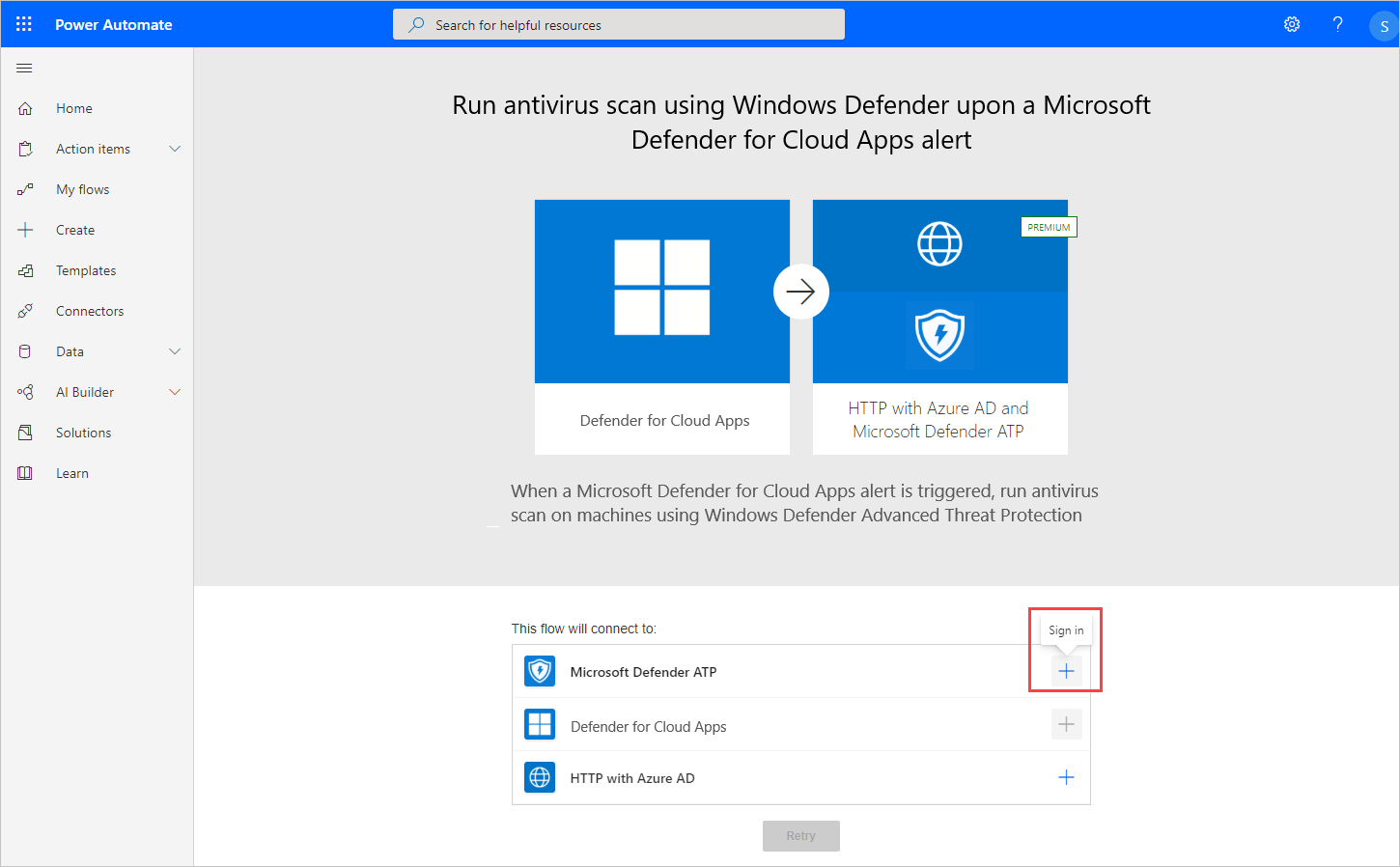

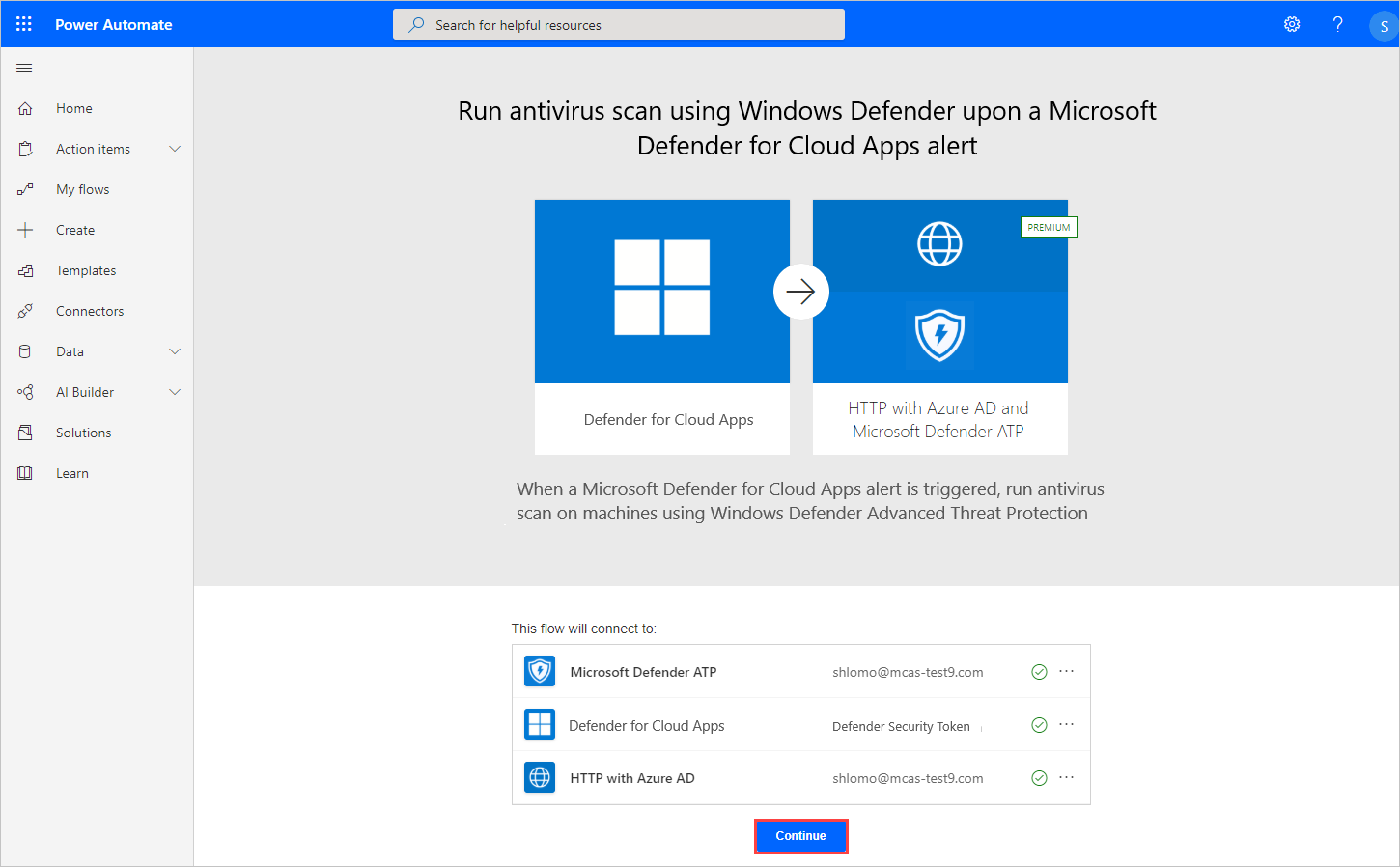

搜尋 適用於雲端的 Defender 應用程式,然後選取在 適用於雲端的 Defender Apps 警示上使用 Windows Defender 執行防毒掃描。

在應用程式清單中,於 適用於端點的 Microsoft Defender 連接器出現的數據列中,選取 [登入]。

階段 3:設定流程

注意

如果您先前已使用 Microsoft Entra 連接器建立流程,Power Automate 會自動重複使用令牌,而且您可以略過此步驟。

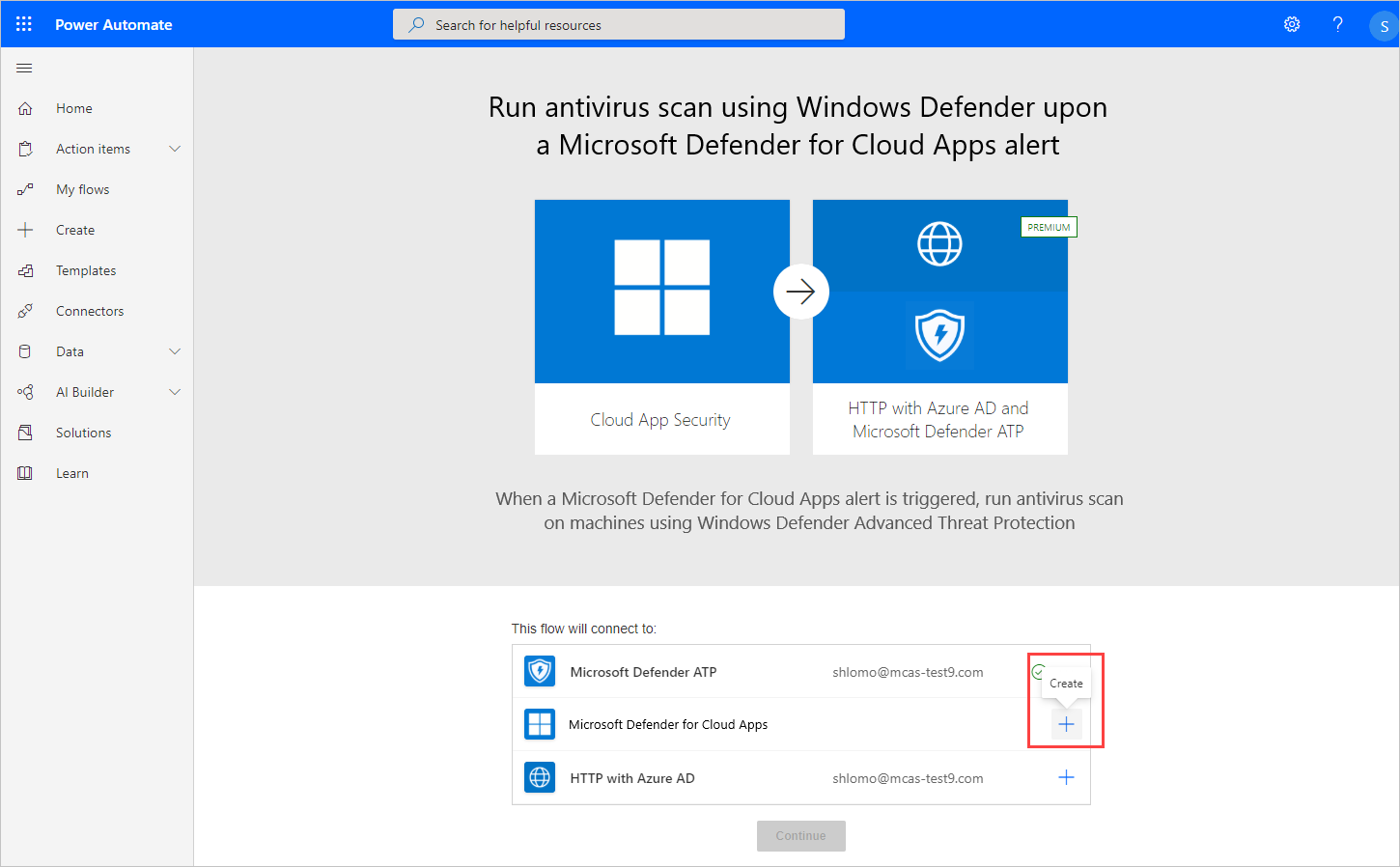

在應用程式清單中,在 適用於雲端的 Defender 應用程式出現的數據列中,選取 [建立]。

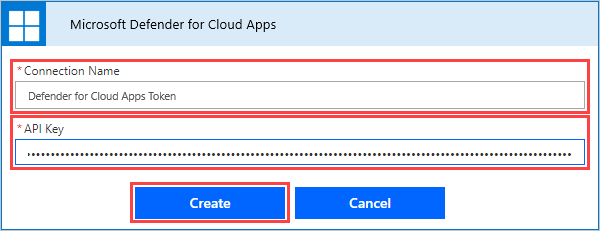

在 [適用於雲端的 Defender 應用程式] 彈出視窗中,輸入連線名稱(例如「適用於雲端的 Defender 應用程式令牌」),貼上您複製的 API 令牌,然後選取 [建立]。

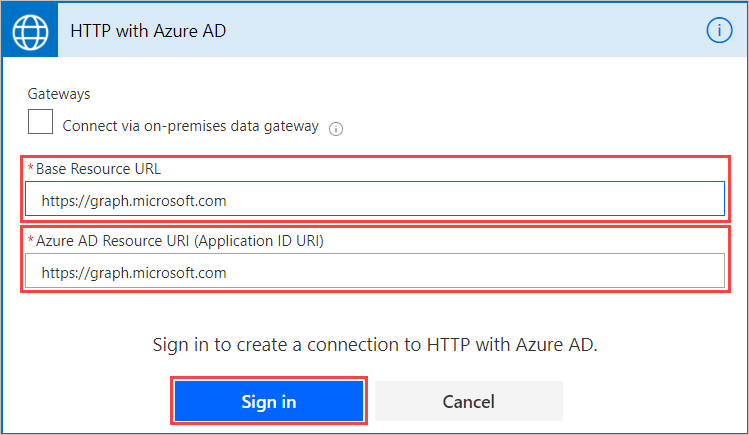

在應用程式清單中,於出現 HTTP 與 Azure AD 的數據列中,選取 [登入]。

在 [HTTP with Azure AD] 彈出視窗中,針對 [基底資源 URL] 和 [Azure AD 資源 URI] 字段,輸入

https://graph.microsoft.com,然後選取 [登入],然後輸入您想要搭配 AZURE AD 連接器搭配 HTTP 使用的系統管理員認證。

選取繼續。

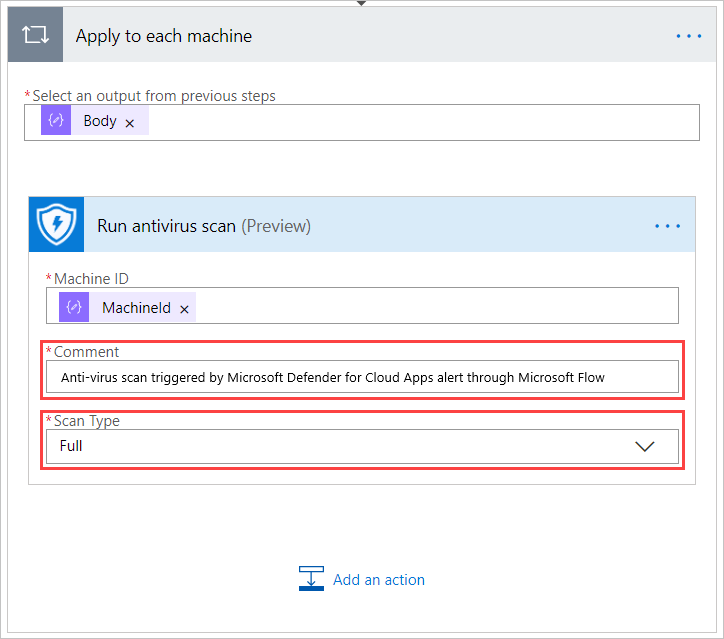

成功連接所有連線者之後,請在流程頁面的 [套用至每個裝置] 底下,選擇性地修改批注和掃描類型,然後選取 [儲存]。

階段 4:設定原則以執行流程

在 Microsoft Defender 入口網站的 [Cloud Apps] 下,移至 [原則 -> 原則管理]。

在原則清單中,在相關原則出現的數據列上,選擇數據列結尾的三個點,然後選擇 [ 編輯原則]。

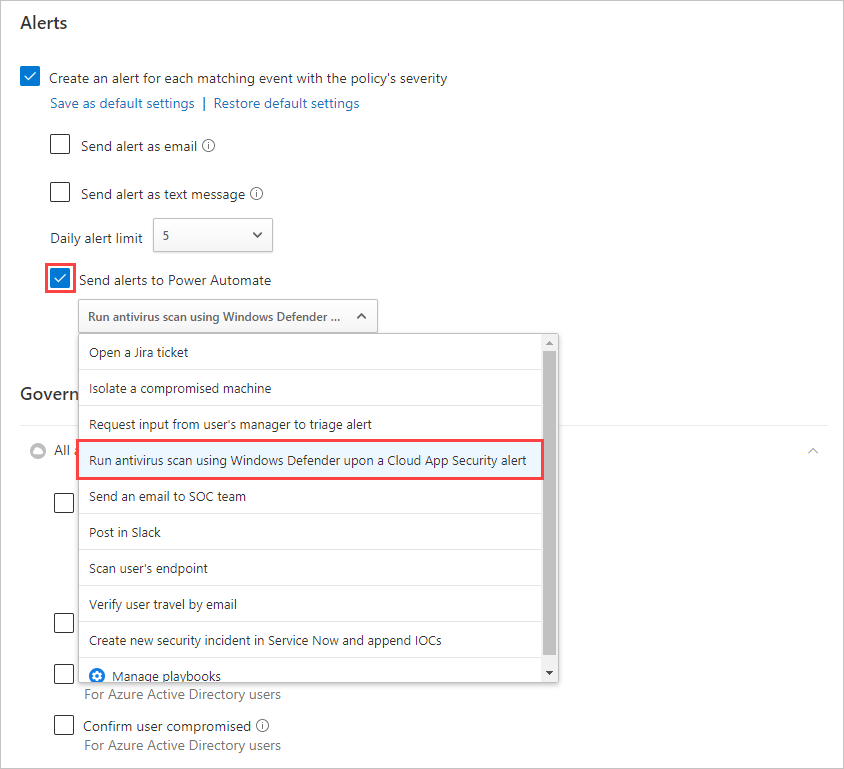

在 [警示] 底下,選取 [將警示傳送至 Power Automate],然後在 適用於雲端的 Defender Apps 警示時選取 [使用 Windows Defender 執行防毒掃描]。

現在,針對此原則引發的每個警示都會起始執行防毒掃描的流程。

您可以使用本教學課程中的步驟來建立各種不同的工作流程型動作,以擴充 適用於雲端的 Defender Apps 補救功能,包括其他適用於端點的 Defender 動作。 若要查看預先定義的 適用於雲端的 Defender Apps 工作流程清單,請在 Power Automate 中搜尋 “適用於雲端的 Defender Apps”。