Microsoft如何在整個企業中提供有效的安全性治理?

Microsoft了解在整個企業中必須一致地實作有效的安全策略,以保護Microsoft資訊系統和客戶。 安全性原則也必須考慮商務功能和資訊系統的變化,才能全面適用。 為了符合這些需求,Microsoft會在Microsoft原則架構中實作完整的安全性治理計劃。 安全性控管屬於 Microsoft 安全性原則 (MSP)。

MSP 會組織 Microsoft 的安全性原則、標準和需求,以便跨所有 Microsoft 工程群組和業務單位來實作。 個別業務單位負責 Microsoft 安全性原則的具體實作。 例如,Microsoft 365 會記錄其在 Microsoft 365 資訊安全策略中的安全性實作,以及相關的 Microsoft 365 控制架構。 Azure 和 Dynamics 365 會在 Standard作程式 (SOP) 和 Azure 控制架構中記錄其安全性實作。 這些安全性實作符合 MSP 的目標和目標。

Microsoft的安全性治理計劃是由各種法規和合規性架構所告知並配合。 安全性需求不斷演進,以考慮新技術、法規和合規性需求,以及安全性威脅。 由於這些變更,Microsoft定期更新我們的安全策略和支持檔,以保護Microsoft系統和客戶、符合我們的承諾,以及維護客戶信任。

Microsoft 線上服務 如何 (MSP) 實作Microsoft安全策略?

Microsoft 365 記載Microsoft 365 資訊安全策略中的安全性實作。 此原則符合 Microsoft 安全性原則,可控管 Microsoft 365 資訊系統,包括與收集、處理、維護、使用、共用、傳播和處置資料有關的所有 Microsoft 365 環境和所有資源。 同樣地,Azure 和 Dynamics 365 使用Microsoft安全策略來管理其信息系統。

資訊系統包含Microsoft 365) Microsoft 365 資訊安全策略 (所控管的下列元件,以及適用於 Azure 和 Dynamics 365) 的 Microsoft 安全策略 (:

- 基礎結構:Azure、Dynamics 365 和 Microsoft 365 系統的實體和硬體元件, (設施、設備和網路)

- 軟體:Azure、Dynamics 365 和 Microsoft 365 系統的程式和作軟體, (系統、應用程式和公用程式)

- 人員:涉及 Azure、Dynamics 365 和Microsoft 365 系統的作業和使用 (開發人員、作員、使用者和管理員)

- 程式:涉及 Azure、Dynamics 365 和 Microsoft 365 系統作業的程式設計和手動程式

- 數據:由 Azure、Dynamics 365 和 Microsoft 365 系統所產生、收集及處理的資訊, (交易數據流、檔案、資料庫和數據表)

Microsoft 365 控制架構可補強 Microsoft 365 資訊安全性原則。 Microsoft 365 控制架構詳細說明所有Microsoft 365 服務和資訊系統元件的最低安全性需求。 它也會參考每個控件背後的法律和公司需求。 此架構包含控制活動名稱、描述和指引,以確保服務小組可進行有效的控制實作。 Microsoft 365 使用控制架構來追蹤內部和外部報告的控件實作。 同樣地,Azure 和 Dynamics 365 Azure 控件架構中的記錄控件實作。

如何 線上服務 限制和追蹤已建立原則和程式的例外狀況?

控制架構的所有例外狀況都必須有合法的商業理由,並由每個 線上服務 小組內的適當治理實體核准。 根據例外的範圍及其代表的潛在風險,可能需要向公司副總裁或更高管理層取得例外核准。 例外狀況是在追蹤工具中管理,在該工具中會加以檢閱並核准以獲得持續相關性。

Microsoft如何評估和管理整個企業的風險?

風險管理是識別、評估及回應可能會影響公司或客戶目標之威脅或事件的程式。 Microsoft 的風險管理旨在預測新的威脅,並為我們的雲端系統及使用這些系統的客戶提供持續的安全性。

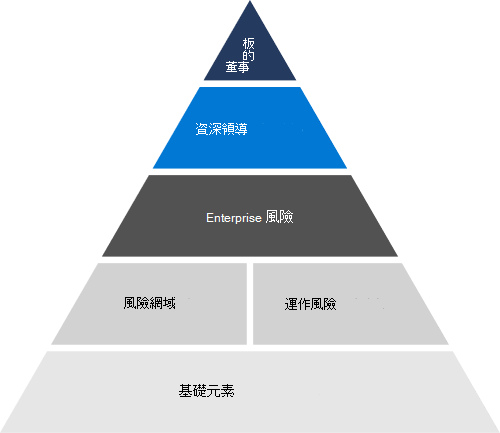

Microsoft的風險管理與企業風險管理 (ERM) 架構一致。 ERM 會啟動整體企業風險管理程序,並與企業中的管理作業搭配運作,以識別並確定 Microsoft 最重要風險的責任歸屬。

Microsoft ERM 可在企業中啟用常見的風險管理原則,讓業務單位可以獨立地促進一致且比較的風險評估。 此協調可讓Microsoft匯總和報告風險資訊的能力,以進行管理。 ERM 會為 Microsoft 的業務單位提供風險管理程序常用的方法、工具和目標。 Microsoft 365 和其他工程群組和業務單位會使用這些工具,在 ERM 指引下,在自己的風險管理計劃中進行個別風險評估。

Microsoft 線上服務 如何使用 ERM?

每個在線服務都遵循 ERM 指引來管理跨Microsoft服務的風險。 此計劃著重於將 ERM 架構與現有的Microsoft工程、服務作業和合規性程式對齊,讓風險管理計劃更有效率且更有效率。 每個在線服務的風險管理活動最終會積存並通知 ERM 程式。

作為風險評估活動的一部分,每個在線服務都會分析實作為Microsoft控件架構 (架構) 一部分之控件的設計和作業效率。 架構是一組合理化的控件,在適當實作時,以及支援的合規性活動,可讓工程小組遵守重要法規和認證。

如何 線上服務 更新安全性與合規性需求?

每個在線服務的治理、風險和合規性小組 (GRC) 持續維護控制架構。 有數種案例可能需要 GRC 小組更新控制架構,包括相關法規或法律的變更、新興的威脅、滲透測試結果、安全性事件、稽核意見反應,以及新的合規性需求。 需要變更架構時,信任小組會識別負責核准和實作變更的重要項目關係人,以確保其可行,且不會造成在線服務的非預期問題。 一旦 GRC 小組和相關項目關係人同意變更所需的內容之後,負責實作變更集目標完成日期的工作負載,並努力在其各自的服務內實作變更。 達到實作目標之後,信任小組會使用新的或更新的控件來更新控件架構。

相關外部法規 & 認證

Microsoft的 線上服務 會定期稽核,以符合外部法規和認證。 請參閱下表,以驗證與治理、風險和合規性相關的控件。

Azure 和 Dynamics 365

| 外部稽核 | Section | 最新報告日期 |

|---|---|---|

|

ISO 27001 適用性聲明 認證 |

A.5:資訊安全策略 A.18.1:符合法律和合約需求 A.18.2:資訊安全性檢閱 |

2024年11月21日 |

|

ISO 27017 適用性聲明 認證 |

A.5:資訊安全策略 A.18.1:符合法律和合約需求 A.18.2:資訊安全性檢閱 |

2024年11月21日 |

|

ISO 27018 適用性聲明 認證 |

A.5:資訊安全策略 | 2024年11月21日 |

|

ISO 22301 認證 |

6.1.1:判斷風險和商機 6.1.2:解決風險和商機 |

2024年11月21日 |

| SOC 1 | IS-1:Microsoft安全策略 IS-2:Microsoft安全策略檢閱 IS-3:安全性角色和責任 |

2024 年 8 月 16 日 |

|

SOC 2 SOC 3 |

C5-1:Standard 作業程式 IS-1:Microsoft安全策略 IS-2:Microsoft安全策略檢閱 IS-3:安全性角色和責任 SOC2-14:機密性和保密協定 SOC2-18:法定、法規和合約需求 SOC2-19:跨功能合規性計劃 SOC2-20:ISMS 程式 SOC2-26:年度風險評估 |

2025年2月18日 |

Microsoft 365

| 外部稽核 | Section | 最新報告日期 |

|---|---|---|

| FedRAMP | CA-2:安全性評估 CA-5:動作計劃和里程碑 PL-2:系統安全性計劃 RA-3:風險評估 |

2024 年 8 月 21 日 |

|

ISO 27001/27017 適用性聲明 認證 (27001) 認證 (27017) |

A.5:資訊安全策略 A.18.1:符合法律和合約需求 A.18.2:資訊安全性檢閱 |

2025年3月 |

| SOC 1 | CA-03:風險管理 | 2024 年 8 月 1 日 |

| SOC 2 | CA-02:治理、風險和合規性小組責任 CA-03:風險管理 CA-11:原則架構更新 CA-17:Microsoft安全策略 CA-24:內部風險評估 CA-25:控制架構更新 |

2025年2月26日 |