資料中心威脅、弱點和風險評估

Microsoft 為客戶提供 200 多項全天候的雲端服務。 一些範例包括 Microsoft Azure、Microsoft 365、Microsoft Dynamics 等企業服務,以及 Bing、MSN、Outlook.com、Skype 和 Xbox Live 等取用者服務。 這些服務裝載于 Microsoft 的雲端基礎結構中:全球分散式資料中心、邊緣運算節點和服務作業中心,以及其中一個全球性網路;有大量的光纖使用量將它們連接在一起。 自 1989 年設立第一個資料中心起,Microsoft 已在基礎結構方面投資了數十億的資金,而且會繼續專注於提供可靠、可擴展和安全性增強的線上服務,同時隨著服務成長而有效率地管理作業和成本。

Microsoft 雲端服務是以信任和安全性為建置基礎,其首要重點是以最先進的技術、程序及加密功能,來保護客戶在雲端中的資料和應用程式。 客戶資料會儲存在分散各地的 Microsoft 資料中心,而這些資料中心是由各層的深度邏輯和實體安全措施所保護。 Microsoft 資料中心的設計和運作訴求是要保護服務和資料,以免遭受自然災害、環境威脅或未經授權的存取危害。

威脅、弱點和風險評估方法

TVRA) 計畫 (威脅、弱點和風險評估,可協助您瞭解 Microsoft 如何識別及減輕實體和環境威脅對 Microsoft 資料中心的影響。 Microsoft 致力於持續更新其風險評估和方法,以進行改善,並隨著條件變更。 因此,TVRA 分析和結論可能會變更,而報告會被視為時間點。

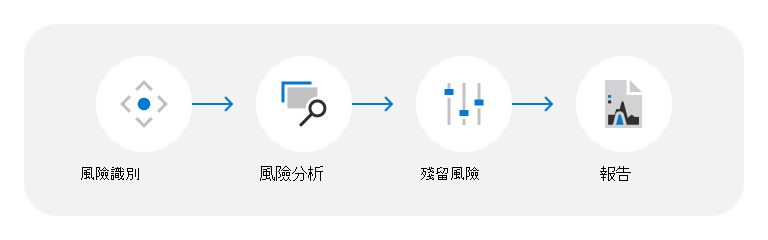

Microsoft 會遵循下列步驟來促進 TVRA 程序:

風險識別

TVLA 會考慮自然和人為建立 (所造成的各種威脅案例,包括意外的) 危險。 結果會依資料中心位置、設計、服務範圍及其他因素而不同。 TVRA 會根據客戶需求、獨立國家/地區、城市,以及協力廠商和第一方風險資訊所提供的風險環境月臺層級評估,在 TVRA 檔中選取要醒目提示的威脅案例。 若為具有多個資料中心的區域,我們會彙總 TVRA 評等,以確保能夠全面檢視所評估位置的實體與環境威脅、弱點和風險。

針對資料中心 TVRA 評估的威脅案例類型包括:

- 外部威脅:外部刻意或意外人類活動所造成的事件。 例如,內亂、恐怖攻擊、犯罪活動、外部竊取、簡易爆炸裝置、武裝攻擊、縱火、未經授權的出入境和飛機失事。

- 內部威脅:內部刻意或意外人類活動所造成的事件。 例如,內部竊取和蓄意破壞。

- 自然危險:可能會對資料中心造成負面影響的自然過程或現象。 例如熱帶風暴、氣旋、洪水、山崩、乾旱、野火、地震、火山活動、有閃電、冰雹、強風或驟雨的劇烈風暴。

- 環境威脅:可能會對資料中心造成負面影響的環境狀況。 例如,水資源短缺、熱壓力和疫情。

風險分析

威脅會根據其固有風險的評估進行評估;固有的風險會計算為威脅的固有影響函式,以及在沒有管理動作和控制措施的情況下發生威脅的固有可能性。 透過內部領域專家 (SME) 意見反應及利用外部風險指數,來取得這些評估。

剩餘風險

在考慮控制有效性之後,剩餘風險會判斷為剩餘風險層級的量值。 將控制效果當做目前管理動作和控制 (其設計訴求是預防或偵測威脅) 的度量,同時評估這些控制措施按照設計和實作產生預期效果的可能性。 透過彙總 SME 對 TVRA 中提到的資料中心位置控制效果的內部意見反應,來取得這些評估。

報告

評估完成後,系統會產生 TVRA 報告以供管理核准,並支援我們與風險管理相關的整體工作。

資源

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應