根據威脅情報的擴充來分級事件

身為SOC) 分析師 (安全性作業中心,您會檢閱指派給您的警示和事件。 您的職責是識別是否需要採取實際動作。 您可以利用與事件相關聯之警示內的資訊來引導您的程式。 您通常會收集內容相關信息,以進一步瞭解您應該採取的後續步驟。 透過擴充相關實體並充分了解基礎警示,您可以判斷是否要呈報或補救事件。

在此詳細範例中,分析師會使用 Copilot for Security 來快速分級事件。 如果事件是真正的威脅,目標是收集新的入侵指標,或將實體連結到已完成的情報。 在此情況下,Copilot for Security 會摘要說明威脅情報,以顯示與已知威脅執行者的連線,並通知嚴重性評估。

步驟

使用 Copilot for Security 開始您的一天。 擷取指派給您的最新 Microsoft Defender 全面偵測回應 事件,並摘要說明與其相關聯的警示。

使用提示:

指派給我

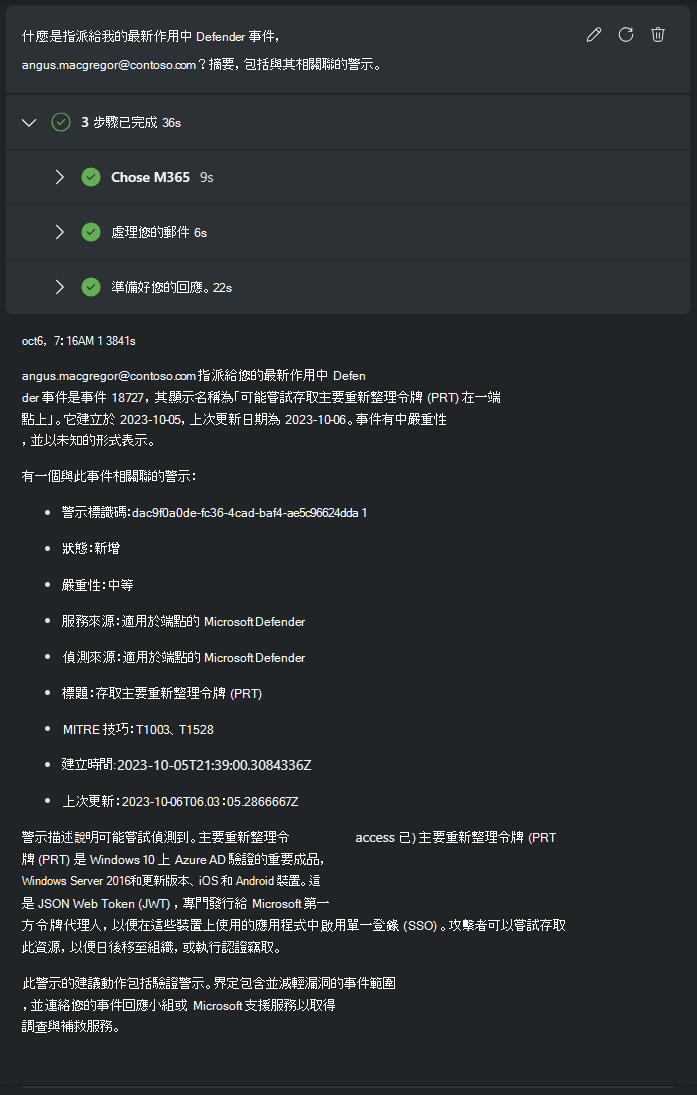

angus.macgregor@contoso.com的最新作用中 Defender 事件是什麼? 摘要說明,包括與其相關聯的警示。回應:

看起來像是可能的認證竊取。 您會遵循建議的動作,並開始設定事件範圍並驗證警示。

專注於特定實體,以取得其詳細資訊。

使用提示:

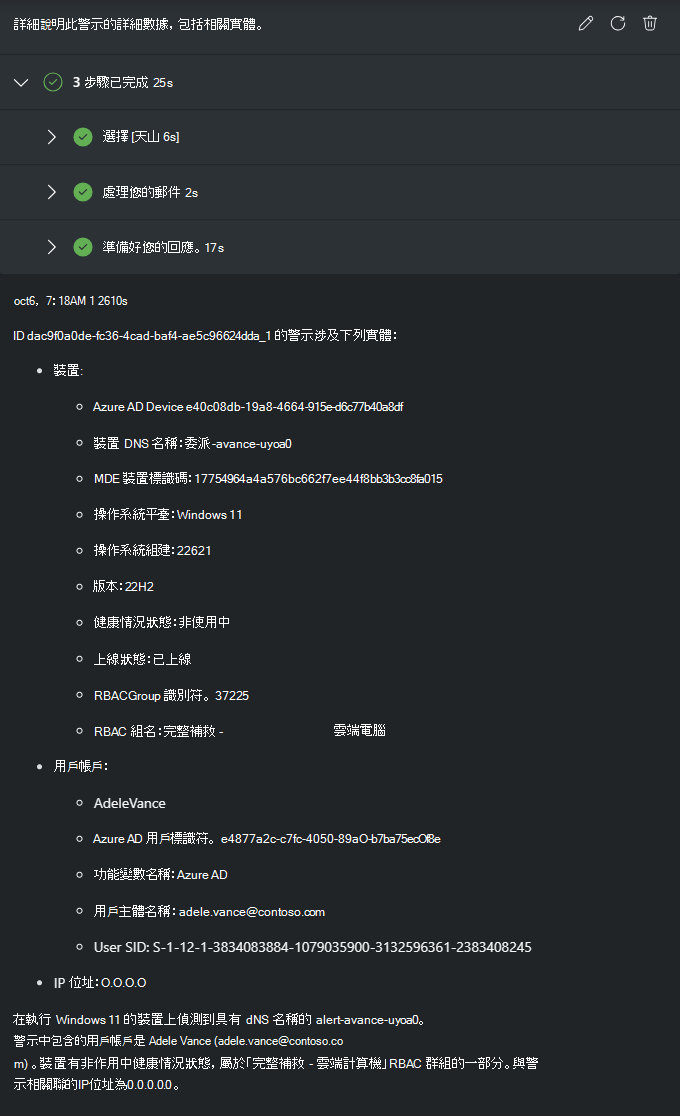

詳細說明此警示的詳細數據,包括所涉及的實體。

回應:

現在您有用戶帳戶和裝置可進一步調查。 在此情況下,您會先選擇深入瞭解受影響的使用者,再深入瞭解裝置上攻擊的詳細數據。

取得此使用者的詳細資訊,以引導後續步驟。 具有認證的人接下來可能會採取哪種動作?

使用提示:

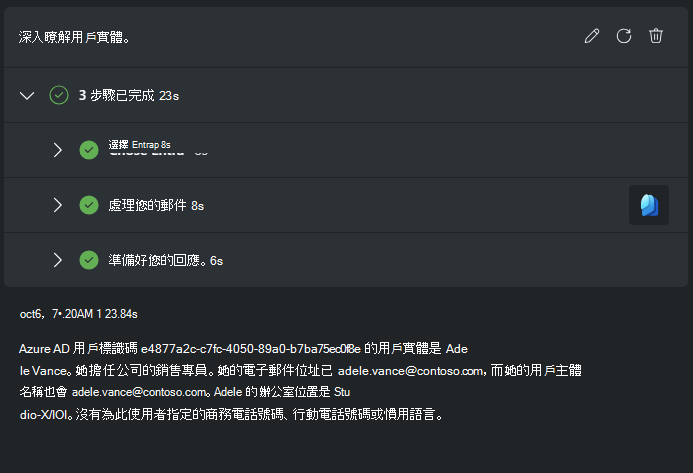

深入瞭解用戶實體。

回應:

您發現此使用者在 Sales 中運作。 如果認證遭竊,這可能會影響銷售數據。 您記得 Sentinel 工作區具有 SAP 解決方案,可協助偵測該處的威脅。 此 Defender 警示是否連結至 Microsoft Sentinel 事件? 您的第一個優先順序是判斷此使用者在 SAP 中是否有任何可疑的活動。

使用已儲存的搜捕查詢,將實體與 Sentinel 事件相互關聯。

您會手動啟用向 Sentinel KQL 外掛程式提供自然語言的建議提示,以執行查詢。

提示

如果查詢需要稍微調整,請編輯提示並重新執行。 例如,您的查詢會投影

IncidentNames,但這些只是 GUID。 您記得這是Title您真正想要的欄位。 只要編輯提示並選取 [重新執行提示 ] 選項即可。

已使用調整的提示:

執行下列 KQLSecurityAlert | 其中實體具有 “

adele.vance@contoso.com” 且 TimeGenerated >= datetime (10/06/2023) | join kind=inner (SecurityIncident | mv-expand SystemAlertId = AlertIds | extend SystemAlertId = tostring (SystemAlertId) ) on SystemAlertId | summarize by IncidentNumber, 標題回應:

SAP 相關事件現在是您的第一個優先順序。

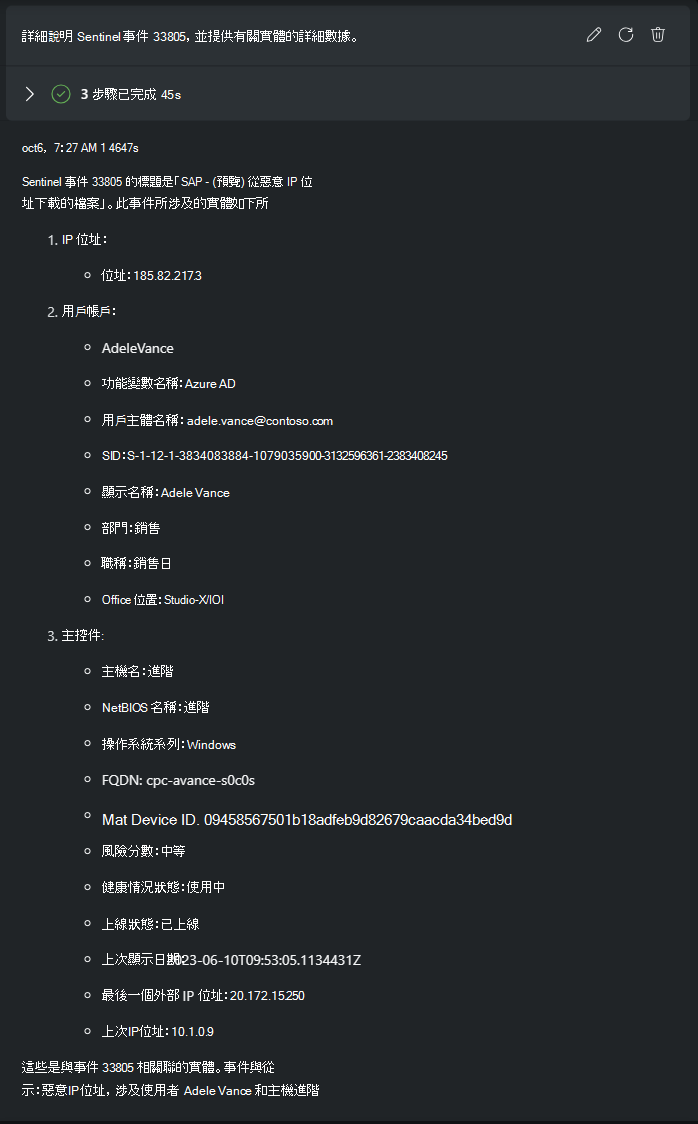

將您的調查從原始警示樞紐至與使用者相關聯的 SAP 事件。

使用提示:

詳述 Sentinel 事件 33805,並提供實體的詳細數據。

回應:

此提示會傳回許多資訊。 惡意IP和可能的財務數據外洩是要進一步調查的重要專案。

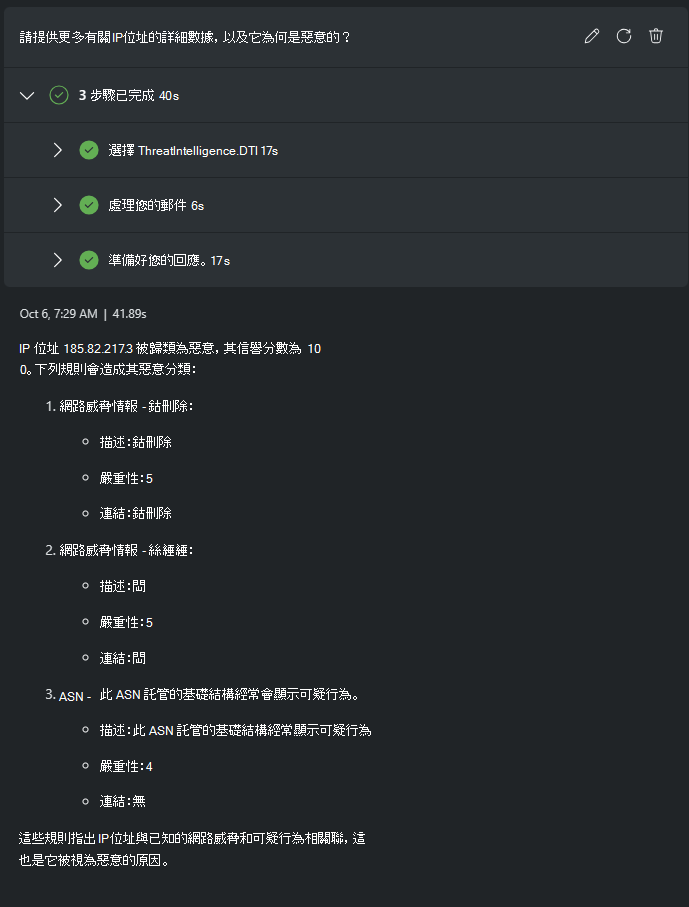

深入瞭解IP位址實體,並檢查其判斷為惡意。

使用提示:

提供更多有關IP位址的詳細數據,以及為何會產生惡意?

回應:

建立摘要報表

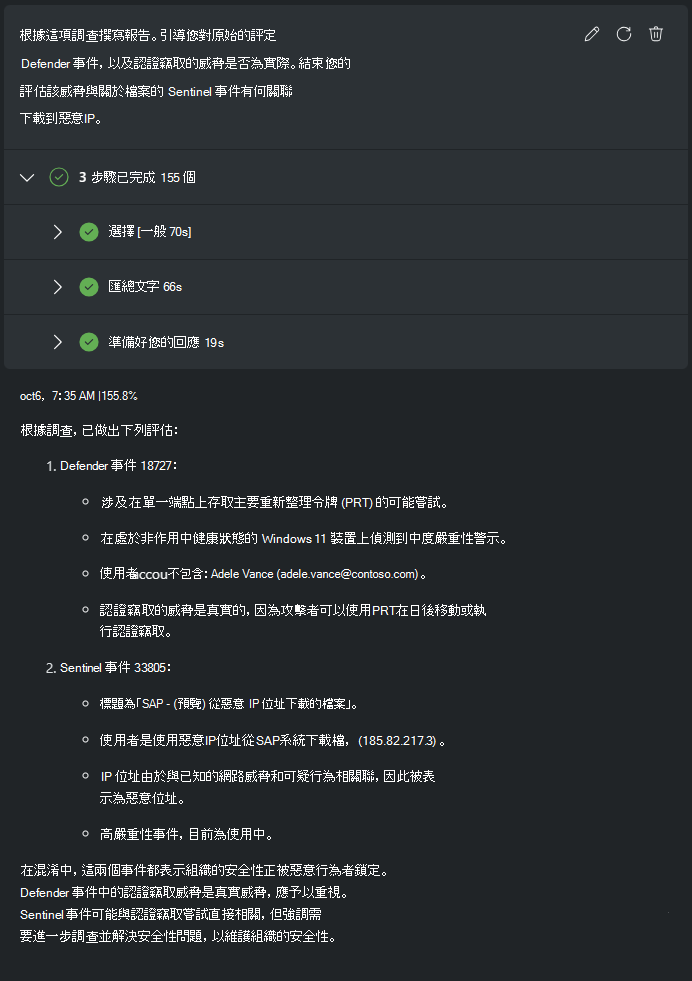

使用領導階層和事件回應小組的摘要,在呈報程式中節省時間。

使用提示:

根據此調查撰寫報告。 領導您對原始 Defender 事件的評估,以及認證竊取的威脅是否真實。 總結您對於該威脅與 Sentinel 事件有關下載到惡意 IP 之檔案的相關評估。

回應:

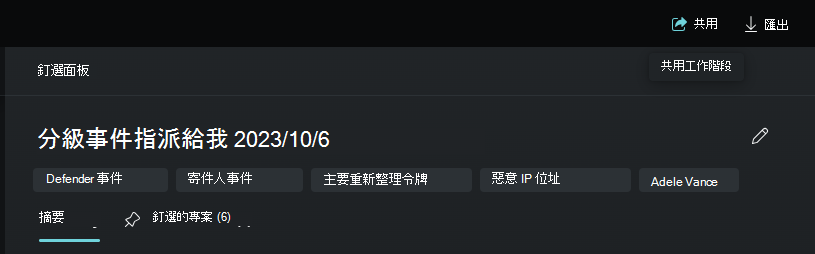

釘選最有用的提示,以回應並編輯會話名稱。

您已達到目標,並判斷指派的 Microsoft Defender 全面偵測回應 事件是真正的威脅。 藉由將它連結至涉及已外洩 SAP 檔案的 Microsoft Sentinel 事件,您就可以準備與呈報小組共同作業。

總結

在此使用案例中,Copilot for Security 協助快速分級指派的事件。 您已藉由調查相關事件來確認警示所需的實際動作。 搜捕導致尋找事件,其中IP實體連結到有關所使用威脅執行者和 C2 工具的已完成情報。 使用簡潔的釘選面板,您會共用會話和摘要報告,為呈報小組提供有效回應所需的資訊。