使用您自己的金鑰加密待用 適用於雲端的 Defender 應用程式資料 (BYOK)

本文說明如何設定 適用於雲端的 Defender Apps,以使用您自己的密鑰來加密所收集的數據,而待用數據。 如果您要尋找將加密套用至雲端應用程式中所儲存之數據的檔,請參閱 Microsoft Purview 整合。

適用於雲端的 Defender Apps 會認真對待您的安全性和隱私權。 因此,一旦 適用於雲端的 Defender 應用程式開始收集數據,它會使用自己的受控密鑰,根據我們的資料安全性和隱私策略來保護您的數據。 此外,適用於雲端的 Defender Apps 可讓您使用自己的 Azure 金鑰保存庫 金鑰加密待用數據,進一步保護您的數據。

重要

如果存取 Azure 金鑰保存庫 金鑰時發生問題,適用於雲端的 Defender 應用程式將無法加密您的數據,且您的租使用者將在一小時內鎖定。 當租使用者遭到鎖定時,所有存取權都會遭到封鎖,直到原因解決為止。 再次存取金鑰之後,將會還原租使用者的完整存取權。

此程式只能在 Microsoft Defender 入口網站上使用,而且無法在傳統 適用於雲端的 Microsoft Defender Apps 入口網站上執行。

必要條件

您必須在租使用者的 Microsoft Entra 識別符中註冊 適用於雲端的 Microsoft Defender 應用程式 - BYOK 應用程式,該標識符與您的 適用於雲端的 Defender Apps 租使用者相關聯。

註冊應用程式

開啟 PowerShell 終端機並執行下列命令:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $params其中 ServicePrincipalId 是上一個命令所傳回的標識碼 (

New-MgServicePrincipal)。

注意

- 適用於雲端的 Defender Apps 會加密所有新租使用者待用的數據。

- 任何位於 適用於雲端的 Defender Apps 中的數據都會加密超過 48 小時。

部署 Azure 金鑰保存庫 金鑰

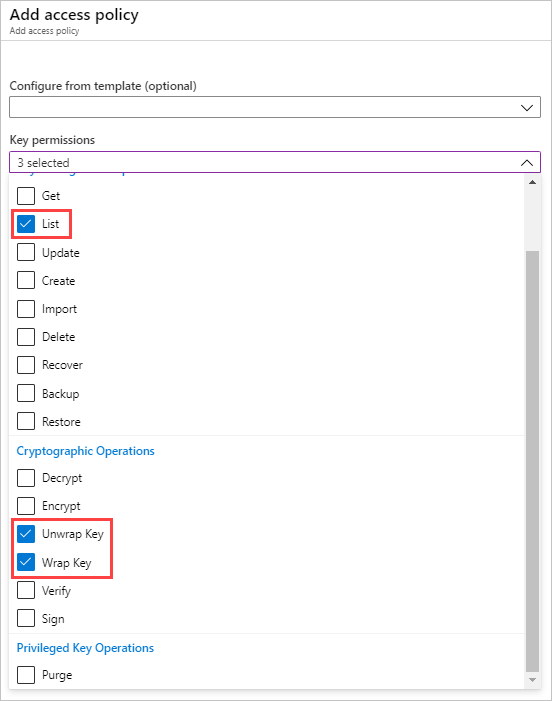

在新產生的 金鑰保存庫 中,開啟 [存取原則] 窗格,然後選取 [+新增存取原則]。

選取 [金鑰許可權 ],然後從下拉功能表中選擇下列權限:

區段 所需的權限 金鑰管理作業 -清單 密碼編譯作業 - 換行鍵

- 解除包裝金鑰

在 [選取主體] 下,選擇 [適用於雲端的 Microsoft Defender 應用程式 - BYOK 或 Microsoft 雲端 App 安全性 - BYOK。

![顯示 [新增存取原則] 頁面的螢幕快照。](media/cloud-app-security-byok/byok-kv-add-access-policy.png)

選取 [儲存]。

建立 新的 RSA 金鑰 並執行下列動作:

注意

僅支援 RSA 金鑰。

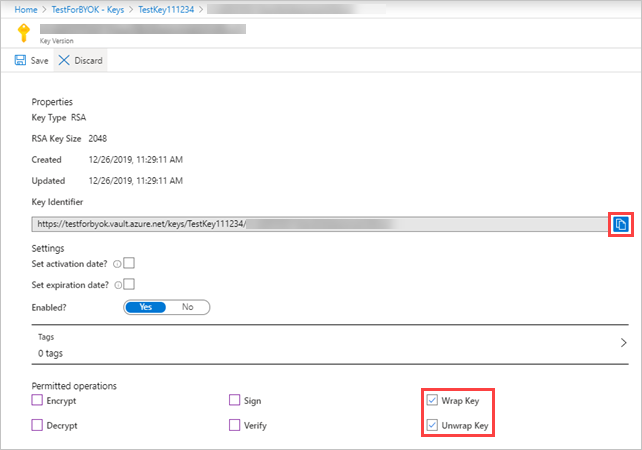

建立金鑰之後,請選取新的產生的金鑰、選取目前的版本,然後您會看到 [允許的作業]。

在 [允許的作業] 下,確定已啟用下列選項:

- 包裝金鑰

- 將金鑰解除包裝

複製金鑰 識別碼 URI。 稍後您將需要此資訊。

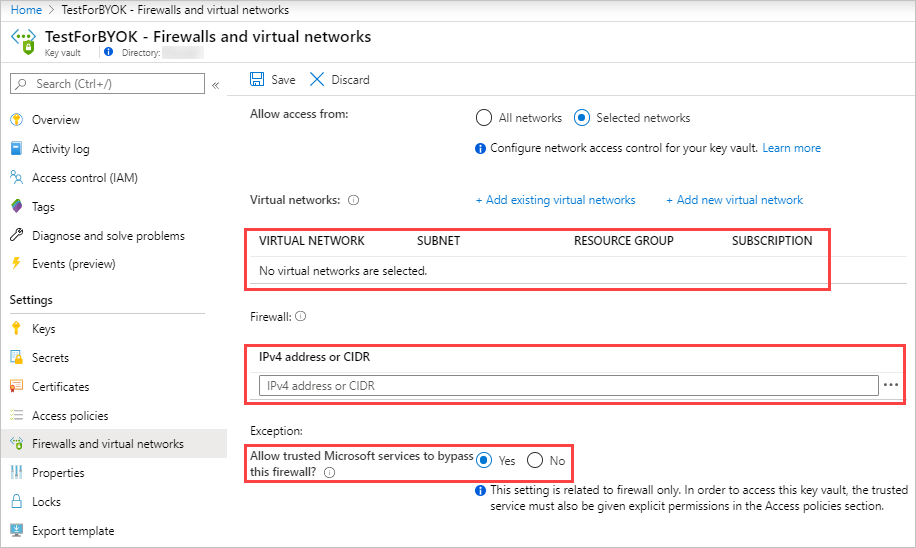

或者,如果使用所選網路的防火牆,請設定下列防火牆設定,以授與 適用於雲端的 Defender 應用程式對指定密鑰的存取權,然後按兩下 [儲存]:

- 請確定未選取任何虛擬網路。

- 新增下列 IP 位址:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- 選取 [允許受信任的 Microsoft 服務略過此防火牆]。

在 適用於雲端的 Defender Apps 中啟用數據加密

當您啟用數據加密時,適用於雲端的 Defender 應用程式會立即使用 Azure 金鑰保存庫 金鑰來加密待用數據。 由於您的金鑰對加密程式很重要,因此請務必確保指定的 金鑰保存庫 和密鑰隨時都能存取。

啟用數據加密

在 Microsoft Defender 入口網站中,選取 [設定 Cloud Apps > 數據加密>啟用數據加密>]。

在 [Azure 金鑰保存庫 金鑰 URI] 方塊中,貼上您稍早複製的密鑰標識碼 URI 值。 適用於雲端的 Defender 應用程式一律會使用最新的密鑰版本,不論 URI 所指定的金鑰版本為何。

URI 驗證完成後,請選取 [ 啟用]。

注意

當您停用數據加密時,適用於雲端的 Defender Apps 會從待用數據中移除具有您自己的密鑰加密。 不過,您的數據仍會由 適用於雲端的 Defender Apps 受控金鑰加密。

若要停用數據加密: 請移至 [數據加密 ] 索引標籤,然後按兩下 [ 停用數據加密]。

金鑰變換處理

每當您建立為數據加密設定的新版本金鑰時,適用於雲端的 Defender 應用程式會自動變換至最新版本的密鑰。

如何處理數據加密失敗

如果存取 Azure 金鑰保存庫 金鑰時發生問題,適用於雲端的 Defender 應用程式將無法加密您的數據,且您的租使用者將在一小時內鎖定。 當租使用者遭到鎖定時,所有存取權都會遭到封鎖,直到原因解決為止。 再次存取金鑰之後,將會還原租使用者的完整存取權。 如需處理數據加密失敗的資訊,請參閱 使用您自己的金鑰針對數據加密進行疑難解答。