適用於端點的 Microsoft Defender中的裝置控制件

適用於:

適用於端點的 Microsoft Defender 中的裝置控制功能可讓您的安全性小組控制使用者是否可以安裝及使用周邊裝置,例如卸載式存儲設備 (USB Thumb 磁碟驅動器、CD、磁碟等。) 、印表機、藍牙裝置或其他裝置及其計算機。 您的安全性小組可以設定裝置控制原則來設定如下的規則:

- 防止使用者安裝和使用特定裝置 (例如 USB 磁碟驅動器)

- 防止使用者安裝和使用具有特定例外狀況 的任何 外部裝置

- 允許使用者安裝和使用特定裝置

- 允許使用者使用 Windows 電腦安裝和使用 BitLocker 加密的裝置

此清單旨在提供一些範例。 這不是詳盡的清單;還有其他範例需要考慮。

裝置控制可藉由允許或防止特定裝置連線到使用者的計算機,協助保護您的組織免於潛在的數據遺失、惡意代碼或其他網路威脅。 透過裝置控制,您的安全性小組可以判斷使用者是否可以在其電腦上安裝和使用哪些周邊裝置。

Microsoft 裝置控制功能

Microsoft 的裝置控制功能可以組織成三個主要類別:Windows 中的裝置控制、適用於端點的 Defender 中的裝置控制件,以及端點數據外洩防護 (端點 DLP) 。

Windows 中的裝置控制件。 Windows 作業系統具有內建的裝置控制功能。 您的安全性小組可以設定裝置安裝設定,以防止 (或允許) 使用者在其計算機上安裝特定裝置。 原則會套用在裝置層級,並使用各種裝置屬性來判斷使用者是否可以安裝/使用裝置。 Windows 中的裝置控制項可與 BitLocker 和 ADMX 範本搭配使用,而且可以使用 Intune 來管理。

BitLocker。 BitLocker 是一項 Windows 安全性功能,可為整個磁碟區提供加密。 寫入卸除式媒體可能需要 BitLocker 加密。 您可以將原則與 Intune 一起設定為使用適用於 Windows 的 BitLocker 在裝置上強制執行加密。 如需詳細資訊,請參閱 Intune 中端點安全性的磁碟加密原則設定。

裝置安裝。 Windows 提供防止安裝特定類型 USB 裝置的功能。

如需如何使用 Intune 設定裝置安裝的詳細資訊,請參閱在 Intune 中使用 ADMX 範本限制 USB 裝置和允許特定 USB 裝置。

如需如何使用 群組原則 設定裝置安裝的詳細資訊,請參閱使用 群組原則 管理裝置安裝。

適用於端點的Defender中的裝置控制。 適用於端點的 Defender 中的裝置控制提供更進階的功能,而且跨平臺。

細微的訪問控制 - 建立原則,以依裝置、裝置類型、作業 (讀取、寫入、執行) 、使用者群組、網路位置或檔類型來控制存取。

檔案辨識項 - 儲存檔案資訊和內容,以稽核在裝置上複製或存取的檔案。

報告和進階搜捕 - 新增裝置相關活動的完整可見度。

Microsoft Defender 中的裝置控制件可以使用 Intune 或 群組原則 來管理。

Microsoft Defender 和 Intune 中的裝置控制件。 Intune 為組織提供管理複雜裝置控制原則的豐富體驗。 例如,您可以在適用於端點的Defender中設定及部署裝置限制設定。 請參閱使用 Microsoft Intune 部署和管理裝置控制項。

端點數據外洩防護 (端點 DLP) 。 端點 DLP 會監視已上線至 Microsoft Purview 解決方案之裝置上的敏感性資訊。 DLP 原則可以對敏感性資訊及其儲存或使用位置強制執行保護動作。 瞭解端點 DLP。

常見的裝置控制案例

在下列各節中,檢閱案例,然後找出要使用的 Microsoft 功能。

控制對 USB 裝置的存取

您可以使用裝置安裝限制、抽取式媒體裝置控制或端點 DLP 來控制對 USB 裝置的存取。

設定裝置安裝限制

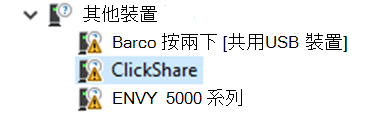

Windows 中可用的裝置安裝限制允許或拒絕根據裝置識別碼、裝置實例標識碼或安裝類別安裝驅動程式。 這可能會封鎖設備管理器中 的任何 裝置,包括所有卸載式裝置。 套用裝置安裝限制時,裝置會在設備管理器中遭到封鎖,如下列螢幕快照所示:

按兩下裝置可取得更多詳細數據。

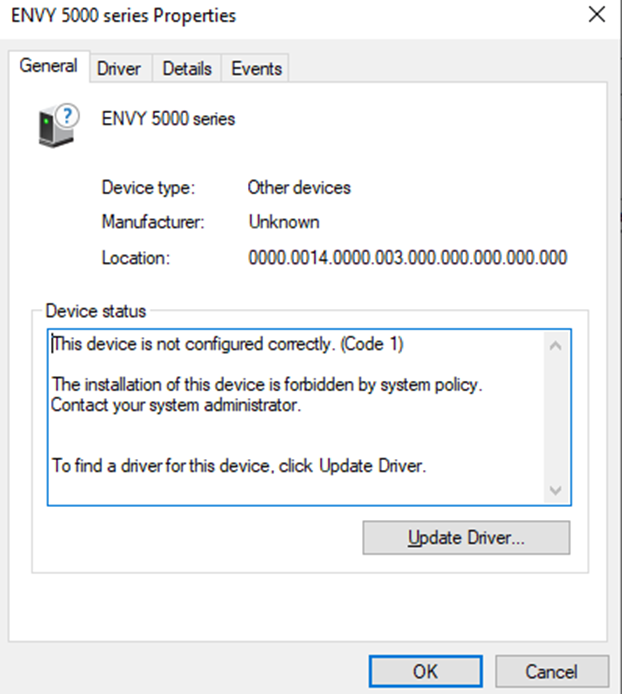

進階搜捕中也有一筆記錄。 若要檢視它,請使用下列查詢:

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| extend DeviceInstanceId = tostring(parsed.DeviceInstanceId)

| extend DriverName = tostring(parsed.DriverName)

| extend ClassGUID = tostring(parsed.ClassGuid)

| where ActionType contains "PnPDeviceBlocked"

| project Timestamp, ActionType, DeviceInstanceId, DriverName, ClassGUID

| order by Timestamp desc

設定裝置安裝限制並安裝裝置時,會建立 ActionType 為 PnPDeviceAllowed 的事件。

瞭解更多資訊:

使用裝置控制卸除式媒體的存取

適用於端點的 Defender 裝置控制可為 USB 裝置子集提供更精細的訪問控制。 裝置控制只能限制對 Windows 入口網站裝置、抽取式媒體、CD/DVD 和印表機的存取。

注意事項

在 Windows 上,卸 除式媒體裝置 一詞並不表示任何 USB 裝置。 並非 所有 USB 裝置都是 抽取式媒體裝置。 為了被視為卸除式媒體裝置,因此在裝置控制的 MDE 範圍內,裝置必須建立磁碟 (,例如E:在 Windows 中 ) 。

裝置控制可以藉由定義原則來限制對裝置和該裝置上檔案的存取。

重要事項

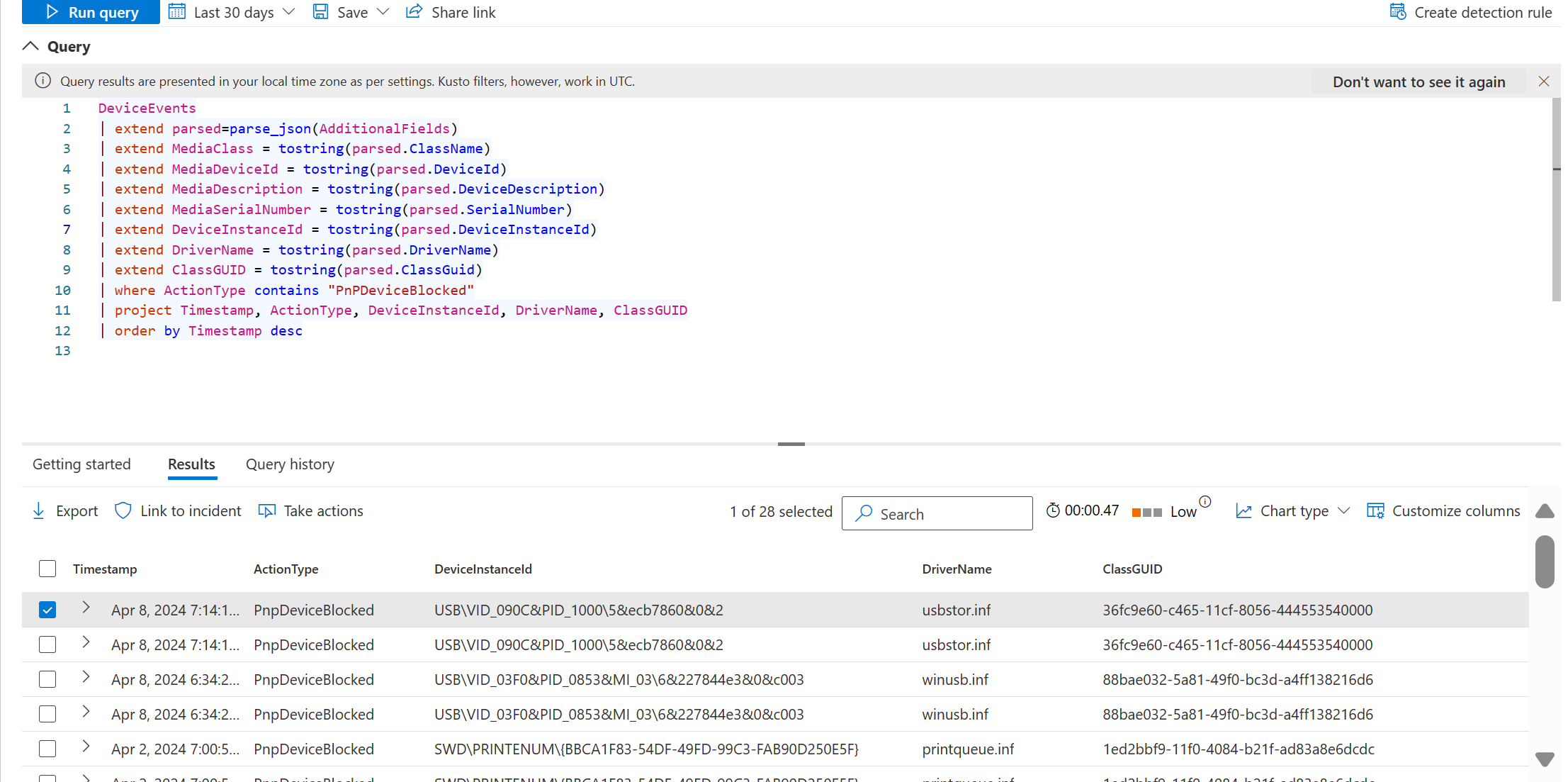

有些裝置會在 Windows 設備管理員 (中建立多個專案,例如卸載式媒體裝置和 Windows 可攜式裝置) 。 為了讓裝置正常運作,請務必為與實體裝置相關聯 的所有專案 授與存取權。 如果使用稽核項目設定原則,則事件會出現在進階搜捕ActionType中,其 為。RemovableStoragePolicyTriggered

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend SerialNumberId = tostring(parsed.SerialNumber)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend RemovableStorageAccess =tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend PID = tostring(parsed.ProductId)

| extend VID = tostring(parsed.VendorId)

| extend VID_PID = strcat(VID,"_",PID)

| extend InstancePathId = tostring(parsed.DeviceInstanceId)

| where ActionType == "RemovableStoragePolicyTriggered"

| project Timestamp, RemovableStoragePolicy, RemovableStorageAccess,RemovableStoragePolicyVerdict, SerialNumberId,VID, PID, VID_PID, InstancePathId

| order by Timestamp desc

此查詢會傳回原則的名稱、要求的存取權,以及 (允許、拒絕) 的決策,如下列螢幕快照所示:

提示

macOS 上 適用於端點的 Microsoft Defender 裝置控制可以控制 iOS 裝置、相機等可攜式裝置,以及 USB 裝置等卸載式媒體的存取。 請參閱 macOS的裝置控制。

使用端點 DLP 防止檔案複製到 USB

若要防止根據檔案敏感度將檔案複製到 USB,請使用 端點 DLP。

控制對 BitLocker 加密卸載式媒體的存取 (預覽)

您可以使用 BitLocker 來控制抽取式媒體的存取,或確保裝置已加密。

使用 BitLocker 拒絕存取抽取式媒體

Windows 提供拒絕寫入所有抽取式媒體或拒絕寫入存取的能力,除非裝置已加密 BitLocker。 如需詳細資訊,請參閱設定 BitLocker - Windows 安全性。

設定 BitLocker (Preview) 的裝置控制原則

適用於端點的 Microsoft Defender 裝置控制裝置的 BitLocker 加密狀態 (加密或純) 來控制裝置的存取。 這可讓您建立例外狀況,以允許和稽核非 BitLocker 加密裝置的存取權。

提示

如果您使用 Mac,裝置控制可以根據 APFS 加密狀態來控制抽取式媒體的存取。 請參閱 macOS的裝置控制。

控制印表機的存取

您可以使用印表機安裝限制、印表的裝置控制原則或端點 DLP 來控制印表機的存取。

設定印表機安裝限制

Windows 的裝置安裝限制可以套用至印表機。

設定列印的裝置控制原則

適用於端點的 Microsoft Defender的裝置控制控制機的存 ) () (取。

裝置控制元件也可以限制列印的檔案類型。 裝置控制也可以限制在非公司環境中列印。

使用端點 DLP 防止分類的檔列印

若要根據資訊分類封鎖檔列印,請使用 端點 DLP。

控制對藍牙裝置的存取

您可以使用裝置控制對 Windows 裝置上藍牙服務的存取,或使用端點 DLP。

提示

如果您使用 Mac,裝置控制對藍牙的存取。 請參閱 macOS的裝置控制。

控制對 Windows 上藍牙服務的存取

系統管理員可以控制藍牙服務的行為 (允許廣告、探索、準備和提示) ,以及允許的藍牙服務。 如需詳細資訊,請參閱 Windows 藍牙。

使用端點 DLP 防止檔複製到裝置

若要封鎖將敏感性檔複製到任何藍牙裝置,請使用 端點 DLP。

裝置控制原則範例和案例

適用於端點的 Defender 中的裝置控制為您的安全性小組提供強大的存取控制模型,可讓您進行各種案例 (請參閱 裝置控制 原則) 。 我們已將 GitHub 存放庫放在一起,其中包含您可以探索的範例和案例。 請參閱下列資源:

如果您不熟悉裝置控制件,請參閱 裝置控制項逐步解說。

裝置控制的必要條件

適用於端點的 Defender 中的裝置控制項可以套用至執行 Windows 10 或 Windows 11 具有反惡意代碼用戶端版本或更新版本4.18.2103.3的裝置。 (目前不支援伺服器。)

4.18.2104或更新版本:新增SerialNumberId、VID_PID、以檔案路徑為基礎的 GPO 支援,以及ComputerSid。4.18.2105或更新版本:新增 的HardwareId/DeviceId/InstancePathId/FriendlyNameId/SerialNumberId通配符支援;特定計算機上特定用戶的組合、卸除式 SSD (SanDisk Extreme SSD) /USB 附加 SCSI (UAS) 支援。4.18.2107或更新版本:為行動裝置新增 Windows 可攜式裝置 (WPD) 支援 (,例如) 的電腦;將新AccountName增至進階搜捕。4.18.2205或更新版本:將默認強制執行擴充至 [印表機]。 如果您將它設定為 [拒絕],它也會封鎖印表機,因此如果您只想要管理記憶體,請務必建立自定義原則以允許印表機。4.18.2207或更新版本:新增檔案支援;常見的使用案例可以是「禁止人員在抽取式記憶體上讀取/寫入/執行存取特定檔案」。新增網路和 VPN 連線支援;常見的使用案例可以是「當計算機未連線到公司網路時,封鎖人員存取抽取式記憶體」。

針對Mac,請參閱 macOS的裝置控制。

目前伺服器不支援裝置控制。

後續步驟

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應