安全性評估:使用特殊許可權 EKU 編輯過度寬鬆的憑證範本(任何用途 EKU 或無 EKU) (ESC2) (預覽)

本文說明具有特殊許可權 EKU 安全性狀態評估報告的 適用於身分識別的 Microsoft Defender 過於寬鬆的證書範本。

什麼是具有特殊許可權 EKU 的過度寬鬆證書範本?

數位證書在整個組織中建立信任和維護完整性方面發揮了重要作用。 這不僅在 Kerberos 網域驗證中也是如此,也適用於其他領域,例如程式代碼完整性、伺服器完整性,以及依賴憑證的技術,例如 Active Directory 同盟服務 (AD FS) 和 IPSec。

當證書範本沒有 EKU 或具有 任何用途 EKU,且可註冊任何不具特殊許可權的使用者時,根據該範本發出的憑證可由敵人惡意使用,危害信任。

即使憑證無法用於模擬用戶驗證,也會危害其他可減輕其信任模型數位證書的元件。 敵人可以製作 TLS 憑證,並模擬任何網站。

如何? 使用此安全性評定來改善我的組織安全性狀態?

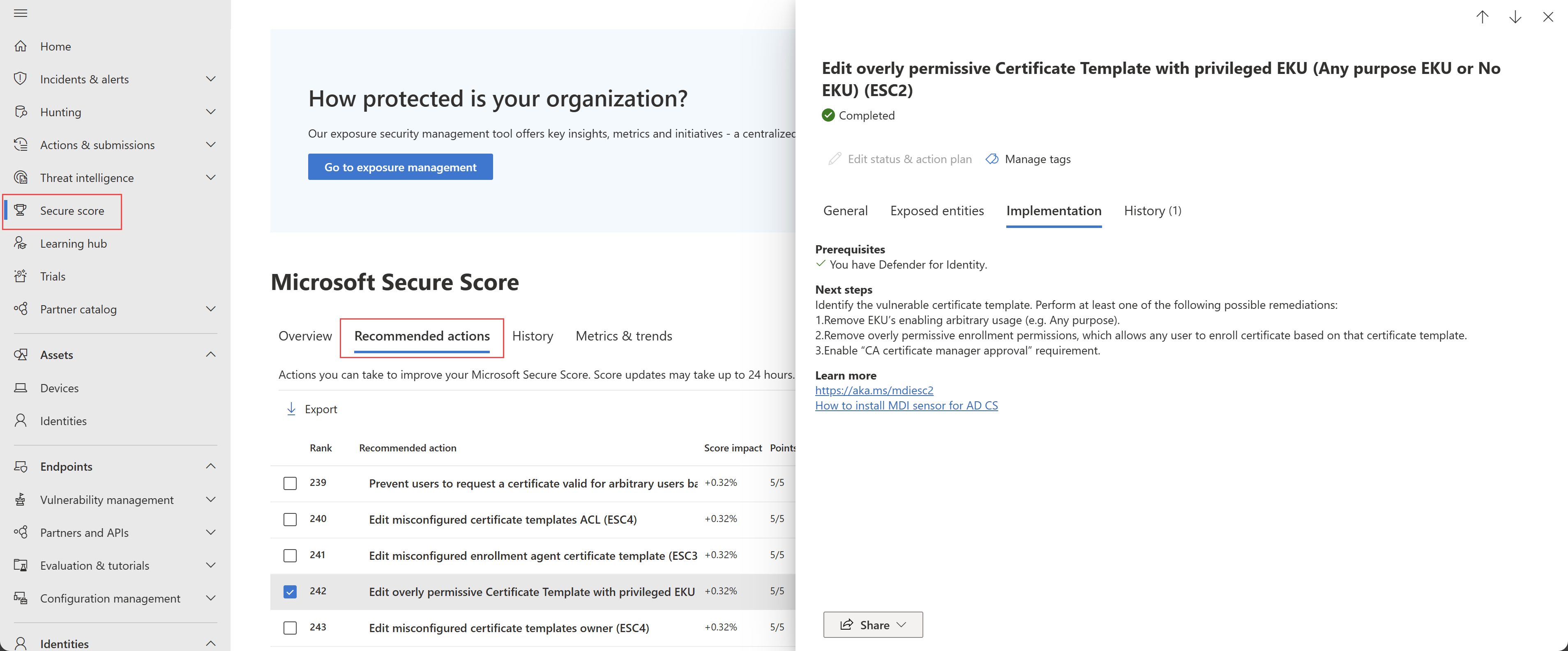

請檢閱 的建議動作 https://security.microsoft.com/securescore?viewid=actions ,以取得具有特殊許可權 EKU 的過度寬鬆證書範本。 例如:

研究範本為何具有特殊許可權的 EKU。

請執行下列動作來補救問題:

- 限制範本過於寬鬆的許可權。

- 盡可能強制執行額外的風險降低措施,例如新增 管理員核准 和簽署需求。

在生產環境中開啟設定之前,請務必先在受控制的環境中測試您的設定。

注意

雖然評定會近乎即時地更新,但分數和狀態會每隔 24 小時更新一次。 雖然受影響的實體清單會在您實作建議的幾分鐘內更新,但狀態可能需要一些時間才能將其標示為 已完成。

報告會顯示過去 30 天內受影響的實體。 在那段時間之後,將不再受影響的實體會從公開的實體清單中移除。