安全性評估:不安全的 Kerberos 委派

什麼是 Kerberos 委派?

Kerberos 委派是一種委派設定,可讓應用程式要求使用者存取認證,以代表原始使用者存取資源。

不安全的 Kerberos 委派會對組織造成哪些風險?

不安全的 Kerberos 委派讓實體能夠將您模擬至任何其他所選服務。 例如,假設您有 IIS 網站,且應用程式集區帳戶已設定為不受限制的委派。 IIS 網站網站也已啟用 Windows 驗證,允許原生 Kerberos 驗證,而且網站會使用後端 SQL Server 進行商務數據。 使用您的網域 管理員 帳戶,您可以流覽至 IIS 網站並加以驗證。 使用不受限制委派的網站可以從域控制器取得服務票證到 SQL 服務,並以您的名稱執行此動作。

Kerberos 委派的主要問題是您必須信任應用程式,才能一律執行正確的動作。 惡意執行者可以改為強制應用程式執行錯誤的事情。 如果您是以網域系統管理員身分登入,網站可以建立任何其他服務票證,以您身分作為網域管理員。例如,月臺可以選擇域控制器,並變更企業系統管理員群組。 同樣地,網站可能會取得 KRBTGT 帳戶的哈希,或從人力資源部門下載有趣的檔案。 風險是明確的,與不安全的委派的可能性幾乎是無休止的。

以下是不同委派類型所構成風險的描述:

- 不受限制的委派:如果其中一個委派專案很敏感,任何服務都可以濫用。

- 限制委派:如果其中一個委派專案很敏感,則可以濫用限制實體。

- 以資源為基礎的限制委派 (RBCD):如果實體本身敏感,則可以濫用以資源為基礎的限制實體。

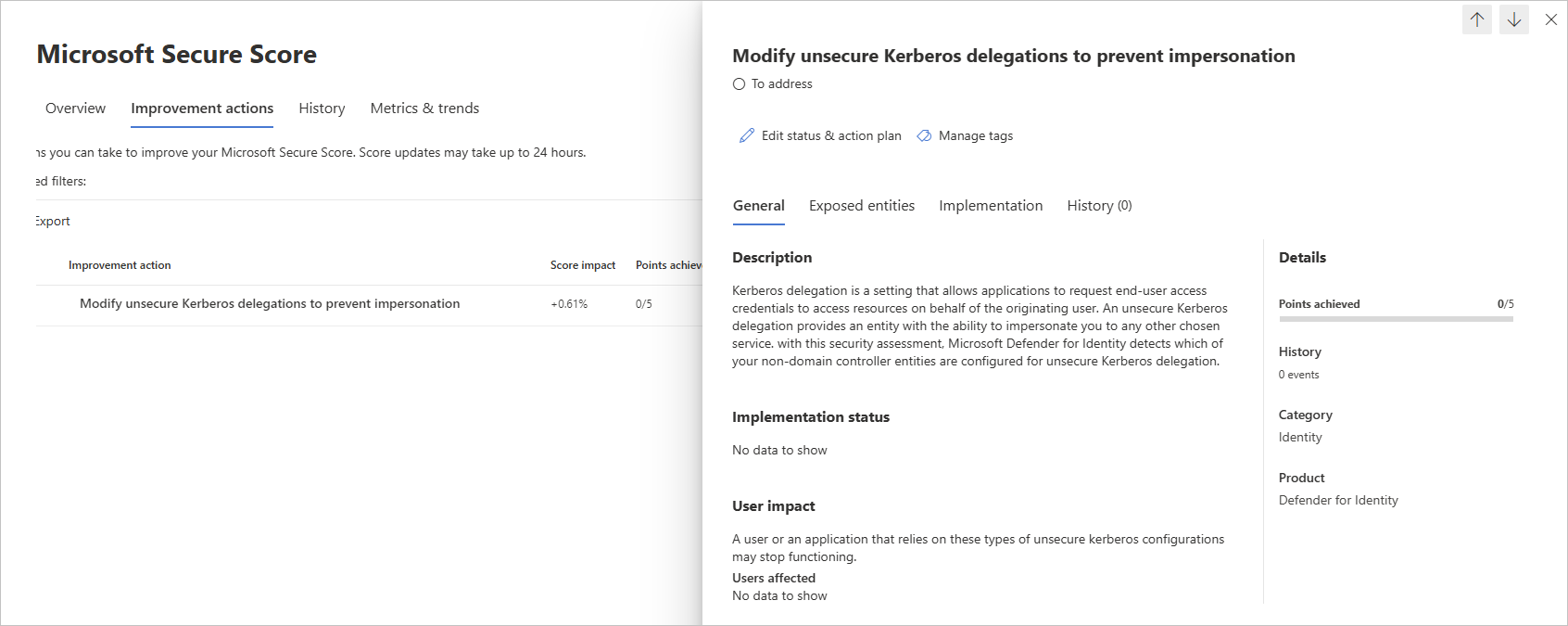

如何? 使用此安全性評定嗎?

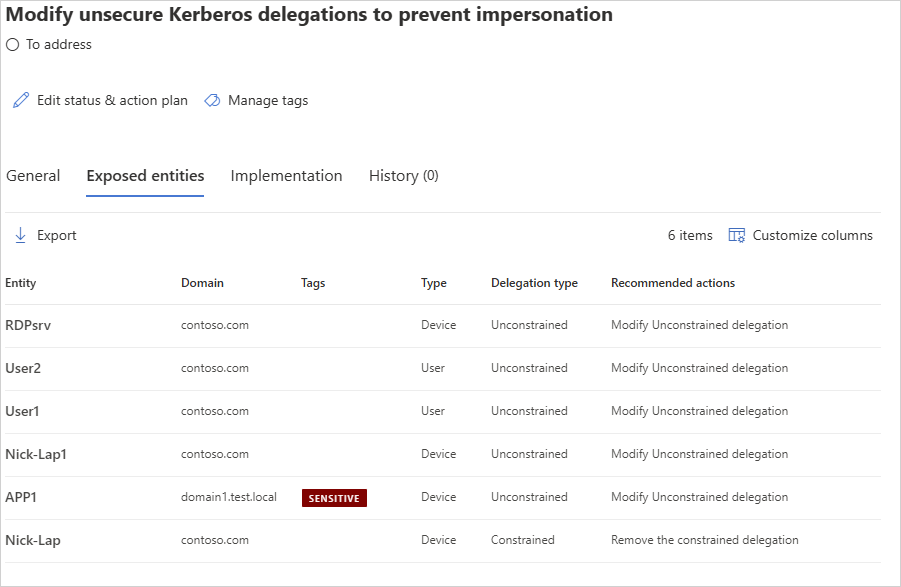

請檢閱 的建議 https://security.microsoft.com/securescore?viewid=actions 動作,以探索哪些非域控制器實體已設定為 不安全的 Kerberos 委派。

對有風險的使用者採取適當動作,例如移除其不受限制的屬性,或將其變更為更安全的限制委派。

注意

雖然評定會近乎即時地更新,但分數和狀態會每隔 24 小時更新一次。 雖然受影響的實體清單會在您實作建議的幾分鐘內更新,但狀態可能需要一些時間才能將其標示為 已完成。

補救

使用適合委派類型的補救。

無限制委派

停用委派或使用下列其中一個 Kerberos 限制委派 (KCD) 類型:

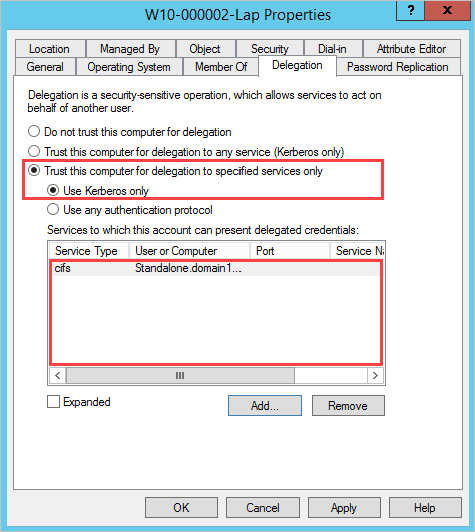

限制委派: 限制此帳戶可以仿真的服務。

選取 [信任這部計算機只委派至指定的服務]。

指定此帳戶可以呈現委派認證的服務。

以資源為基礎的限制委派: 限制哪些實體可以模擬此帳戶。

以資源為基礎的 KCD 是使用 PowerShell 設定的。 您可以使用 Set-ADComputer 或 Set-ADUser Cmdlet,視模擬帳戶是電腦帳戶還是使用者帳戶/服務帳戶而定。

限制委派

檢閱建議中列出的敏感性使用者,並從受影響的帳戶可呈現委派認證的服務中移除它們。

以資源為基礎的限制委派 (RBCD)

檢閱建議中列出的敏感性使用者,並從資源中移除它們。 如需設定 RBCD 的詳細資訊,請參閱 在 Microsoft Entra Domain Services 中設定 Kerberos 限制委派 (KCD)。