瞭解安全性警示

適用於身分識別的 Microsoft Defender 安全性警示會以清楚的語言和圖形說明哪些可疑活動在您的網路上識別,以及涉及威脅的動作項目和計算機。 警示會針對嚴重性、色彩編碼進行分級,以方便以可視化方式篩選,並依威脅階段進行組織。 每個警示的設計都是為了協助您快速了解網路上發生的情況。 警示辨識項清單包含與相關使用者和計算機的直接連結,可協助您輕鬆且直接地進行調查。

在本文中,您將瞭解適用於身分識別的 Defender 安全性警示結構,以及如何使用這些警示。

- 安全性警示結構

- 安全性警示分類

- 安全性警示類別

- 進階安全性警示調查

- 相關的實體

- 適用於身分識別和 NNR 的 Defender(網路名稱解析)

安全性警示結構

每個適用於身分識別的Defender安全性警示都包含 警示案例。 這是依時間順序與此警示相關的事件鏈結,以及其他與警示相關的重要資訊。

您可以在警示頁面上:

如需警示的詳細資訊,請參閱調查 Microsoft Defender 全面偵測回應 中的警示。

安全性警示分類

經過適當的調查,所有適用於身分識別的 Defender 安全性警示都可以分類為下列其中一種活動類型:

真肯定 (TP):適用於身分識別的 Defender 偵測到的惡意動作。

良性真肯定 (B-TP):適用於身分識別的 Defender 偵測到的實際動作,但不是惡意動作,例如已核准的應用程式所產生的滲透測試或已知活動。

誤判(FP):誤報,表示活動未發生。

是否為 TP、B-TP 或 FP 的安全性警示

針對每個警示,請詢問下列問題以判斷警示分類,並協助決定接下來要執行的動作:

- 此特定安全性警示在您的環境中有多常見?

- 警示是由相同類型的電腦或使用者觸發的嗎? 例如,具有相同角色的伺服器或來自相同群組/部門的使用者? 如果計算機或用戶類似,您可以決定將其排除,以避免其他未來的 FP 警示。

注意

相同類型的警示增加通常會減少警示的可疑/重要性層級。 針對重複的警示,請確認設定,並使用安全性警示詳細數據和定義來確切瞭解觸發重複的情況。

安全性警示類別

適用於身分識別的 Defender 安全性警示分為下列類別或階段,例如典型的網路攻擊終止鏈結中所見的階段。 使用下列連結深入瞭解每個階段和設計來偵測每個攻擊的警示:

進階安全性警示調查

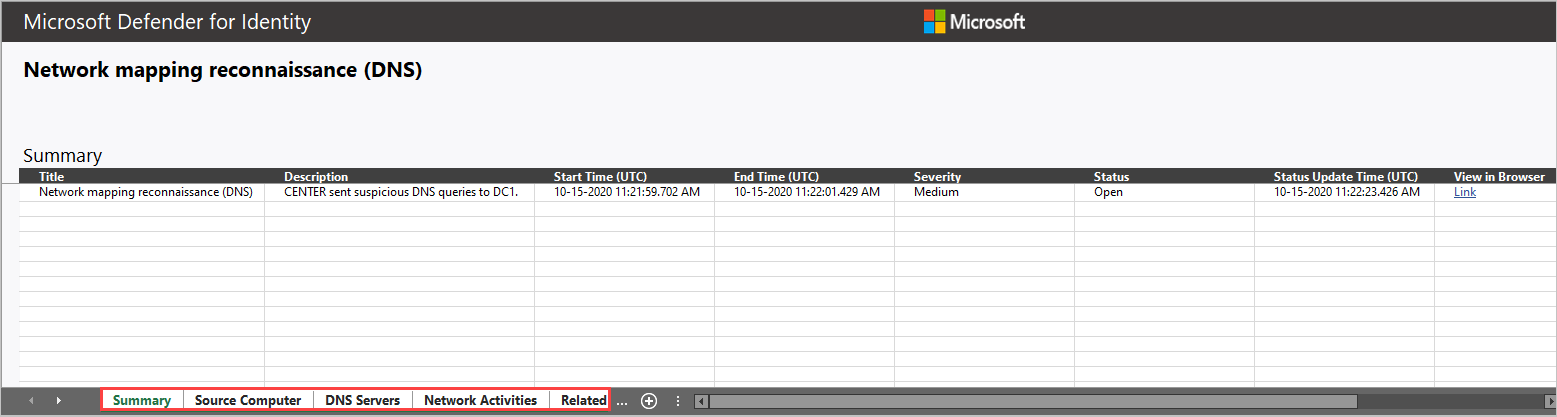

若要取得安全性警示的詳細資訊,請選取 [警示詳細數據] 頁面上的 [匯出 ],以下載詳細的Excel警示報告。

下載的檔案包含第一個索引標籤上警示的摘要詳細數據,包括:

- 標題

- 描述

- 開始時間 (UTC)

- 結束時間(UTC)

- 嚴重性 – 低/中/高

- 狀態 – 開啟/關閉

- 狀態更新時間 (UTC)

- 在瀏覽器中檢視

所有相關的實體,包括帳戶、計算機和資源都會列出,並以其角色分隔。 視警示而定,會提供來源、目的地或受攻擊實體的詳細數據。

大部分索引標籤都包含每個實體的下列數據:

名稱

詳細資料

類型

SamName

來源電腦

來源使用者(如果有的話)

網域控制站

存取的資源:時間、計算機、名稱、詳細數據、類型、服務。

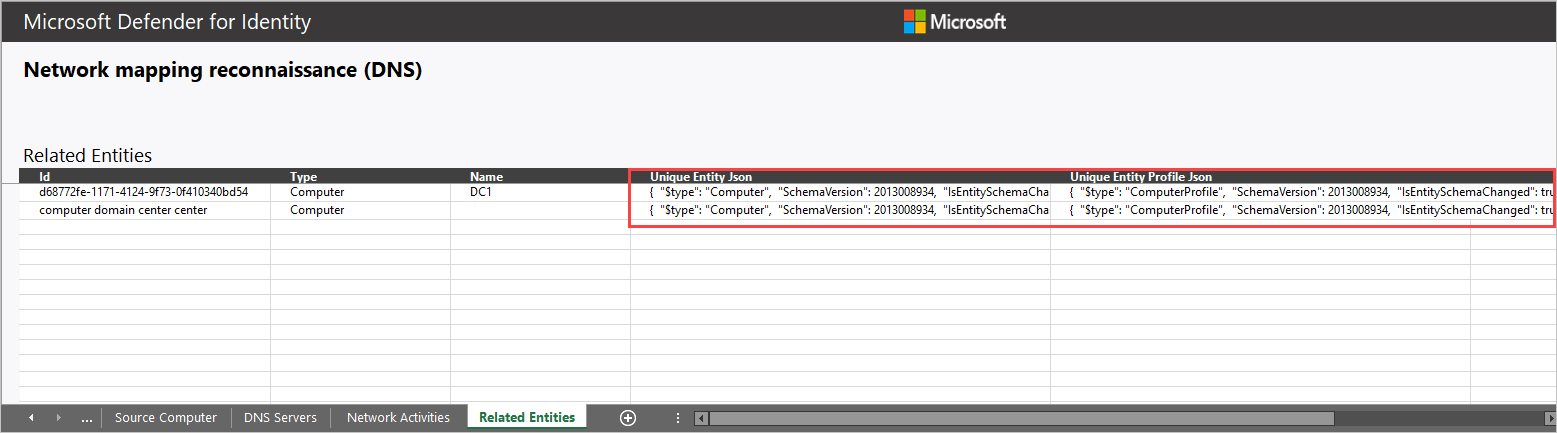

相關實體:標識碼、類型、名稱、唯一實體 Json、唯一實體配置檔 Json

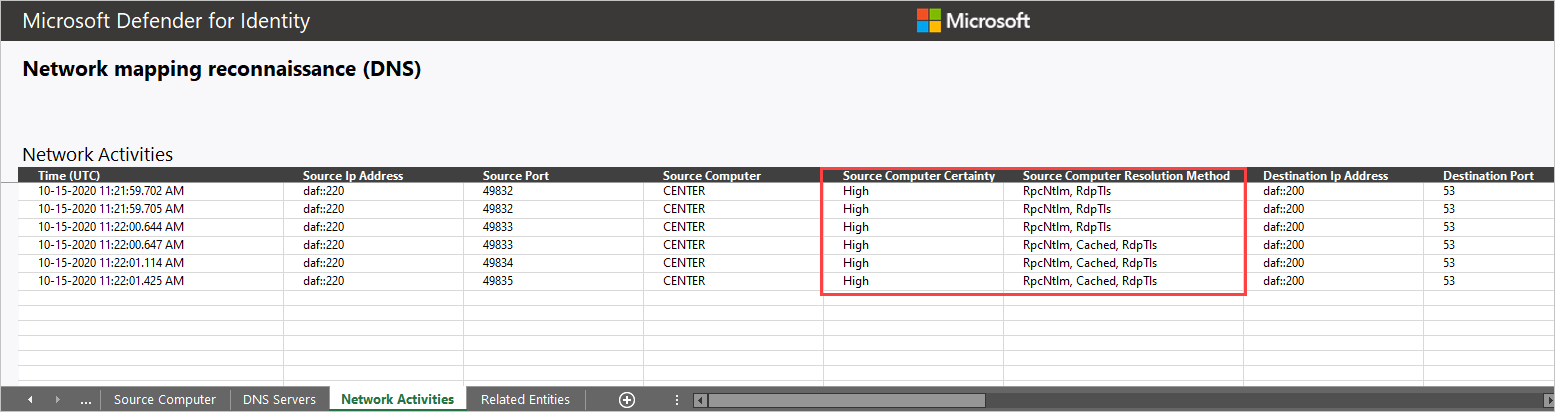

適用於身分識別感測器的 Defender 所擷取的所有與警示相關的原始活動(網路或事件活動),包括:

- 網路活動

- 事件活動

某些警示有額外的索引標籤,例如關於下列專案的詳細數據:

- 當可疑攻擊使用暴力密碼破解時遭到攻擊的帳戶。

- 當可疑攻擊涉及網路對應偵察時,功能變數名稱系統 (DNS) 伺服器。

例如:

相關的實體

在每個警示中,最後一個索引標籤會提供 相關實體。 相關實體都是參與可疑活動的實體,而不會區隔警示中所扮演的「角色」。 每個實體都有兩個 Json 檔案:Unique Entity Json 和 Unique Entity Profile Json。 使用這兩個 Json 檔案來深入了解實體,並協助您調查警示。

唯一實體 Json 檔案

包含從 Active Directory 了解帳戶的數據適用於身分識別的 Defender。 這包括所有屬性,例如 辨別名稱、 SID、 LockoutTime 和 PasswordExpiryTime。 針對用戶帳戶,包括 Department、Mail 和 電話 Number 等數據。 針對計算機帳戶,包括 OperatingSystem、IsDomainController 和 DnsName 等數據。

唯一實體配置檔 Json 檔案

包含實體上針對身分識別所分析的所有數據。 適用於身分識別的Defender會使用擷取的網路和事件活動來瞭解環境的用戶和計算機。 適用於身分識別的Defender會針對每個實體配置文件相關信息。 此資訊會提供適用於身分識別的Defender威脅識別功能。

如何在調查中使用適用於身分識別的Defender資訊?

調查可以視需要詳細說明。 以下是使用適用於身分識別的 Defender 所提供的數據進行調查的一些概念。

- 檢查所有相關的使用者是否屬於相同的群組或部門。

- 相關使用者是否共用資源、應用程式或計算機?

- 帳戶是否作用中,即使其PasswordExpiryTime已經通過?

適用於身分識別和 NNR 的 Defender(網路名稱解析)

適用於身分識別的 Defender 偵測功能依賴使用中網路名稱解析 (NNR) 將 IP 解析解析為組織中的電腦。 使用 NNR,適用於身分識別的 Defender 能夠在原始活動之間相互關聯(包含 IP 位址),以及參與每個活動的相關電腦。 根據原始活動,適用於身分識別的Defender會配置文件實體,包括計算機,併產生警示。

NNR 數據對於偵測下列警示至關重要:

- 可疑的身分識別竊取(票證)

- 可疑的 DCSync 攻擊 (目錄服務的複寫)

- 網路對應偵察 (DNS)

使用警示下載報告之 [網络活動] 索引標籤中提供的NR資訊,判斷警示是否為 FP。 在 FP 警示的情況下,通常會有低信賴度的 NNR 確定性結果。

下載報表資料會出現在兩個資料列中:

來源/目的地計算機

- 確定性 – 低解析解析度確定性可能表示名稱解析不正確。

來源/目的地計算機

- 解析方法 – 提供 NNR 方法 ,用來將 IP 解析為組織中的計算機。

如需如何使用適用於身分識別的Defender安全性警示的詳細資訊,請參閱 使用安全性警示。