設定受信任的 ARC 密封器

電子郵件驗證 可協助驗證傳送至您Microsoft 365 組織的郵件,以防止商務電子郵件中使用的詐騙發件者入侵 (BEC) 、勒索軟體和其他網路釣魚攻擊。

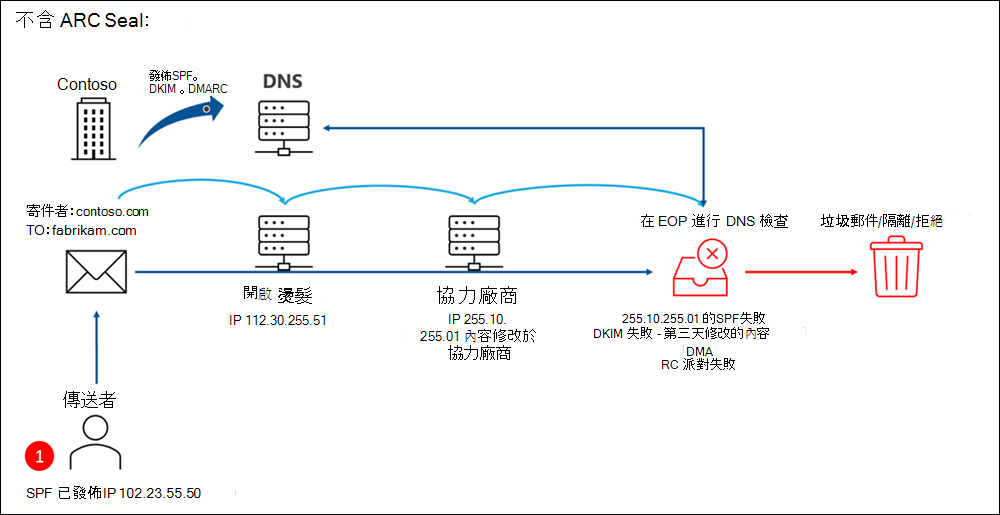

但是,某些合法的電子郵件服務可能會在將郵件傳遞至您的Microsoft 365 組織之前修改訊息。 變更傳輸中的輸入訊息可能會在 Microsoft 365 中造成下列電子郵件驗證失敗:

- SPF 失敗,因為新的訊息來源 (IP 位址) 。

- DKIM 因為內容修改而失敗。

- DMARC 因為 SPF 和 DKIM 失敗而失敗。

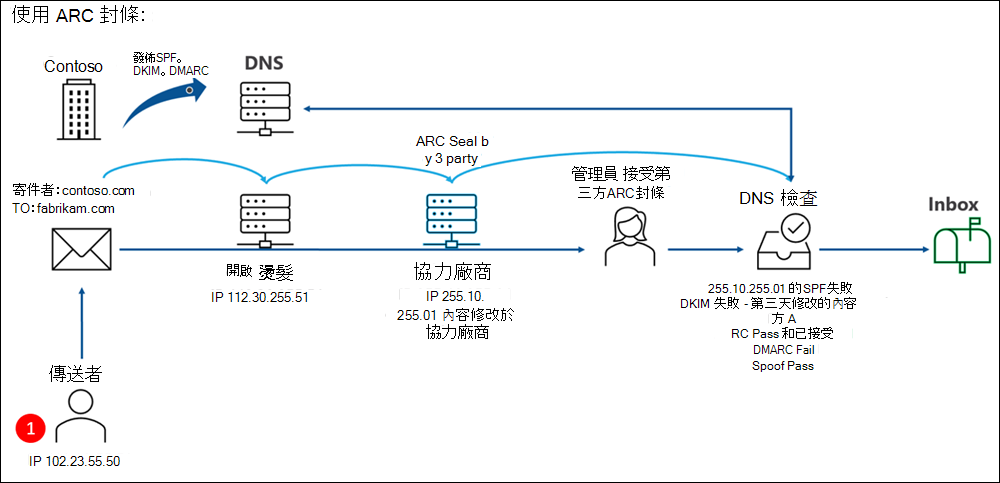

已驗證的接收鏈結 (ARC) 可協助減少來自合法電子郵件服務之郵件修改的輸入電子郵件驗證失敗。 ARC 會保留電子郵件服務的原始電子郵件驗證資訊。 您可以設定Microsoft 365 組織信任修改郵件的服務,並在電子郵件驗證檢查中使用該原始資訊。

何時使用受信任的 ARC 密封器?

只有當傳遞給Microsoft 365 收件者的郵件定期受到下列方式影響時,Microsoft 365 組織才需要識別受信任的 ARC 密封器:

- 中繼服務會修改郵件標頭或電子郵件內容。

- 訊息修改會藉由移除附件) ,導致驗證因其他原因而失敗 (範例。

當系統管理員在 Defender 入口網站中新增受信任的 ARC 密封器之後,Microsoft 365 會使用 ARC 密封器提供的原始電子郵件驗證資訊來驗證透過服務傳送至 Microsoft 365 的郵件。

提示

在您的 Microsoft 365 組織中,僅將合法的必要服務新增為受信任的 ARC 密封器。 此動作可協助受影響的郵件通過電子郵件驗證檢查,並防止合法的郵件傳遞至垃圾郵件資料夾、因為電子郵件驗證失敗而遭到隔離或拒絕。

開始之前有哪些須知?

您會在 開啟 Microsoft Defender 入口網站。https://security.microsoft.com 若要直接移至 [電子郵件驗證設定] 頁面, 請使用 https://security.microsoft.com/authentication。

若要連線至 Exchange Online PowerShell,請參閱連線至 Exchange Online PowerShell。 若要連接至獨立版 EOP PowerShell,請參閱連線到 Exchange Online Protection PowerShell。

您必須獲得指派許可權,才能執行本文中的程式。 您有下列選項:

Microsoft Defender XDR 整合角色型訪問控制 (RBAC) ( 如果適用於Office 365

的 Defender 許可權為作用中的電子郵件 & 共同作業>。只會影響 Defender 入口網站,而不會影響 PowerShell) : (管理) 的授權和設定/安全性設定/核心安全性設定或 (讀取) 的授權和設定/安全性設定/核心安全性設定。

的 Defender 許可權為作用中的電子郵件 & 共同作業>。只會影響 Defender 入口網站,而不會影響 PowerShell) : (管理) 的授權和設定/安全性設定/核心安全性設定或 (讀取) 的授權和設定/安全性設定/核心安全性設定。Exchange Online 許可權: 組織管理 或 安全性系統管理員 角色群組中的成員資格。

Microsoft權限:全域管理員或安全性系統管理員*角色的成員資格會為使用者提供Microsoft 365 中其他功能的必要許可權和許可權。

重要事項

* Microsoft建議您使用許可權最少的角色。 使用較低許可權的帳戶有助於改善組織的安全性。 全域管理員是高度特殊許可權的角色,當您無法使用現有角色時,應該僅限於緊急案例。

使用 Microsoft Defender 入口網站新增受信任的 ARC 密封器

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 [規則] 區段 >ARC中的電子郵件 &> 共同作業原則 & 規則>威脅原則>電子郵件驗證設定。 或者,若要直接移至 [電子郵件驗證設定 ] 頁面,請使用 https://security.microsoft.com/authentication。

在 [ 電子郵件驗證設定 ] 頁面上,確認已選取 [ARC] 索 引標籤,然後選取 [

新增]。

新增]。提示

如果 [ARC] 索引標籤上已經列出受信任的密封器,請選取 [

編輯]。

編輯]。在開啟的 [ 新增受信任的 ARC 密封符 ] 飛出視窗中,於 (方塊中輸入受信任的簽署網域,例如 fabrikam.com) 。

功能變數名稱必須符合受影響訊息中ARC-Seal和ARC-Message-Signature 標頭中 d 值所顯示的網域。 使用下列方法來檢視訊息標頭:

- 在 Outlook 中檢視因特網訊息標頭。

- 使用位於的訊息標頭分析器 https://mha.azurewebsites.net。

視需要重複此步驟多次。 若要移除現有的專案,請選擇

項目旁邊的 。

項目旁邊的 。當您在 [ 新增受信任的 ARC 密封器 ] 飛出視窗中完成時,請選取 [ 儲存]

使用 Exchange Online PowerShell 新增受信任的 ARC 密封器

如果您想要使用 PowerShell 來檢視、新增或移除受信任的 ARC 密封器,請連線到 Exchange Online PowerShell 以執行下列命令。

檢視現有的受信任 ARC 密封器

Get-ArcConfig如果未設定任何受信任的 ARC 密封器,此命令就不會傳回任何結果。

新增或移除受信任的ARC密封器

若要將任何現有的 ARC 密封器 取代 為您指定的值,請使用下列語法:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"您自己的組織中不需要TenantId\ 值,只能在委派的組織中使用。 這是一個 GUID,可在 Microsoft 365 的許多管理入口網站 URL 中顯示, (

tid=) 值。 例如,a32d39e2-3702-4ff5-9628-31358774c091。此範例會將 「cohovineyard.com」 和 「tailspintoys.com」 設定為組織中唯一受信任的 ARC 密封器。

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"若要保留現有的值,請務必包含您想要保留的ARC密封器,以及您想要新增的新ARC密封器。

若要新增或移除ARC密封器而不影響其他專案,請參閱 Set-ArcConfig中的範例一節。

驗證受信任的 ARC 密封器

如果在訊息到達 Microsoft 365 之前有來自服務的 ARC 密封,請在訊息傳遞之後檢查訊息標頭中最新的 ARC 標頭。

在上一 個 ARC-Authentication-Results 標頭中,尋找 arc=pass 和 oda=1。 這些值表示:

- 先前的 ARC 已經過驗證。

- 先前的 ARC 密封器是受信任的。

- 先前的傳遞結果可用來覆寫目前的 DMARC 失敗。

例如:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

若要檢查 ARC 結果是否用來覆寫 DMARC 失敗,請在上一個 Authentication-Results 標頭中尋找 compauth=pass 和 reason=130 。 例如:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

信任的 ARC 密封器郵件流程圖

本節中的圖表會對比郵件流程,以及是否具有受信任 ARC 密封器對電子郵件驗證結果的影響。 在這兩個圖表中,Microsoft 365 組織會使用合法的電子郵件服務,在傳遞至 Microsoft 365 之前修改輸入郵件。 這項修改會中斷郵件流程,藉由變更來源IP和更新電子郵件訊息標頭,可能會導致電子郵件驗證失敗。

此圖表示范 沒有 受信任 ARC 密封器的結果:

此圖表示范 受 信任 ARC 密封器的結果:

後續步驟

在使用訊息標頭分析器 https://mha.azurewebsites.net檢查您的ARC標頭。