進階搜捕是以查詢為基礎的威脅搜捕工具,可讓您探索最多 30 天的原始數據。 您可以主動檢查網路中的事件,以找出威脅指標和實體。 對資料的靈活存取可讓您不受限制地同時搜捕已知和潛在的威脅。

進階搜捕支援兩種模式:引導式和進階。 如果您還不熟悉 Kusto 查詢語言 (KQL) 或偏好查詢產生器的便利性,請使用引導模式。 如果您習慣使用 KQL 從頭開始建立查詢,請使用 進階模式 。

若要開始搜捕,請參閱在 Microsoft Defender 入口網站中選擇要搜捕的引導模式和進階模式。

您可以使用相同的威脅搜捕查詢來建置自定義偵測規則。 這些規則會自動執行以檢查,然後回應可疑的入侵活動、設定錯誤的機器和其他結果。

進階搜捕支持查詢,可檢查來自下列專案更廣泛的數據集:

- 適用於端點的 Microsoft Defender

- 適用於 Office 365 的 Microsoft Defender

- Microsoft 雲端 App 安全性

- 適用於身分識別的 Microsoft Defender

- Microsoft Sentinel

若要使用進階搜捕,請開啟 Microsoft Defender 全面偵測回應。 或者,若要搭配使用進階搜捕與 Microsoft Sentinel,請將 Microsoft Sentinel 連線到Defender入口網站。

如需 Microsoft Defender for Cloud Apps 數據中進階搜捕的詳細資訊,請參閱影片。

取得存取權

若要使用進階搜捕或其他 Microsoft Defender 全面偵測回應 功能,您需要在 Microsoft Entra ID 中扮演適當的角色。 閱讀進階搜捕所需的角色和許可權。

此外,您對端點數據的存取取決於角色型訪問控制 (適用於端點的 Microsoft Defender 中的 RBAC) 設定。 瞭解如何管理 Microsoft Defender 全面偵測回應的存取權。

資料新鮮性和更新頻率

進階搜捕資料可以分類成兩種不同的類型,每種類型的合併方式不同。

事件或活動數據

事件或活動數據會填入警示、安全性事件、系統事件和例行評估的相關數據表。 在收集這些資料的感應器成功將資料傳輸至對應的雲端服務之後,進階搜捕幾乎會即時收到此資料。 例如,您可以從工作站或域控制器上狀況良好的感測器查詢事件數據,幾乎在 適用於端點的 Microsoft Defender 和 適用於身分識別的 Microsoft Defender 上提供這些感測器之後。

若要收集更多事件屬性,您可以選擇開啟 匯總報告。

實體數據

實體數據會在數據表中填入使用者和裝置的相關信息。 此資料來自相對靜態資料來源和動態來源,例如 Active Directory 項目和事件記錄。 為了提供全新的資料,表格每 15 分鐘會更新一次任何新資訊,新增可能未完全填滿的資料列。 每 24 小時會合並一次資料,以插入包含每個實體最新、最完整的資料集的記錄。

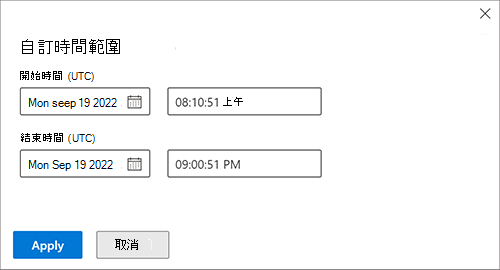

時區

查詢

進階搜捕數據會使用UTC (通用時間協調) 時區。

查詢應該以UTC建立。

結果

進階搜捕結果會轉換成 Microsoft Defender 全面偵測回應 中設定的時區。

若要延長進階搜捕的 30 天保留期,您可以使用串流 API

若要延長進階搜捕的 30 天保留期,請參閱下列資源:

- Microsoft Defender 全面偵測回應 串流 API

- 適用於端點的 Microsoft Defender 原始數據串流 API

注意事項

保留的數據是從您實作並啟用串流 API 的第一 () 天開始。

相關內容

提示

想要深入了解? 請到我們的技術社群中與 Microsoft 安全性社群互動: Microsoft Defender 全面偵測回應技術社群。