在 Microsoft Defender 全面偵測回應 中設定容錯功能

適用於:

- Microsoft Defender XDR

注意事項

Microsoft Defender 全面偵測回應 內建的內建功能涵蓋所有已上線至 適用於端點的 Microsoft Defender 的 Windows 用戶端。 瞭解如何將客戶端上線至上線中適用於端點的 Defender 以 適用於端點的 Microsoft Defender。

Microsoft Defender 全面偵測回應 內建了一些技術,可保護您的環境免於遭受使用人為操作橫向移動的高影響力攻擊。 本文說明如何在 Microsoft Defender 全面偵測回應 中設定容錯功能。

開啟這項功能

默認會關閉這項功能。 若要開啟,請執行下列步驟:

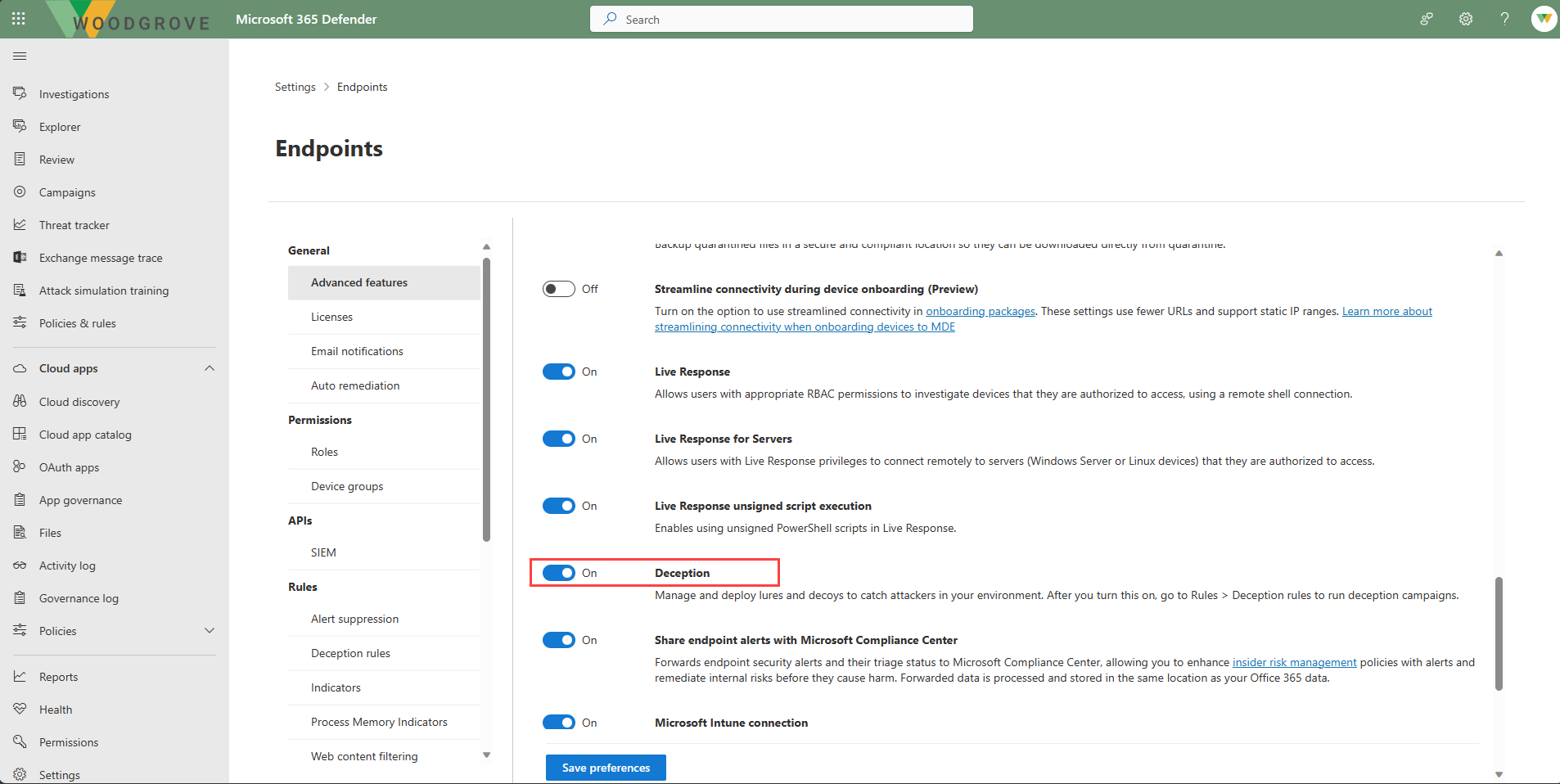

- 選取> [設定端點]。

- 在 [ 一般] 底下,選取 [ 進階功能]。

- 尋找 [新功能] ,並將切換開關切換為 [開啟]。

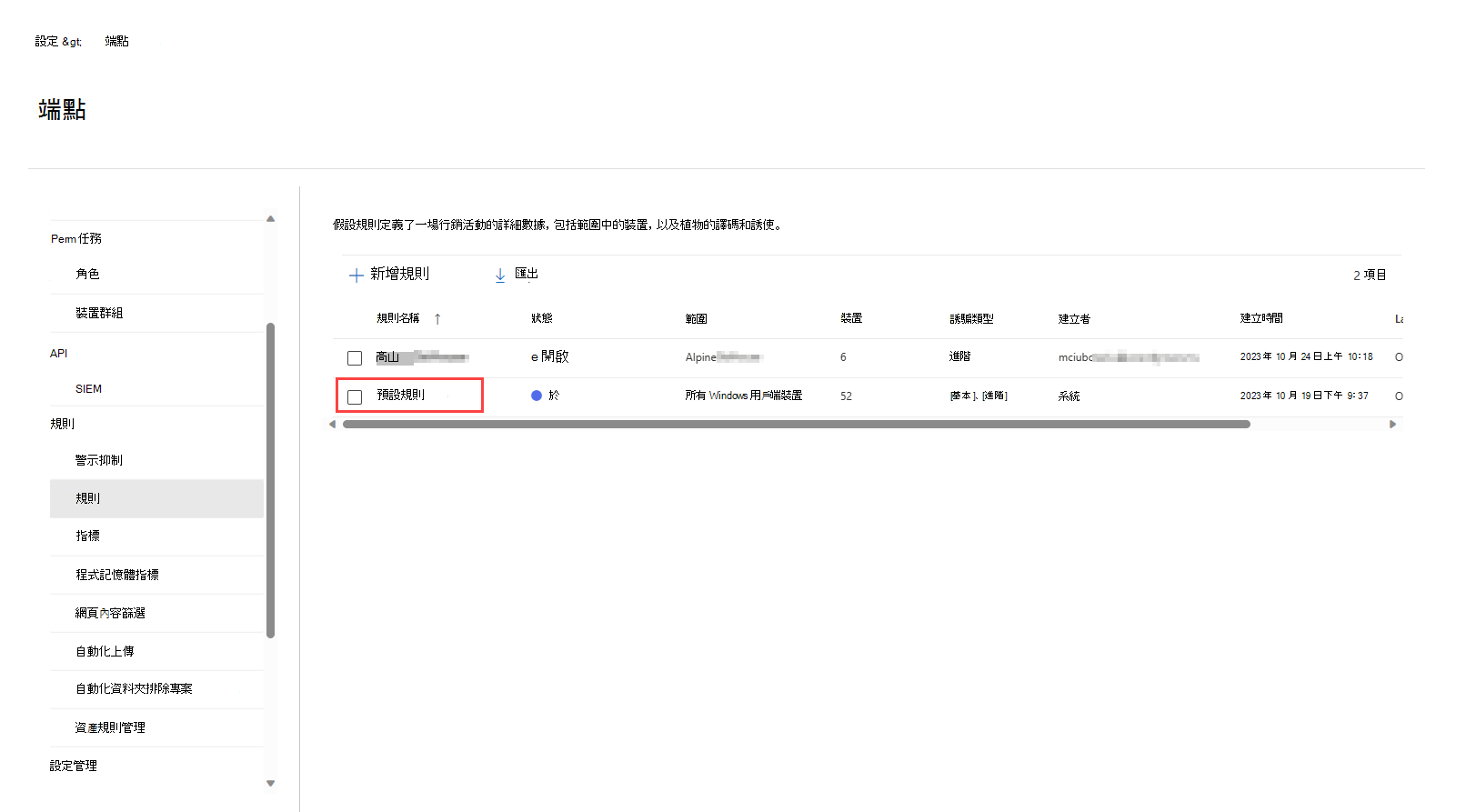

默認規則會在啟用這項功能時自動建立並開啟。 您可以據此編輯的默認規則會自動產生譯碼帳戶和主機,這些帳戶和主機會整合到組織中所有目標裝置的容器和植物中。 雖然這項功能的範圍是設定為組織中的所有裝置,但是只有 Windows 用戶端裝置才會有好感。

Create和修改規則

注意事項

Microsoft Defender 全面偵測回應 目前支援建立最多 10 個 (10 個) 規則。

若要建立單一規則,請執行下列步驟:

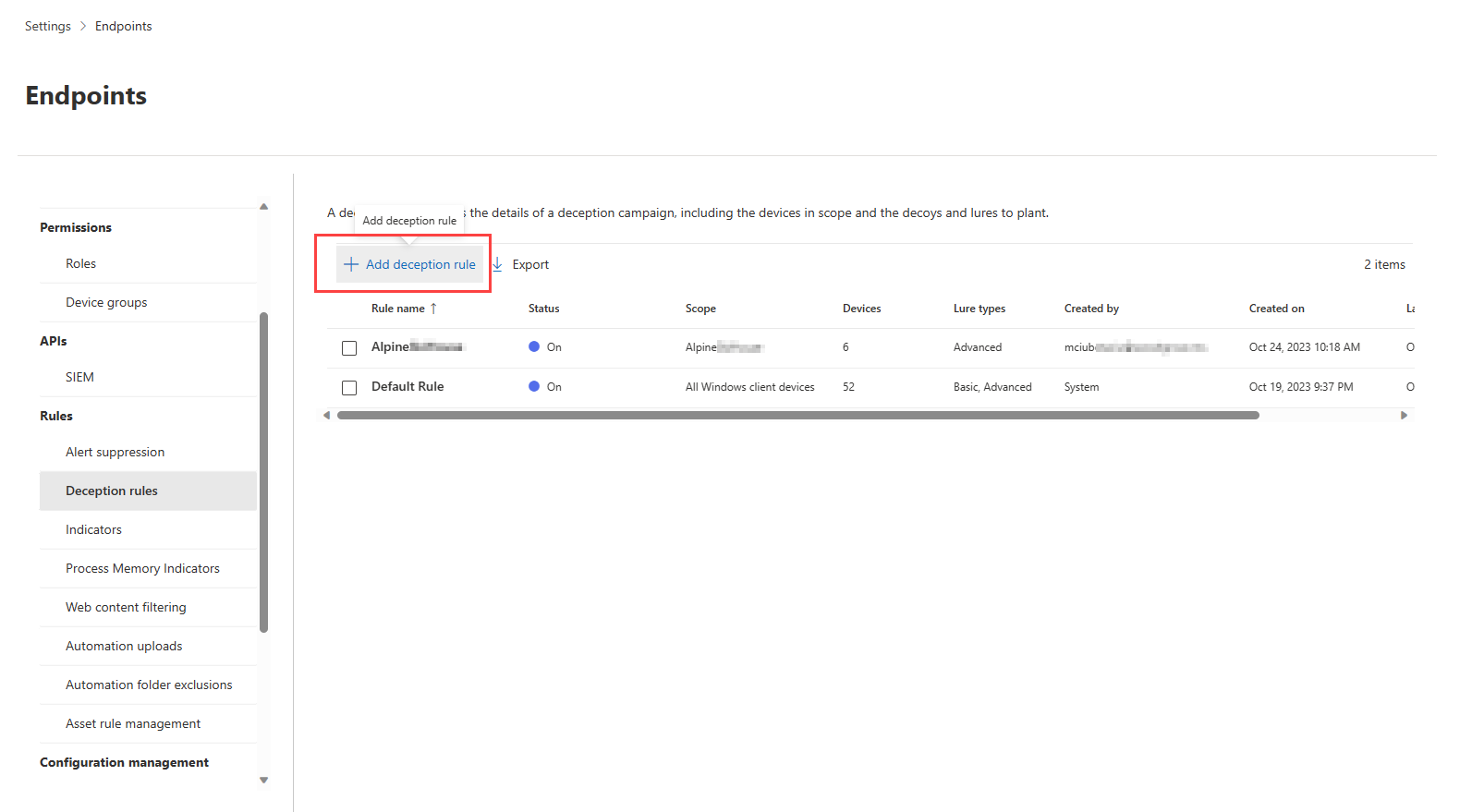

- 流覽至 [設定>端點]。 在 [ 規則] 底下,選取 [ 新規則]。

- 選 取 [新增附加規則]。

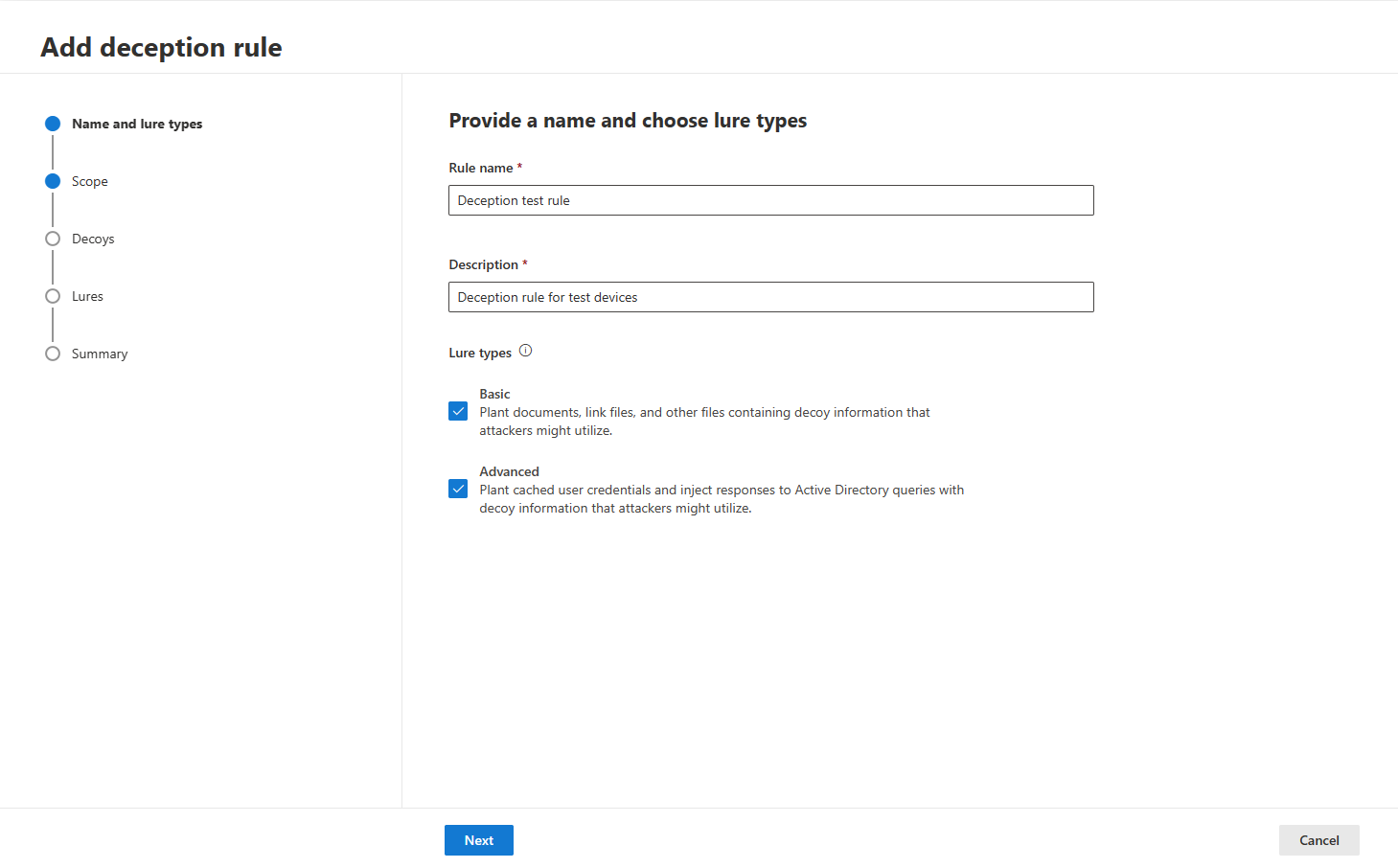

- 在規則建立窗格中,新增規則名稱、描述,然後選取要建立的誘人類型。 您可以同時選取 [基本] 和 [進階 ] 類型。

- 識別您想要在範圍區段中產生偽裝的裝置。 您可以選取在所有 Windows 用戶端裝置或具有特定標籤的用戶端中,使用植物馬車。 這項功能目前涵蓋 Windows 用戶端。

![[規則範圍] 頁面的螢幕快照](/zh-tw/defender/media/deception/fig7-deception.png)

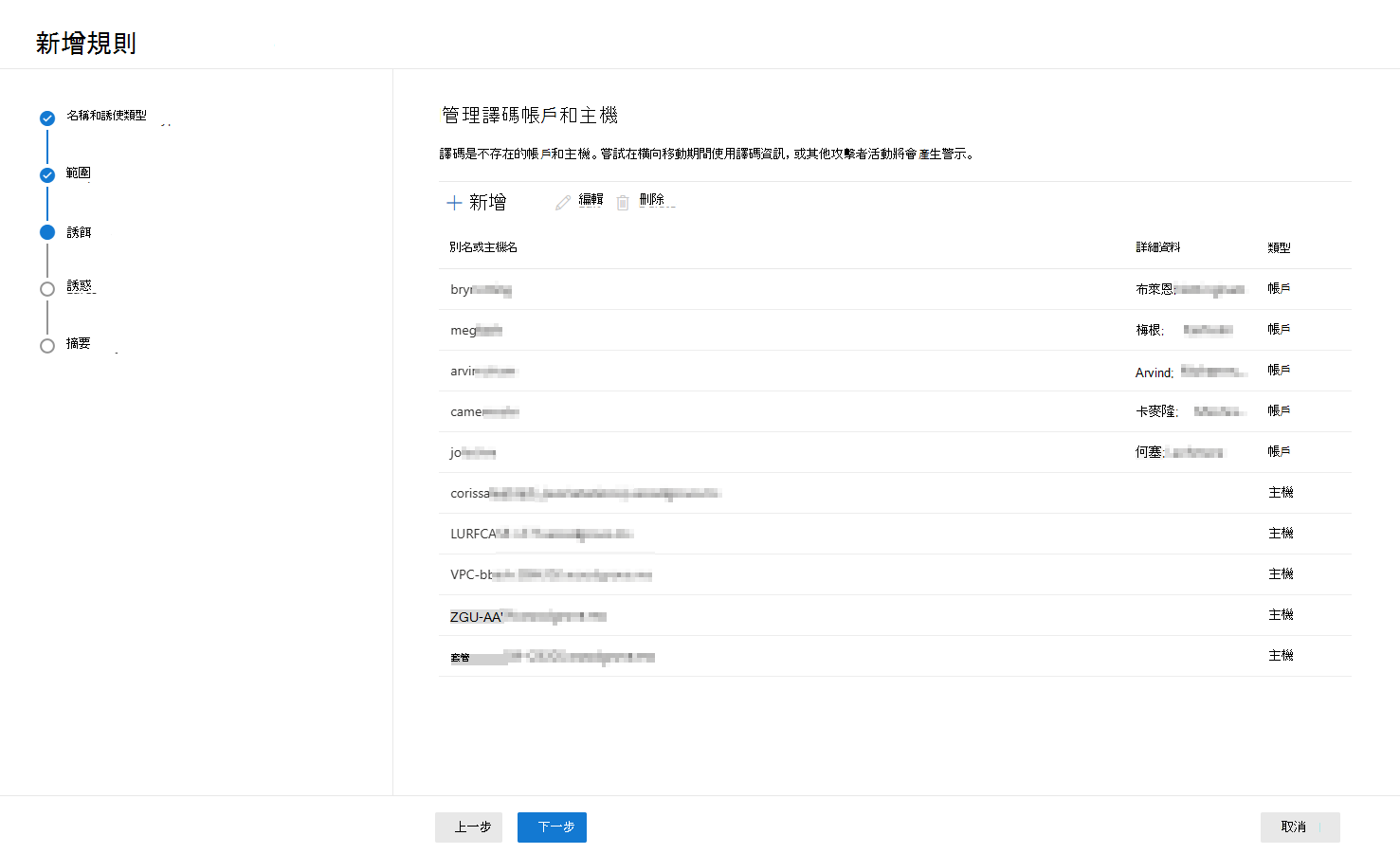

- 然後,這項功能需要幾分鐘的時間,才能自動產生譯碼帳戶和主機。 請注意,這項功能會產生模擬 Active Directory 中 UPN (用戶主體名稱) 的譯碼帳戶。

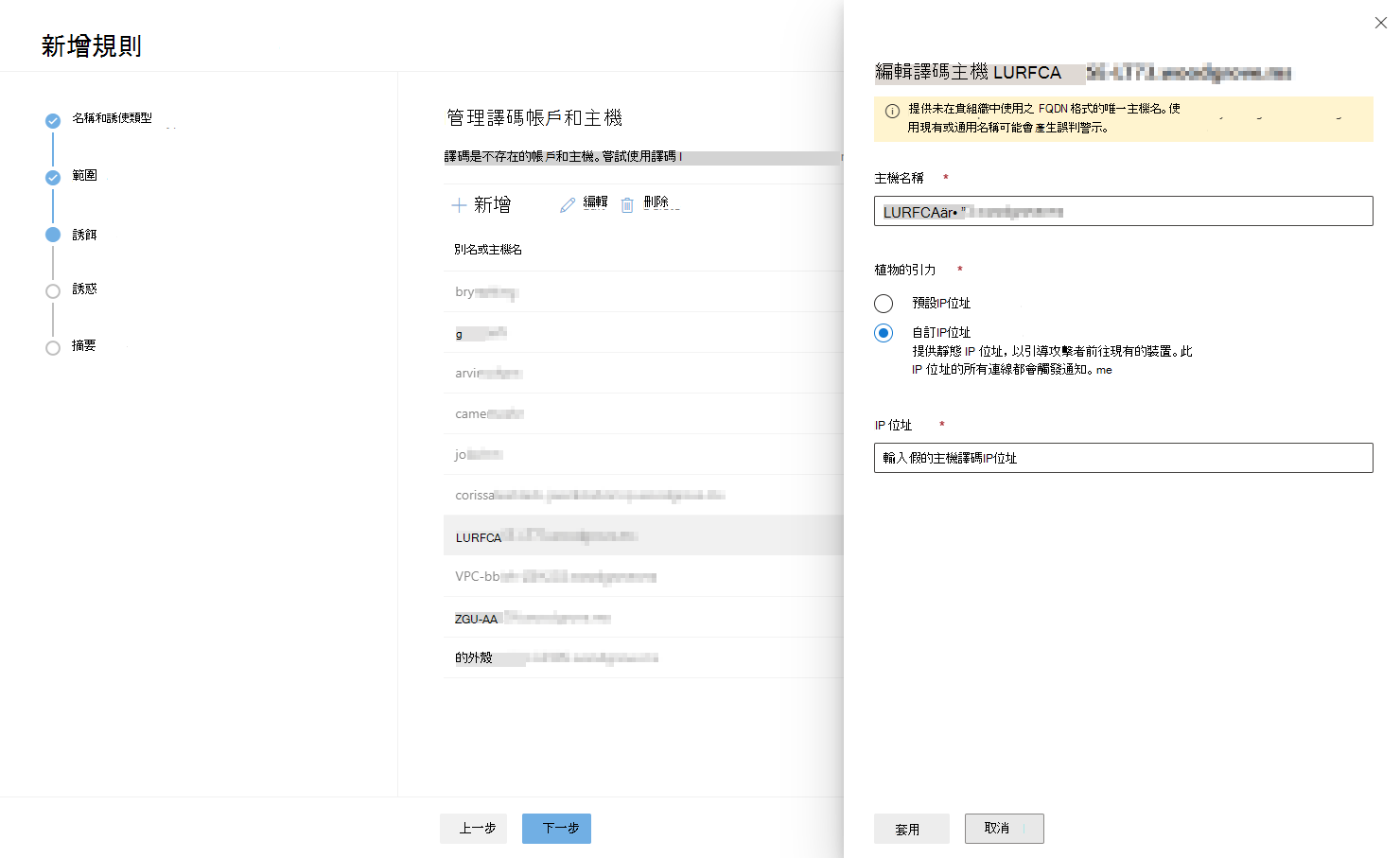

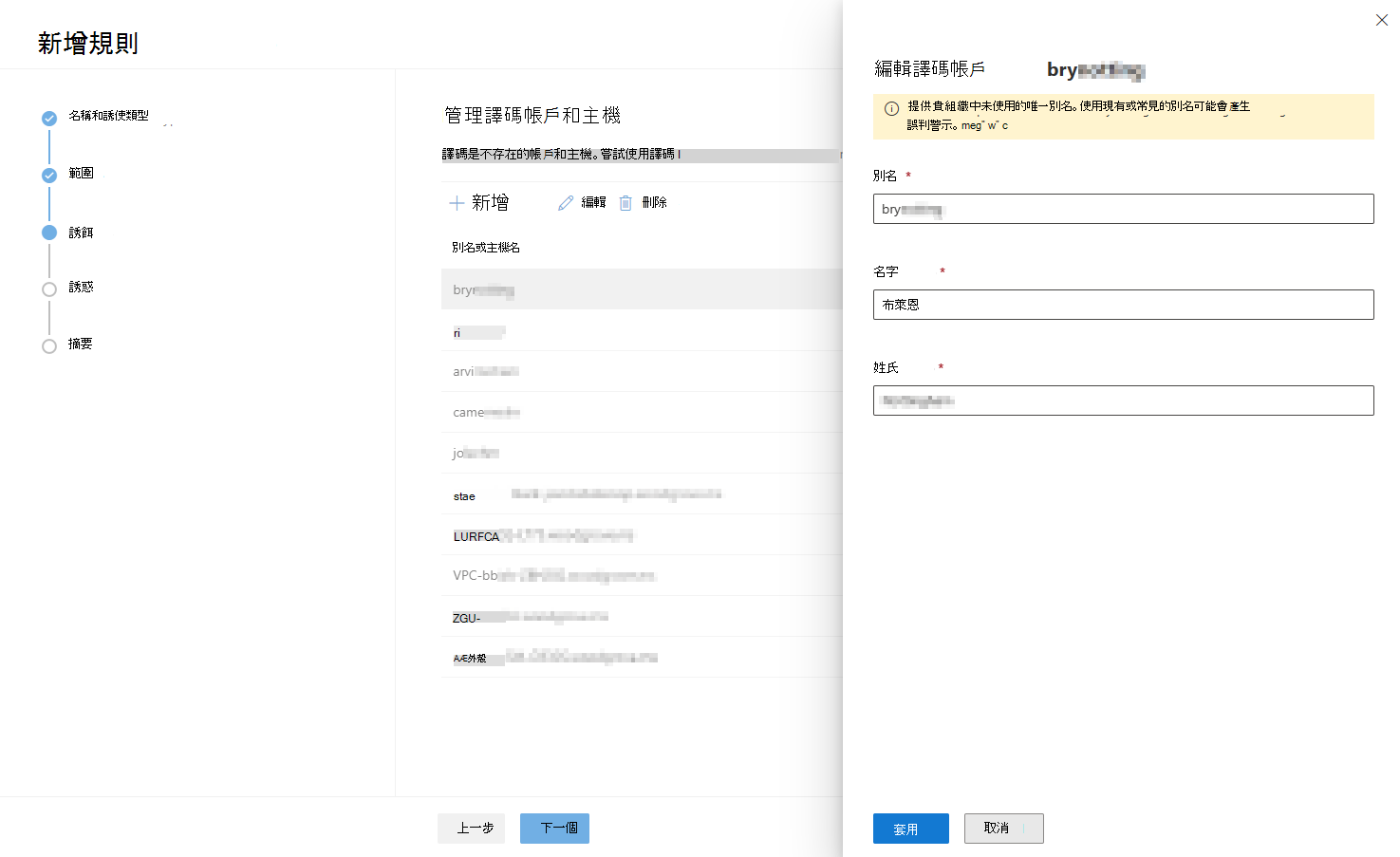

- 您可以檢閱、編輯或刪除自動產生的譯碼。 您也可以在本節中新增自己的譯碼帳戶和主機。 若要防止誤判偵測,請確定組織不會使用新增的主機/IP 位址。

- 您可以編輯譯碼帳戶名稱、主機名,以及在 [譯碼] 區段中裝飾物件的IP位址。 新增IP位址時,如果沙箱IP存在於組織中,建議使用沙箱IP。 避免使用常用的位址,例如 127.0.0.1、 10.0.0.1 等。

注意

若要避免誤判為真警示,強烈建議您在建立和編輯譯碼帳戶和主機時建立唯一的用戶帳戶和主機名。 請確定建立的用戶帳戶和主機對於每個規則都是唯一的,而且這些帳戶和主機不存在於組織的目錄中。

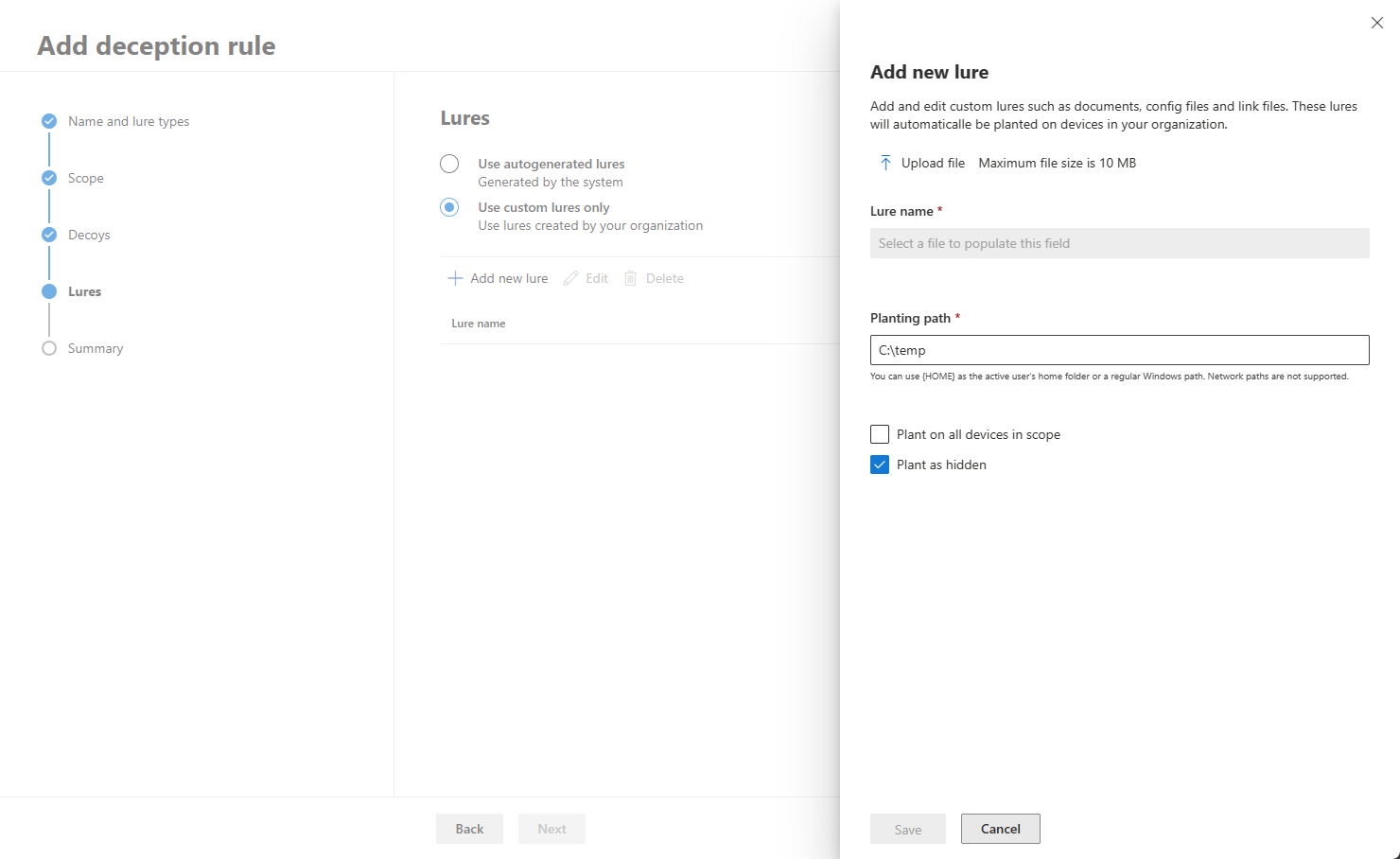

- 識別您在 [偽裝] 區段中是否使用自動產生或自定義的偽裝。 選取 [僅使用自定義偽裝] 底下的 [新增新偽裝] 來上傳您自己的偽裝。 自定義物件可以是任何文件類型 (,但 .DLL 和 .EXE 檔案) 除外,且每個檔類型限製為10 MB。 建立和上傳自定義偽裝時,建議您包含或提及先前步驟中產生的假主機或假用戶帳戶,以確保攻擊者對攻擊者具有吸引力。

![[新增新選擇] 選項的螢幕快照](/zh-tw/defender/media/deception/fig11-deception.png)

- 提供一個偽裝的名稱和一個路由,其中的偽裝會是一個。 然後,您可以選取在範圍區段涵蓋的所有裝置上,以及如果您想要將偽裝者當作隱藏的檔案來植入它。 如果未核取這些方塊,則預設功能會自動將未隱藏的偽裝儲存到範圍內的隨機裝置中。

- 檢閱摘要區段中所建立規則的詳細數據。 您可以在需要修改的區段上選取 [編輯],以編輯規則詳細數據。 檢閱之後選取 [ 儲存 ]。

![[規則詳細數據] 窗格的螢幕快照,其中顯示具有 [編輯] 選項的區段](/zh-tw/defender/media/deception/fig13-deception.png)

- 新規則會在成功建立之後出現在 [佇列規則] 窗格中。 大約需要 12-24 小時才能完成規則建立。 檢查 [狀態 ] 以監視規則建立進度。

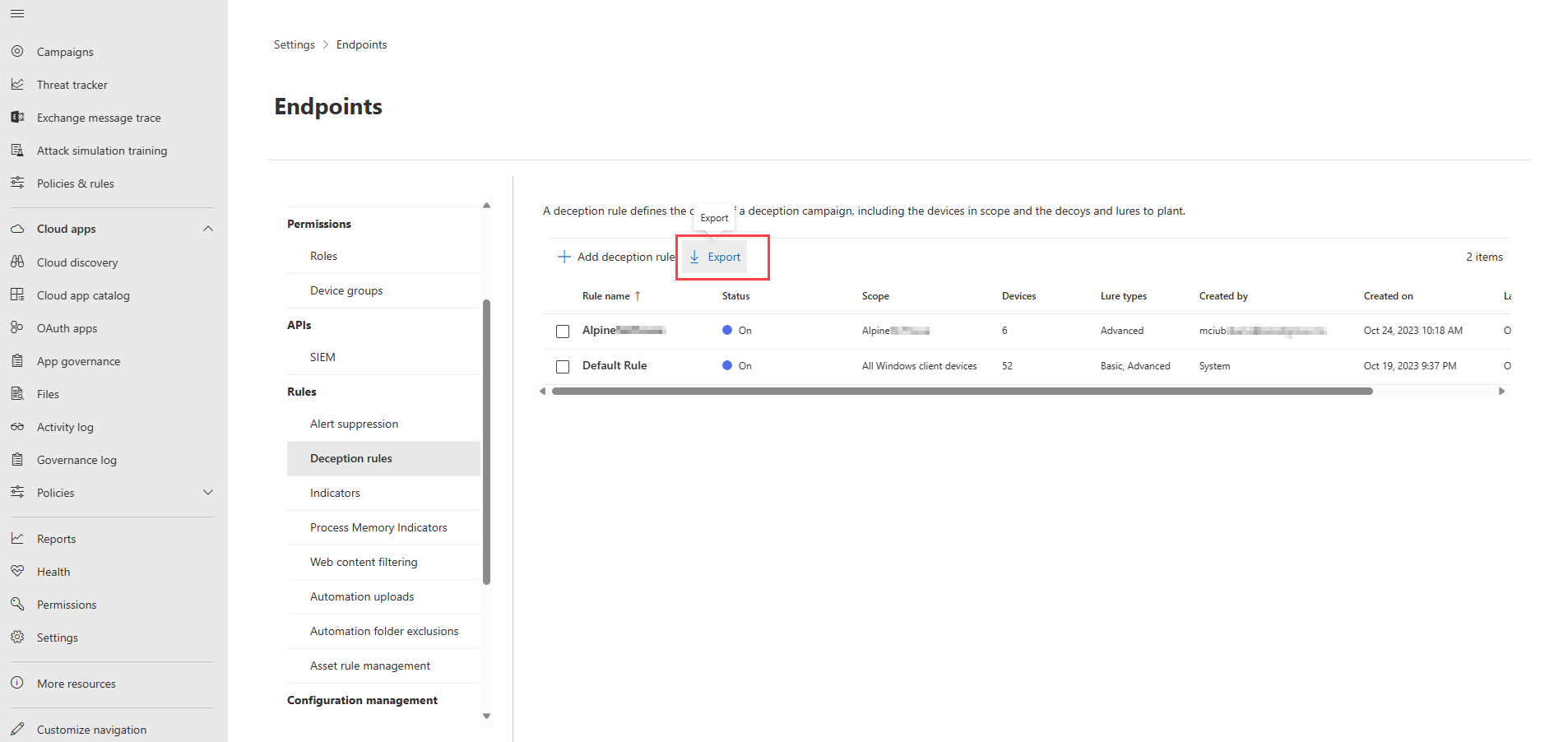

- 若要檢查使用中規則的詳細數據,包括涵蓋的裝置詳細數據,以及裝飾裝飾和偽裝,請選取 [規則] 窗格中的 [匯出]。

若要修改規則,請執行下列步驟:

- 選取要在 [函數規則] 窗格中修改的規則。

- 在規則詳細數據窗格上選取 [ 編輯 ]。

- 若要關閉規則,請在編輯窗格中選 取 [關閉 ]。

- 若要刪除規則,請在編輯窗格中選取 [ 刪除 ]。

提示

想要深入了解? Engage 技術社群中的 Microsoft 安全性社群:Microsoft Defender 全面偵測回應 技術社群。