Azure 資訊保護保護資料的角色

Azure 資訊保護 (AIP) 可讓客戶使用加密來分類、標記資料並加以保護。 Azure 資訊保護可讓 IT 管理員istrators:

- 根據預設規則自動分類電子郵件和檔

- 將標記新增至自訂頁首、頁尾和浮水印等內容

- 使用 Rights Management 保護公司的機密檔案,讓其能夠:

- 使用 RSA 2048 位金鑰進行公開金鑰密碼編譯,並使用 SHA-256 進行簽署作業。

- 將檔案加密至組織內外的特定收件者集

- 套用特定許可權集以限制檔案的可用性

- 根據使用者身分識別和許可權原則中的授權解密內容

這些功能可讓企業對其資料擁有更大的端對端控制。 在此內容中,Azure 資訊保護在保護公司資料方面扮演著重要角色。

重要

如需 Azure 資訊保護運作方式的詳細資訊,請參閱 Azure RMS 的運作方式?在頭罩 下。

企業保護狀態

許多企業目前沒有任何保護技術,檔與電子郵件會以純文字共用,資料監管人無法清楚存取特殊許可權內容。 SMIME 等保護技術很複雜,ACL 不一定會與電子郵件和檔一起旅行。

在基本上未受保護的環境中,Azure 資訊保護提供先前無法使用的安全性量值。 雖然安全性是不斷演進的主題,且任何組織都無法在任何時間點宣告 100% 的保護,但正確部署時,Azure 資訊保護會增加組織的安全性使用量。

共用內容的安全性準則

在組織內使用 Azure 資訊保護時,IT 系統管理員可以完全控制用戶端裝置和使用者身分識別管理,這會建置適當的信任平臺以在組織內共用。 在組織外部傳送資訊原本就不那麼值得信任。 在思考資訊保護的方法時,您必須執行風險評估的一些原則。 執行此風險評估時,請考慮下列幾點:

- 收件者具有非受控裝置的實體存取權,因此可控制裝置上發生的所有專案。

- 收件者會以與非模擬相關的信賴度進行驗證。

在 IT 系統管理員無法控制裝置或身分識別的情況下,IT 無法控制受保護資訊會發生什麼事。 一旦使用者驗證並開啟受保護的資訊,就不再是您控制的資訊。 此時,您信任收件者接受內容上所放置的原則。

無法完全停止具有受保護內容的授權存取權的惡意外部收件者。 Azure 資訊保護可協助建立道德界限,並透過使用覺察型應用程式,協助人們誠實存取檔。 Azure 資訊保護可協助根據身分識別,在所定義的存取界限內有隱含信任。

不過,偵測及緩和未來存取會比較簡單。 Azure 資訊保護服務的檔追蹤功能可以追蹤存取權,組織可以撤銷特定檔的存取權或撤銷使用者的存取權來採取行動。

如果內容非常敏感,且組織無法信任收件者,則內容的額外安全性會變得至關重要。 建議將撥號轉為支援安全性,並將存取控制放在檔上。

身分識別型安全性

下列各節將探索三個主要的受保護內容攻擊案例,以及如何使用環境控制項和 Azure 資訊保護的組合來降低對內容的惡意存取。

未經授權的使用者的攻擊

Azure 資訊保護中保護的基礎是,對受保護內容的存取是以已驗證的身分識別和授權為基礎。 這表示使用 Azure 資訊保護 沒有驗證 或 授權 表示 沒有存取 權。 這是部署 Azure 資訊保護的主要原因,它可讓企業從不受限制存取的狀態移至根據使用者驗證和授權存取訊號的狀態。

藉由使用此 Azure 資訊保護 功能,企業就能夠將資訊分割。 例如:將人力資源 (HR) 部門的敏感性資訊保留在部門內;並將財務部門的資料限制在財務部門。 Azure 資訊保護會根據身分識別提供 存取權,而不是完全 不提供任何存取權。

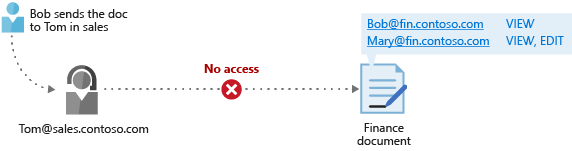

下圖有使用者 (Bob) 將檔傳送至 Tom 的範例。 在此情況下,Bob 來自財務部門,Tom 來自銷售部門。 如果未授與任何許可權,Tom 就無法取得檔的存取權。

在此案例中的主要要點是,Azure 資訊保護可以阻止未經授權的使用者的攻擊。 如需 Azure 資訊保護中密碼編譯控制項的詳細資訊,請參閱 Azure RMS 所使用的密碼編譯控制項:演算法和金鑰長度 。

代表使用者存取惡意程式

代表使用者存取的惡意程式通常是在使用者不知情的情況下發生的。 特洛伊木馬程式、病毒和其他惡意程式碼是惡意程式的傳統範例,可代表使用者採取行動。 如果這類程式可以模擬使用者的身分識別,或利用使用者的許可權採取動作,則可以使用 Azure 資訊保護 SDK 代表不知情的使用者解密內容。 由於此動作會在使用者的內容中進行,因此沒有簡單的方法來防止此攻擊。

這裡的意圖是增強使用者身分識別的安全性,這可協助減輕惡意應用程式劫持使用者身分識別的能力。 Microsoft Entra ID 提供數個解決方案,可協助保護使用者身分識別,例如使用雙因素驗證。 此外,還有其他功能是 Azure Activity Directory Identity Protection 的一部分,應該加以探索,以確保使用者身分識別的安全。

保護身分識別不屬於 Azure 資訊保護的範圍,而且屬於系統管理員責任領域。

重要

此外,請務必將焦點放在「受控」環境上,以移除惡意程式的存在。 下一個案例將涵蓋此情況。

具有授權的惡意使用者

惡意使用者的存取基本上是信任的危害。 此案例中的啟用者必須是為了提升使用者許可權而製作的程式,因為不同于先前的案例,此使用者會自願提供認證來中斷信任。

Azure 資訊保護的設計目的是讓位於用戶端裝置上的應用程式負責強制執行與檔相關聯的許可權。 透過所有量值,目前受保護內容安全性中最弱的連結是在用戶端裝置上,其中內容會以純文字顯示給終端使用者。 Microsoft Office 之類的用戶端應用程式會正確接受許可權,因此惡意使用者無法使用這些應用程式來提升許可權。 不過,使用 Azure 資訊保護 SDK,有動機的攻擊者可以建立不符合許可權的應用程式,而這是惡意程式的 本質 。

此案例的重點在於保護用戶端裝置和應用程式,因此無法使用 Rogue 應用程式。 IT 系統管理員可以採取的一些步驟如下:

- 使用 Windows AppLocker 協助確保無法執行垃圾程式

- 使用 Intune 和 Microsoft Endpoint Configuration Manager 協助確保裝置「狀況良好」

- 確定裝置上的防毒軟體是最新的

- 使用支援 Microsoft Identity Brokers 進行驗證和 SSO 的應用程式

此案例的重要要點是保護用戶端電腦和應用程式的安全,是支援 Azure 資訊保護信任的重要部分。

由於 Azure 資訊保護並非設計來防止被授與內容存取權的使用者惡意濫用,因此無法預期該使用者無法防止內容遭到惡意修改。 雖然內容的任何一種修改在實務上都要求使用者第一次獲得受保護資料的存取權,而與檔相關聯的原則和許可權本身已正確簽署和竄改,但一旦使用者獲得必要的加密/解密金鑰的存取權,使用者就可假設在技術上能夠解密資料, 修改它並重新加密。 有許多解決方案可以實作來提供檔簽署、作者證明、防竄改和不可否認的 Office 檔,無論是在 Microsoft 產品中(例如 Office 檔簽署支援、Outlook 中的 S/MIME 支援),還是來自協力廠商。 您不應該只依賴 AIP 的保護功能,以保護您不受授權使用者的惡意修改。

摘要

完整的安全性超越了一項技術。 透過各種相互依賴的方式,IT 系統管理員可以減少真實世界中受保護內容的攻擊面。

- Azure 資訊保護 :防止未經授權的內容存取

- Microsoft Intune、Microsoft Endpoint Configuration Manager 和其他裝置管理產品 :讓受管理且受控制的環境不受惡意應用程式的影響

- Windows AppLocker :啟用不受惡意應用程式管理的受控制環境

- Microsoft Entra Identity Protection :增強使用者身分識別的信任

- EMS 條件式存取 :增強裝置和身分識別的信任