使用 Azure AD B2C 的復原性終端使用者體驗

註冊和登入終端使用者體驗是由下列元素所組成:

- 用戶互動的介面,例如 CSS、HTML 和 JavaScript

- 您所建立的使用者流程和自定義原則,例如註冊、登入和配置文件編輯

- 應用程式的身分識別提供者(IDP),例如本機帳戶使用者名稱或密碼、Microsoft Outlook、Facebook 和 Google

使用者流程和自定義原則

為協助您設定最常見的身分識別工作,Azure AD B2C 提供內建的可設定使用者流程。 您也可以建置自己的自訂原則,以為您提供最大的彈性。 不過,我們建議使用自定義原則來解決複雜的案例。

選取使用者流程或自定義原則

選擇符合您業務需求的內建使用者流程。 Microsoft測試內建流程,因此您可以將驗證原則層級功能、效能或規模的測試降到最低。 不過,測試應用程式的功能、效能和規模。

使用 自定義原則 可確保功能、效能或調整的原則層級測試。 進行應用層級測試。

若要深入瞭解,您可以 比較使用者流程和自定義原則。

選擇多個 IdP

使用 Facebook 之類的外部 IdP 時,如果外部 IdP 無法使用,請建立後援方案。

設定多個IDP

在外部 IdP 註冊程式中,包含已驗證的身分識別宣告,例如使用者行動電話號碼或電子郵件位址。 將已驗證的宣告認可至基礎 Azure AD B2C 目錄執行個體。 如果外部 IdP 無法使用,請還原為已驗證的身分識別宣告,並回復為驗證方法的電話號碼。 另一個選項是將一次性密碼 (OTP) 傳送給使用者以進行登入。

您可以 建置替代的驗證路徑:

- 設定註冊原則,以允許由本機帳戶和外部 IDP 註冊。

- 設定設定檔原則,以允許使用者在登入後將其他身分識別連結至其帳戶。

- 通知並允許使用者在中斷期間切換至替代 IDP。

多重要素驗證的可用性

如果您使用 電話服務進行多重要素驗證,請考慮替代服務提供者。 本地電話服務提供者可能會遇到服務中斷。

選取替代多重要素驗證

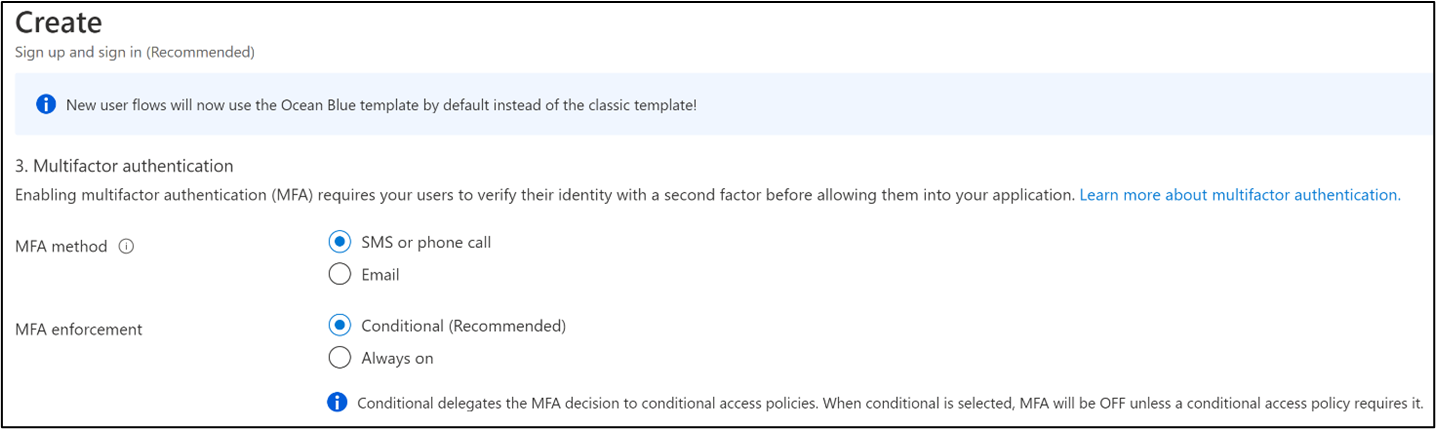

Azure AD B2C 服務具有電話型 MFA 提供者,可提供以時間為基礎的單次密碼(OTP)。 這是用戶預先註冊電話號碼的語音通話和簡訊。

使用使用者流程時,有兩種方法可建置復原功能:

變更使用者流程設定:在電話型 OTP 傳遞中斷期間,將 OTP 傳遞方法變更為電子郵件。 重新部署使用者流程。

變更應用程式:針對身分識別工作,例如註冊和登入,請定義兩組使用者流程。 將第一個設定為使用電話型 OTP,第二個設定為以電子郵件傳送 OTP。 在電話型 OTP 傳遞中斷期間,從第一組使用者流程切換至第二組,讓使用者流程保持不變。

如果您使用自定義原則,有四種方法可建置復原功能。 此清單會依複雜度的順序排列。 重新部署更新的原則。

啟用使用者選取手機 OTP 或電子郵件 OTP:公開這兩個選項,讓用戶能夠自行選取。 請勿變更原則或應用程式。

在手機 OTP 與電子郵件 OTP 之間動態切換:在註冊時收集電話和電子郵件資訊。 定義自定義原則,以在電話中斷期間有條件地切換為電子郵件 OTP。 請勿變更原則或應用程式。

使用驗證應用程式:更新自定義原則以使用驗證應用程式。 如果您的 MFA 是電話或電子郵件 OTP,請重新部署自定義原則並使用驗證應用程式。

注意

用戶在註冊期間設定 Authenticator 整合。

安全性問題:如果上述方法都不適用,請使用安全性問題。 這些問題適用於使用者在上線期間,或配置檔編輯。 答案會儲存在個別的資料庫中。 這個方法不符合您擁有之專案的 MFA 需求,例如手機,但是您知道的。

內容傳遞網路

內容傳遞網路 (CDN) 的執行效能更好,而且比儲存自定義使用者流程 UI 的 Blob 存放區便宜。 網頁內容會從地理位置分散的高可用性伺服器網路進行。

定期測試 CDN 可用性,以及透過端對端案例和負載測試的內容發布效能。 針對促銷或假日流量造成的激增,請修訂負載測試的估計值。