Microsoft Entra ID 控管是一種身分識別治理解決方案,可讓組織提升生產力、加強安全性,並更輕鬆地符合合規性和法規需求。 您可以使用Microsoft Entra ID Governance 來自動確保正確的人員具有正確資源的存取權。 這可透過身分識別和存取程式自動化、委派至商務群組,以及提高可見度來達成。 透過 Microsoft Entra ID Governance 和相關Microsoft產品中的功能,您可以藉由保護、監視和稽核重要資產的存取,來降低身分識別和存取風險。

具體而言,Microsoft Entra ID 控管可協助組織解決這四個關鍵問題,以存取內部部署和雲端中的服務和應用程式:

- 哪些使用者應具備哪些資源的存取權?

- 這些使用者使用該存取權進行哪些工作?

- 組織中是否有控制措施來管理存取權?

- 稽核者是否可驗證控制項是否有效運作?

透過 Microsoft Entra ID 控管,您可以為員工、商務夥伴和廠商實作下列案例:

- 控管身分識別生命週期

- 控管存取生命週期

- 保護用於系統管理的特殊權限存取

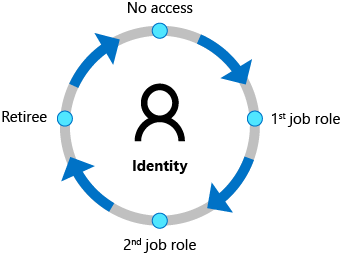

身分識別生命週期

Identity Governance 可協助組織在生產力與效率之間取得平衡 — 例如,人員加入我的組織時,他們可以多快地存取所需資源? 與安全性有關 - 他們的存取權限應該如何隨著時間演變,例如因為該人員的雇用狀態變更? 身分識別生命週期管理是身分識別控管的基礎,而大規模有效控管需要將應用程式的身分識別生命週期管理基礎結構現代化。

對於許多組織而言,員工和其他工作者的身分識別生命週期會繫結至 HCM (人力資源管理) 或人力資源系統中該人員的代表權。 組織需要自動化為新員工建立身分識別的流程,此身分識別是以來自該系統的訊號為基礎,讓員工能夠在第 1 天提高生產力。 而且當員工離開組織時,組織必須確保移除這些身分識別和存取權。

在 Microsoft Entra ID 控管 中,您可以使用下列方式,將這些個人的身分識別生命週期自動化:

- 從貴組織的 HR 來源進行的入站佈建,包括從 Workday 和 SuccessFactors 獲取資料,以在 Active Directory 和 Microsoft Entra ID 中自動維護使用者身份。

- 生命週期工作流程可將在特定重要事件中執行的工作流程工作自動化,例如,在新員工排定於組織開始工作時、員工在組織任職期間變更狀態時,以及離開組織時。 例如,工作流程可以設定為,在第一天將具有暫時存取通行證的電子郵件傳送給新使用者的管理員,或將歡迎電子郵件傳送給使用者。

- 在權利管理中自動指派原則可根據使用者屬性的變更,新增或移除使用者的群組成員資格、應用程式角色和 SharePoint 網站角色。

- 使用者佈建可建立、更新及移除其他應用程式中的使用者帳戶,並透過 SCIM、LDAP 和 SQL 將連接器連線到數百個雲端和內部部署應用程式。

組織也需要其他身分識別,讓合作夥伴、供應商和其他來賓能夠共同作業或存取資源。

在 Microsoft Entra ID Governance 中,您可以讓商務群組判斷哪些來賓應該具有存取權,以及使用多久時間:

- 權利管理,您可以在其中指定允許使用者要求存取貴組織資源的其他組織。 當其中一個使用者的要求獲得核准時,權利管理會自動將其新增為組織目錄的 B2B 來賓。 然後,他們會被分配適當的存取權。 權利管理會在其訪問許可權到期或撤銷時,自動從貴組織的目錄中移除 B2B 來賓使用者。

- 存取權檢閱,可自動週期性檢閱貴組織目錄中既存的現有來賓,並在不再需要存取權時,從貴組織的目錄中移除這些使用者。

如需詳細資訊,請參閱管理員工和來賓生命週期。

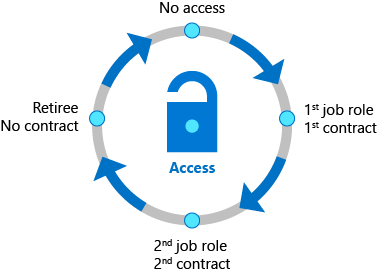

存取生命週期

組織需要一個流程來管理超出使用者身分識別建立時初始佈建的存取權。 此外,企業組織必須能夠有效率地調整規模,才能持續開發和強制執行存取原則和控制項。

透過Microsoft Entra ID Governance,IT 部門可以建立用戶應該跨各種資源擁有的存取權。 它們還可以判定必須執行的檢查,例如職責分離或在職務變更時移除存取權是否必要。 Microsoft Entra ID 具有連接器,可連接數百個雲端和內部部署應用程式。 您可以整合貴組織的其他應用程式,這些應用程式依賴 AD 群組、其他內部部署目錄 或 資料庫、具有 SOAP 或 REST API,包括 SAP,或實作標準,例如 SCIM、SAML 或 OpenID Connect。 當使用者嘗試登入其中一個應用程式時,Microsoft Entra ID 會強制執行條件式存取原則。 例如,條件式存取原則可以包含先顯示使用規定並確保使用者已同意這些規定,才能夠存取應用程式。 如需詳細資訊,請參閱 控管環境中應用程式的存取,包括如何 定義管理應用程式存取的組織原則、整合應用程式,以及 部署原則。

您可以根據屬性變更來自動化跨應用程式和群組的存取變更。 Microsoft Entra 生命週期工作流程 和 Microsoft Entra 權利管理 會自動新增和移除使用者到群組或存取套件,以便更新對應用程式和資源的存取。 當使用者在組織內的狀況改變並需調動至不同的群組時,也可以移動他們,甚至可以完全從所有群組或存取權限中移除。

先前使用內部部署身分識別治理產品的組織可將組織角色模型移轉至 Microsoft Entra ID 控管。

此外,IT 可以將存取管理決策委派給商務決策者。 例如,想要在歐洲公司行銷應用程式中存取機密客戶資料的員工,可能需要向經理、部門負責人或資源擁有者以及安全性風險長官取得核准。 權限管理可讓您定義使用者要如何透過群組和團隊成員資格、應用程式角色與 SharePoint Online 角色套件來申請存取權,並對存取請求執行職責分離檢查。

組織也可以控制哪些來賓使用者擁有存取權,包括存取內部部署應用程式。 接著可以利用週期性 Microsoft Entra 存取權檢閱進行存取權重新認證,定期檢閱這些存取權限。

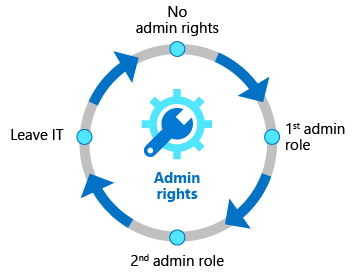

特權存取生命週期

控管特殊權限存取是新式身分識別治理的重要部分,特別是考慮到可能會對組織造成與系統管理員權限相關聯的誤用。 具有管理權限的員工、廠商和承包商需要管理其帳戶和特殊存取權限。

Microsoft Entra Privileged Identity Management (PIM) 提供量身訂做的其他控制項,以保護 Microsoft Entra、Azure、其他 Microsoft Online Services 和其他應用程式中資源的存取權限。 除了多重要素驗證和條件式存取外,Microsoft Entra PIM 所提供的及時存取和角色變更提醒功能,都提供了一套完整的治理控制措施,來協助保護貴組織的資源(目錄角色、Microsoft 365 角色、Azure 資源角色和群組成員資格)。 如同其他形式的存取權,組織可以使用存取權檢閱,為具有特殊權限系統管理員角色的所有使用者設定週期性存取重新認證。

授權需求

使用此功能需要 Microsoft Entra ID 控管或 Microsoft Entra 套件授權。 若要找到適合您需求的授權,請參閱 Microsoft Entra ID 控管授權基礎知識。

開始使用

請先查看設定 Microsoft Entra ID 以進行身分識別治理之前的必要條件。 然後,請造訪 Microsoft Entra 系統管理中心內的治理儀表板,以開始使用權利管理、存取權檢閱、生命週期工作流程和 Privileged Identity Management。

除此之外,還提供以下教學課程:在權利管理中管理資源存取權、透過核准流程讓外部使用者加入 Microsoft Entra ID、治理應用程式的存取權以及應用程式的現有使用者。

雖然每個組織可能都有自己的獨特需求,下列設定指南仍提供 Microsoft 建議您遵循的基準原則,確保員工能更安全而有效率。

您可能也想要與其中一個 Microsoft 的服務與整合合作夥伴互動,以規劃您的部署,或與您環境中的應用程式和其他系統整合。

如果您有任何關於 Identity Governance 功能的意見反應,請在 Microsoft Entra 系統管理中心中選取 [想提供意見反應嗎?],以提交您的意見反應。 會有專門的小組定期檢閱您的意見反應。

透過自動化將身分識別治理工作簡化

開始使用這些身分識別治理功能後,您可以輕鬆將常見的身分識別治理案例自動化。 下表顯示如何針對每個案例開始使用自動化:

| 自動化案例 | 自動化指南 |

|---|---|

| 自動為員工建立、更新及刪除 AD 和 Microsoft Entra 使用者帳戶 | 規劃將雲端 HR 使用者佈建至 Microsoft Entra |

| 根據成員使用者屬性的變更,更新群組的成員資格 | 建立動態群組 |

| 指派授權 | 群組型授權 |

| 根據使用者屬性的變更,新增或移除使用者的群組成員資格、應用程式角色和 SharePoint 網站角色 | 在權利管理中設定存取套件的自動指派原則 |

| 在特定日期,新增或移除使用者的群組成員資格、應用程式角色和 SharePoint 網站角色 | 在權利管理中設定存取套件的生命週期設定 |

| 使用者要求或收到存取權 (或存取權被移除) 時,執行自訂工作流程 | 在權限管理中觸發 Logic Apps |

| 定期檢閱 Microsoft 群組和 Teams 中的來賓成員資格,並移除拒絕的來賓成員資格 | 建立存取權審查 |

| 移除審核者拒絕的來賓帳戶 | 檢閱或移除已不具有資源存取權的外部使用者 |

| 移除沒有被分配存取套件的來賓帳戶 | 管理外部使用者的生命週期 |

| 將使用者佈建到擁有自身目錄或資料庫的內部部署和雲端應用程式中 | 設定自動使用者佈建,搭配使用者指派或範圍篩選 |

| 其他已排程的工作 | 透過 Microsoft.Graph.Identity.Governance PowerShell 模組,使用 Microsoft Graph 和 Azure 自動化將身分識別治理工作自動化 |