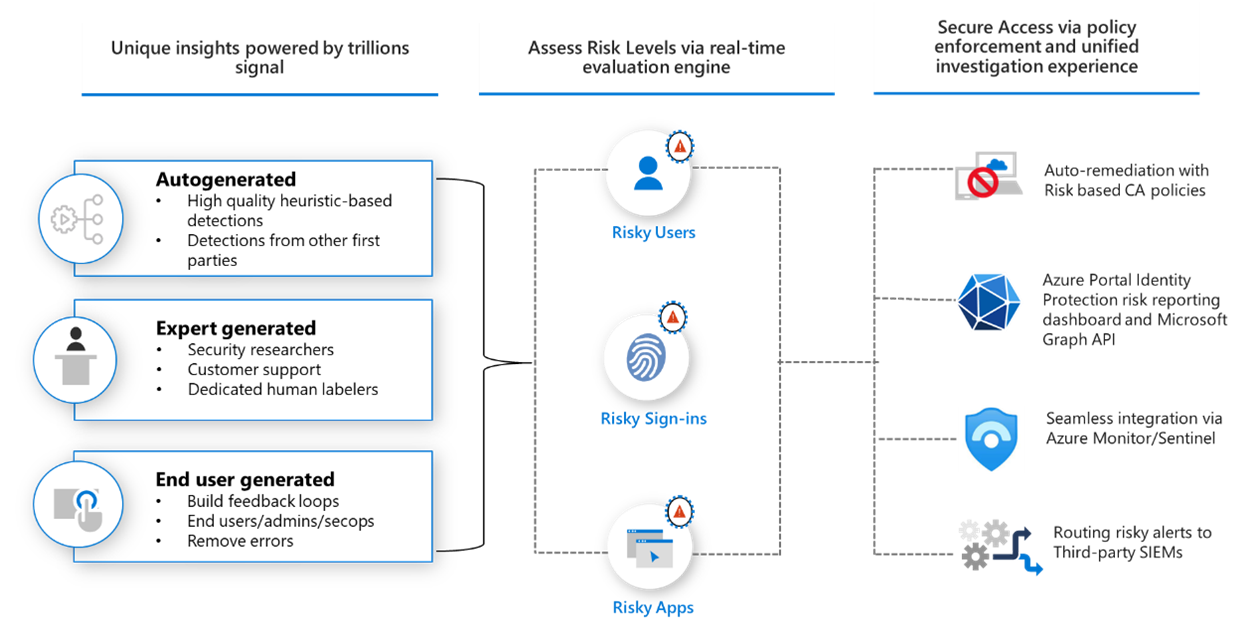

Microsoft Entra ID Protection 可協助組織偵測、調查和修復身分識別型風險。 這些風險可以饋送至條件式存取之類的工具,以做出存取決策,或傳送至安全性資訊和事件管理 (SIEM) 工具來進一步調查和相互關聯。

偵測風險

Microsoft 會持續在我們的目錄中新增和更新偵測,以保護組織。 這些偵測來自於我們每天對來自 Active Directory、Microsoft 帳戶和 Xbox 遊戲的數兆個訊號的分析。 這種廣泛的訊號有助於 ID Protection 偵測危險行為,例如:

- 匿名 IP 位址使用

- 密碼噴灑攻擊

- 認證外洩

- 還有更多...

在每個登入期間,ID Protection 會執行所有即時登入偵測,併產生登入會話風險層級,指出登入遭到入侵的可能性。 根據此風險層級,會套用原則來保護用戶和組織。

如需風險的完整清單及其偵測方式,請參閱 什麼是風險 一文。

調查

系統會追蹤在身分識別上偵測到的任何風險,並提供報告。 ID Protection 提供三份主要報告,可讓系統管理員調查風險並採取行動:

- 風險偵測:偵測到的每個風險都會回報為風險偵測。

- 風險性登入:當有一或多個針對該登入回報的風險偵測時,即會回報風險性登入。

-

風險性使用者:當下列任一項或兩者都成立時,即會回報風險性使用者:

- 使用者有一或多個風險性登入。

- 一或多個風險偵測已被回報。

如需如何使用報告的詳細資訊,請參閱 如何調查風險 一文。

緩解風險

自動化對於安全性至關重要,因為訊號和攻擊的規模需要自動化才能跟上。

2024年 Microsoft Digital Defense 報告 提供下列統計數據:

每天分析78萬億個安全信號,比上年增加13萬億個

每天對Microsoft客戶發動6億次攻擊

由人操作的勒索軟體攻擊相比去年增加 2.75 倍

這些統計數據繼續呈上升趨勢,沒有放緩的跡象。 在此環境中,自動化是識別和補救風險的關鍵,讓IT組織能夠專注於正確的優先順序。

自動修復

可以啟用風險型條件式存取原則,以要求存取控制,例如提供增強式驗證方法、執行多重要素驗證,或根據偵測到的風險等級執行安全密碼重設。 如果使用者成功完成存取控制,風險即會自動補救。

手動補救

未啟用使用者補救時,系統管理員必須在入口網站中的報表、API 或 Microsoft Defender XDR 中手動檢閱它們。 系統管理員可以執行手動操作,以解除、確認安全,或確認風險已被妥協。

運用資料

ID Protection 中的資料可匯出至其他工具以進行封存、進一步調查和建立相互關聯。 以 Microsoft Graph 為基礎的 API 可讓組織收集這項資料,以便在 SIEM 之類的工具中進一步處理。 如需如何存取 ID Protection API 的相關資訊,請參閱《開始使用 Microsoft Entra ID Protection 和 Microsoft Graph》一文

如需將 ID Protection 資訊與 Microsoft Sentinel 整合的相關資訊,請參閱《Microsoft Entra ID Protection 的連線資料》一文。

組織可能會變更 Microsoft Entra ID 中的診斷設定,以儲存較長期間的資料。 他們可以選擇將資料傳送至 Log Analytics 工作區、將資料封存至儲存體帳戶、將資料串流至事件中樞,或將資料傳送至另一個解決方案。 如需執行方式的詳細資訊,請參閱操作說明:匯出風險資料一文。

必要角色

標識元保護要求用戶獲指派下列一或多個角色。

| 角色 | 可以做到 | 做不到 |

|---|---|---|

| 全球閱讀器 | 唯讀存取 ID 保護 | 身份識別保護的寫入權限 |

| 使用者管理員 | 重設使用者密碼 | 讀取或寫入標識碼保護 |

| 條件式存取管理員 | 建立將使用者或登入風險視為條件的原則 | 讀取或寫入舊版 ID 保護政策 |

| 安全性閱讀器 | 查看所有 ID Protection 報告和概觀 | 設定或變更原則 重設使用者的密碼 設定警示 對檢測結果提供反饋 |

| 安全性操作員 | 檢視所有 ID Protection 報告及概況 解除使用者風險、確認安全登入、確認洩漏 |

設定或變更原則 重設使用者的密碼 設定警示 |

| 安全性系統管理員 | 完整存取身份保護服務 | 重設使用者的密碼 |

授權需求

使用此功能需要 Microsoft Entra ID P2 授權。 若要找到符合您需求的正確授權,請參閱 Microsoft Entra 方案和定價。 下表說明 Microsoft Entra ID Protection 的主要功能,以及每項功能的授權需求。 如需定價詳細數據,請參閱Microsoft Entra 方案和定價頁面。

| 能力 | 詳細資料 | Microsoft Entra ID 免費版 / Microsoft 365 應用程式 | Microsoft項目標識碼 P1 | Microsoft Entra ID P2 / Microsoft Entra Suite |

|---|---|---|---|---|

| 風險原則 | 登入和使用者風險原則 (透過 ID Protection 或條件式存取) | 不行 | 不行 | 是 |

| 安全性報告 | 概觀 | 不行 | 不行 | 是 |

| 安全性報告 | 具風險使用者 | 有限資訊。 只會顯示具有中等和高風險的使用者。 沒有詳細資料面板,也沒有風險歷程紀錄。 | 有限資訊。 只會顯示具有中等和高風險的使用者。 沒有詳細資料面板,也沒有風險歷程紀錄。 | 完整存取 |

| 安全性報告 | 有風險的登入 | 有限資訊。 不會顯示任何風險詳細資料或風險層級。 | 有限資訊。 不會顯示任何風險詳細資料或風險層級。 | 完整存取 |

| 安全性報告 | 風險偵測 | 不行 | 有限資訊。 沒有詳細內容面板。 | 完整存取 |

| 通知 | 已偵測高風險使用者警示 | 不行 | 不行 | 是 |

| 通知 | 每週摘要 | 不行 | 不行 | 是 |

| MFA 註冊原則 | 需要多重因素驗證 (透過條件式存取) | 不行 | 不行 | 是 |

| Microsoft Graph | 所有風險報告 | 不行 | 不行 | 是 |

若要檢視風險工作負載身分識別報告和風險偵測報告中的 [工作負載身分識別偵測] 索引標籤,您需要工作負載身分識別進階授權。 如需詳細資訊,請參閱保護工作負載身分識別。

Microsoft Defender

Microsoft Entra ID Protection 會接收來自 Microsoft Defender 產品的訊號,用於多種風險偵測,因此,若您對某個訊號感興趣,便需要擁有該 Microsoft Defender 產品的適當授權。

Microsoft 365 E5 涵蓋下列所有訊號:

適用於雲端應用程式的 Microsoft Defender

- 來自匿名 IP 位址的活動

- 不可能的旅行

- 大量存取敏感性檔案

- 新國家/地區

適用於 Office 365 的 Microsoft Defender

- 可疑的收件匣規則

Microsoft 的端點防護

- 可能嘗試存取主更新令牌