驗證強度是一種條件式存取控制,可指定哪些驗證方法的組合可用來存取資源。 使用者可以使用任何允許的組合進行驗證,以滿足強度需求。

例如,驗證強度可能要求僅使用抗網路釣魚驗證方法來存取敏感資源。 zh-TW: 若要存取非敏感資源,系統管理員可以建立另一個驗證強度,以允許安全性較低的多重要素驗證 (MFA) 組合,例如密碼 + 簡訊。

驗證強度是以驗證方法原則為基礎,系統管理員可以將特定使用者和群組的驗證方法範圍設定為跨 Microsoft Entra ID 同盟應用程式使用。 驗證強度允許根據敏感性資源存取、使用者風險、位置等特定案例進一步控制這些方法的使用方式。

驗證強度的情境

驗證強度可協助客戶解決下列案例:

- 需要特定驗證方法來存取敏感性資源。

- 當使用者在應用程式內採取敏感性動作時,需要特定的驗證方法 (結合條件式存取驗證內容)。

- 當使用者存取公司網路外部的敏感性應用程式時,需要使用者使用特定的驗證方法。

- 對於高風險的使用者,需要更安全的驗證方法。

- 需要來賓使用者存取資源租用戶時的特定驗證方法(結合跨租用戶設定)。

驗證強度

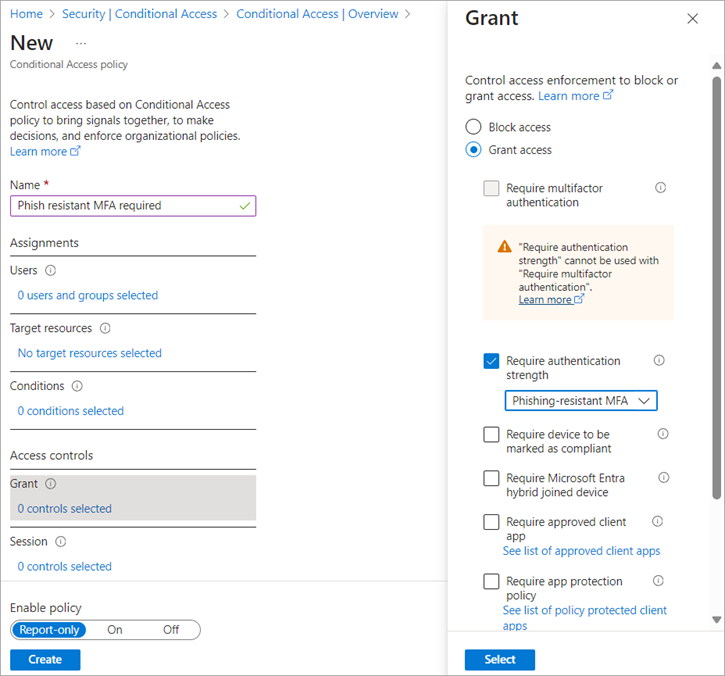

系統管理員可以使用 [需要驗證強度] 控制項來建立條件式存取原則,以指定存取資源的驗證強度。 他們可以選擇三個內建驗證強度:多重要素驗證強度、無密碼 MFA 強度和防網路釣魚 MFA 強度。 他們也可以根據想要允許的驗證方法組合來建立自訂驗證強度。

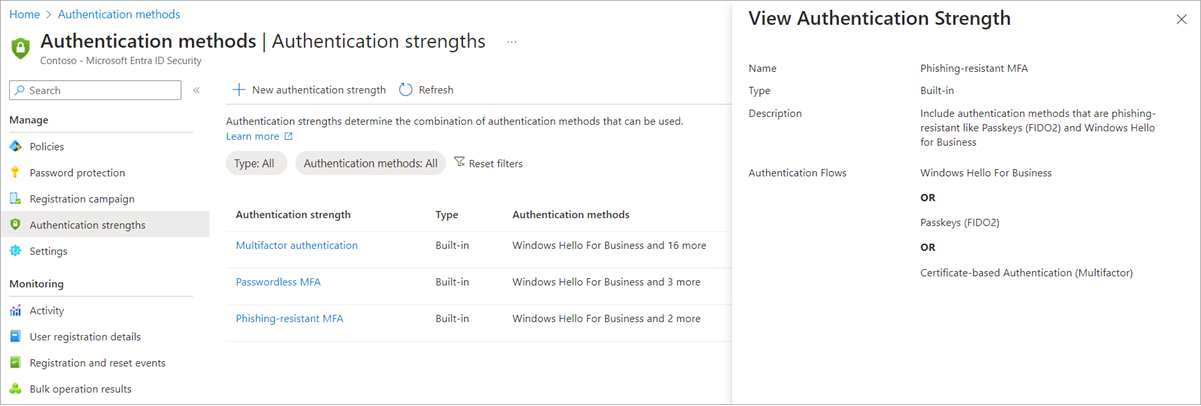

內建驗證強度

內建驗證強度是 Microsoft 預先定義的驗證方法組合。 內建驗證強度一律可供使用,且無法修改。 當新的方法可用時,Microsoft 將會更新內建驗證強度。

例如,內建防網路釣魚 MFA 強度允許下列組合:

Windows Hello 企業版

或

FIDO2 安全性金鑰

或

Microsoft Entra 憑證型驗證 (多因素)

下表列出每個內建驗證強度的驗證方法組合。 這些組合包括必須由使用者註冊、並在驗證方法原則或舊版 MFA 設定原則中啟用的方法。

- MFA 強度 - 可用來滿足 [需要多重要素驗證] 設定的相同組合集。

- 無密碼 MFA 強度 - 包含滿足 MFA 但不需要密碼的驗證方法。

- 抗網路釣魚的 MFA 強度 - 包含需要身份驗證方法與登入介面進行互動的方法。

| 驗證方法組合 | MFA 強度 | 無密碼 MFA 強度 | 防範網路釣魚的多重身份驗證強度 |

|---|---|---|---|

| FIDO2 安全性金鑰 | ✅ | ✅ | ✅ |

| Windows Hello 企業版 | ✅ | ✅ | ✅ |

| 憑證式驗證 (多因素驗證) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (手機登入) | ✅ | ✅ | |

| 臨時存取密碼 (一次性使用和多次使用) | ✅ | ||

| 密碼 + 您擁有的事物1 | ✅ | ||

| 同盟單一要素 + 您擁有的事物1 | ✅ | ||

| 聯邦多重驗證 | ✅ | ||

| 憑證式驗證 (單一要素) | |||

| 簡訊登入 | |||

| 密碼 | |||

| 同盟單一要素 |

1 您擁有的事物是指下列其中一個方法:簡訊、語音、推播通知、軟體 OATH 權杖或硬體 OATH 權杖。

下列 API 呼叫可用來列出所有內建驗證強度的定義:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

條件式存取系統管理員也可以建立自訂驗證強度,以完全符合其存取需求。 如需詳細資訊,請參閱自訂條件式存取驗證強度。

限制

條件式存取原則只會在初始驗證之後進行評估 - 因此,驗證強度不會限制使用者的初始驗證。 假設您使用的是內建的防釣魚攻擊 MFA 強度。 使用者仍可輸入其密碼,但必須先使用防網路釣魚方法 (例如 FIDO2 安全性金鑰) 登入,才能繼續。

需要多重要素驗證和需要驗證強度不能在相同的條件式存取原則中一起使用 - 這兩個條件式存取授與控制項無法一起使用,因為內建驗證強度多重要素驗證相當於需要多重要素驗證授與控制。

驗證強度目前不支援的驗證方法 - 電子郵件一次性密碼 (來賓) 驗證方法不包含在可用的組合中。

Windows Hello 企業版 – 如果使用者以 Windows Hello 企業版登入做為其主要驗證方法,則其可用來滿足包含 Windows Hello 企業版的驗證強度需求。 不過,如果使用者以密碼等其他方法登入做為主要驗證方法,且驗證強度需要 Windows Hello 企業版,則系統不會提示他們使用 Windows Hello 企業版登入。 使用者需要重新啟動工作階段,選擇 [登入選項],然後選取驗證強度所需的方法。

已知問題

驗證強度和登入頻率 - 當資源需要驗證強度和登入頻率 時,用戶可以在兩個不同的時間滿足這兩個需求。

例如,假設資源需要驗證強度的通行密鑰 (FIDO2),以及 1 小時的登入頻率。 24 小時前,使用者以 passkey (FIDO2) 登入以存取資源。

當使用者使用 Windows Hello 企業版 解除鎖定其 Windows 裝置時,他們可以再次存取資源。 昨天的登入符合驗證強度需求,而今天的裝置解除鎖定符合登入頻率需求。

驗證強度面板雙重表示 - 平台認證(例如 Windows Hello 企業版和適用於 macOS 的平台認證 )都在 [Windows Hello 企業版]中的驗證強度表示。 若要設定允許使用 [適用於 macOS 的平台認證]的自訂驗證強度,請使用 [Windows Hello 企業版]。

常見問題集

我應該使用驗證強度或驗證方法原則?

驗證強度是根據驗證方法原則。 驗證方法原則有助於設定範圍及設定特定使用者和群組跨 Microsoft Entra ID 使用的驗證方法。 驗證強度允許特定案例的其他方法限制,例如敏感性資源存取、使用者風險、位置等等。

例如,Contoso 的系統管理員想要允許使用者搭配推播通知或無密碼驗證模式使用 Microsoft Authenticator。 系統管理員會移至驗證方法原則中的 Microsoft Authenticator 設定,設定相關使用者的原則範圍,然後將 [驗證模式] 設定為 [任何]。

然後,針對 Contoso 最敏感的資源,系統管理員想要將存取限制為僅限無密碼驗證方法。 系統管理員會使用內建無密碼 MFA 強度來建立新的條件式存取原則。

因此,Contoso 中的使用者可以使用來自 Microsoft Authenticator 的密碼 + 推播通知來存取租戶中大部分的資源,或僅使用 Microsoft Authenticator 進行手機登入。 不過,當租用戶中的使用者存取敏感性應用程式時,他們必須使用 Microsoft Authenticator (手機登入)。

必要條件

- Microsoft Entra ID P1 - 您的租用戶必須有 Microsoft Entra ID P1 授權才能使用條件式存取。 如有需要,您可以啟用免費試用。