系統慣用的多重要素驗證:驗證方法原則

系統慣用的多重要素驗證 (MFA) 會提示使用者使用其註冊最安全的方法登入。 它是針對使用者使用電信傳輸進行驗證所適用的重要安全性增強功能。 系統管理員可以啟用系統慣用的 MFA,來改善登入安全性,並禁止使用較不安全的登入方法,例如簡訊服務 (SMS)。

例如,如果使用者同時將簡訊和 Microsoft Authenticator 推播通知註冊為 MFA 的方法,則系統慣用的 MFA 會提示使用者使用更安全的推播通知方法來登入。 使用者仍可以選擇使用另一種方法登入,但系統會先提示請使用者嘗試最安全的方法。

系統慣用的 MFA 是 Microsoft 受控設定,屬於 Tristate 原則。 系統慣用 MFA Microsoft 管理值為已啟用。 若不想啟用系統慣用的 MFA,請將狀態從 [Microsoft 管理] 變更為 [已停用],或從原則中排除使用者和群組。

啟用系統慣用 MFA 之後,驗證系統會執行所有工作。 使用者不需要將任何驗證方法設定為其預設值,因為系統一律會決定並呈現他們註冊的最安全方法。

在 Microsoft Entra 系統管理中心啟用系統慣用的 MFA

根據預設,系統慣用的 MFA 為 Microsoft 受控,並會針對所有使用者停用。

至少以驗證原則管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [資料保護] > [驗證方法] > [設定]。

選擇是否要明確啟用或停用 [系統慣用的多重要素驗證] 功能,並包含或排除任何使用者。 排除的群組優先於包含的群組。

例如,下列螢幕擷取畫面顯示如何只針對 Engineering 群組明確啟用系統慣用的 MFA。

![如何啟用 [推送] 驗證模式的 Microsoft Authenticator 設定螢幕擷取畫面。](media/concept-system-preferred-multifactor-authentication/enable.png)

完成任何所需的變更後,請按一下 [儲存]。

使用圖形 API 啟用系統慣用的 MFA

若要事先啟用系統慣用的 MFA,您必須為結構描述設定選擇單一目標群組,如 Request 範例所示。

驗證方法功能設定屬性

根據預設,系統慣用的 MFA 為 Microsoft 受控並已啟用。

| 屬性 | 類型 | 描述 |

|---|---|---|

| excludeTarget | featureTarget | 從這項功能中排除的單一實體。 您只能從系統慣用的 MFA 中排除一個群組,可以是動態或巢狀群組。 |

| includeTarget | featureTarget | 這項功能中包含的單一實體。 您只能在系統慣用的 MFA 中包含一個群組,可以是動態或巢狀群組。 |

| 州/省 | advancedConfigState | 可能的值包括: enabled,明確地為所選群組啟用該功能。 disabled,明確地為所選群組停用該功能。 預設,可讓 Microsoft Entra ID 管理是否為所選群組啟用或停用該功能。 |

功能目標屬性

系統慣用的 MFA 只能針對單一群組啟用,可以是動態或巢狀群組。

| 屬性 | 類型 | 描述 |

|---|---|---|

| 識別碼 | String | 目標實體的識別碼。 |

| targetType | featureTargetType | 目標實體的類型,例如群組、角色或系統管理單位。 可能的值為:「group」、「administrativeUnit」、「role」、「unknownFutureValue」。 |

使用下列 API 端點來啟用 systemCredentialPreferences,並包含或排除群組:

https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy

注意

在 Graph 總管中,您必須同意 Policy.ReadWrite.AuthenticationMethod 權限。

Request

下列範例會排除範例目標群組,並包含所有使用者。 如需詳細資訊,請參閱更新 authenticationMethodsPolicy。

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy

Content-Type: application/json

{

"systemCredentialPreferences": {

"state": "enabled",

"excludeTargets": [

{

"id": "d1411007-6fcf-4b4c-8d70-1da1857ed33c",

"targetType": "group"

}

],

"includeTargets": [

{

"id": "all_users",

"targetType": "group"

}

]

}

}

常見問題集

系統慣用的 MFA 如何判斷何為最安全的方法?

使用者登入時,驗證流程會檢查為使用者註冊的驗證方法。 系統會根據下列順序提示使用者以最安全的方法登入。 驗證方法的順序是動態的。 隨著安全性環境的變化、更好的驗證方法出現,就會隨之更新。 由於憑證式驗證 (CBA) 和系統慣用 MFA 的已知問題,我們已將 CBA 移至清單底部。 按一下連結即可了解每種方法的詳細相關資訊。

1 包含來自 Microsoft Authenticator、Authenticator Lite 或第三方應用程式的硬體或軟體 TOTP。

2 包括簡訊和語音通話。

系統慣用的 MFA 如何影響 NPS 延伸模組?

系統慣用的 MFA 不會影響使用網路原則伺服器 (NPS) 延伸模組登入的使用者。 這些使用者不會在登入體驗中看到任何變更。

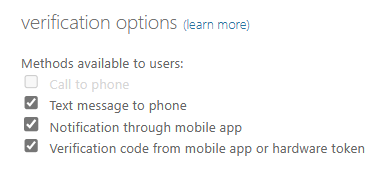

未在驗證方法原則中指定,但在舊版 MFA 租用戶原則中啟用的使用者會發生什麼情況?

系統慣用的 MFA 也適用於在舊版 MFA 原則中啟用 MFA 的使用者。