在 Microsoft Authenticator 中啟用通行密鑰 (預覽)

本文列出在 Authenticator 中啟用及強制使用 Microsoft Entra ID 中傳遞密鑰的步驟。 首先,您會更新驗證方法原則,以允許使用者在 Authenticator 中使用傳遞金鑰註冊和登入。 然後,您可以使用條件式存取驗證強度原則,在使用者存取敏感性資源時強制執行複雜密鑰登入。

需求

- Microsoft Entra 多重要素驗證 (MFA)

- Android 14 及更高版本或 iOS 17 及更高版本

- 任何屬於複雜金鑰註冊/驗證程式的裝置上作用中的因特網連線

- 針對跨裝置註冊/驗證,這兩個裝置都必須啟用 藍牙

注意

用戶必須安裝最新版的 Authenticator for Android 或 iOS,才能使用通行密鑰。

若要深入瞭解您可以在 Authenticator 中使用複雜密鑰登入的位置,請參閱 使用 Microsoft Entra ID 支援 FIDO2 驗證。

在系統管理中心的 Authenticator 中啟用通行密鑰

Microsoft Authenticator 原則不會讓您選擇在 Authenticator 中啟用通行密鑰。 相反地,若要在 Authenticator 中啟用複雜金鑰,您必須編輯 FIDO2 安全性密鑰 驗證方法原則。

以至少驗證原則 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [保護]>[驗證方法]>[驗證方法原則]。

在 FIDO2 安全性金鑰方法下,選取 [所有使用者] 或 [新增群組] 以選取特定群組。 僅支援安全組。

在 [ 設定] 索引標籤上,設定:

允許自助式設定 為 [是]

強制證明 為 否

將金鑰限制 強制執行為 [是]

將特定金鑰 限制為 [允許]

如果複選框顯示在系統管理中心,請選取 [Microsoft Authenticator][預覽 ]。 此設定會自動為您在密鑰限制清單中填入 Authenticator 應用程式 AAGUID。 否則,您可以手動新增下列AAGUID來啟用 Authenticator 複雜金鑰預覽:

- Android 驗證器: de1e552d-db1d-4423-a619-566b625cdc84

- iOS 驗證器: 90a3ccdf-635c-4729-a248-9b709135078f

警告

金鑰限制會設定註冊和驗證的特定複雜金鑰可用性。 如果您變更密鑰限制並移除您先前允許的 AAGUID,則先前註冊允許方法的使用者無法再將它用於登入。 如果您的組織目前未強制執行金鑰限制,而且已經有使用中的複雜金鑰,您應該收集目前使用的金鑰 AAGUID。 將它們新增至 [允許] 列表,以及 Authenticator AAGUID,以啟用此預覽。 此工作可以使用自動化腳本來完成,以分析記錄,例如註冊詳細數據和登入記錄。

下列清單描述其他選擇性設定:

一般

- 允許自助式設定 應該保持設定為 [是]。 如果設定為否,即使驗證方法原則啟用,您的使用者也無法透過 MySecurityInfo 註冊複雜密鑰。

- 強制證明 應設定為 [否 ] 以進行預覽。 已規劃正式運作的證明支援。

密鑰限制原則

只有在貴組織只想要允許或不允許特定複雜密鑰時,才應將 [強制執行密鑰限制 ] 設定 為 [是 ],這些密鑰是由其 Authenticator 證明 GUID (AAGUID) 所識別。 如果您想要,您可以手動輸入 Authenticator 應用程式 AAGUID,或特別限制 Android 或 iOS 裝置。 否則,您可以手動新增下列AAGUID來啟用 Authenticator 複雜金鑰預覽:

- Android 驗證器: de1e552d-db1d-4423-a619-566b625cdc84

- iOS 驗證器: 90a3ccdf-635c-4729-a248-9b709135078f

完成設定之後,請選取 [ 儲存]。

使用 Graph 總管在 Authenticator 中啟用通行密鑰

除了使用 Microsoft Entra 系統管理中心之外,您也可以使用 Graph 總管在 Authenticator 中啟用通行密鑰。 全域 管理員 istrators 和驗證原則 管理員 istrators 可以更新驗證方法原則,以允許驗證器的 AAGUID。

若要使用 Graph 總管來設定原則:

登入 Graph 總管 並同意 Policy.Read.All 和 Policy.ReadWrite.AuthenticationMethod 許可權。

擷取驗證方法原則:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2若要停用證明強制執行並強制執行密鑰限制,只允許 Microsoft Authenticator 的 AAGUID,請使用下列要求本文執行 PATCH 作業:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }請確定傳遞金鑰 (FIDO2) 原則已正確更新。

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

刪除密鑰

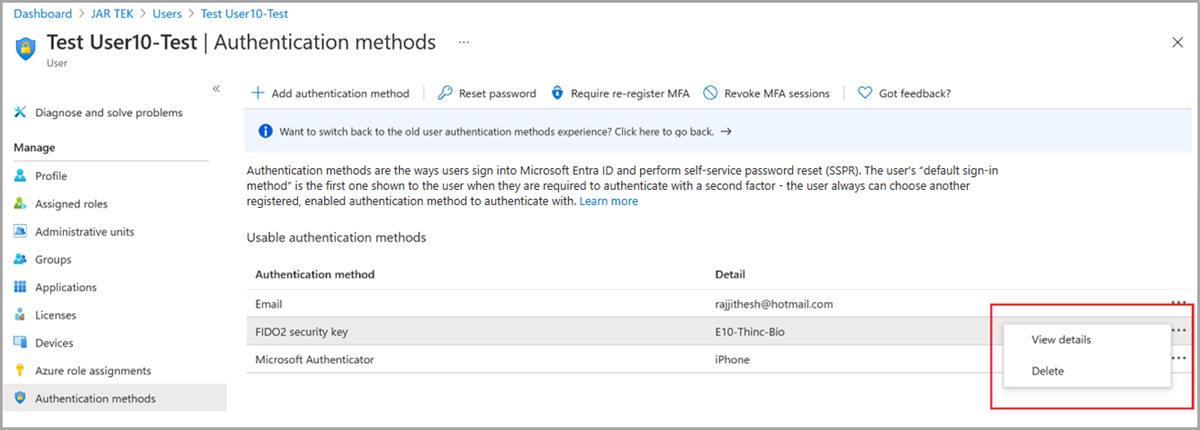

若要移除與使用者帳戶相關聯的傳遞金鑰,請從使用者的驗證方法中刪除密鑰。

登入 Microsoft Entra 系統管理中心 ,並搜尋需要移除其複雜密鑰的使用者。

選取 [驗證方法> ] 以滑鼠右鍵按兩下 [FIDO2] 安全性密鑰 ,然後選取 [ 刪除]。

注意

使用者也需要移除其裝置上 Authenticator 中的通行密鑰。

在 Authenticator 中使用傳遞金鑰強制執行登入

若要讓使用者在存取敏感性資源時以複雜密鑰登入,請使用內建的網路釣魚防護驗證強度,或依照下列步驟建立自定義驗證強度:

以條件式存取 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

流覽至 [保護>驗證方法>驗證強度]。

選取 [ 新增驗證強度]。

提供新驗證強度的描述性 名稱 。

選擇性地提供 [描述]。

選取 [傳遞密鑰][FIDO2], 然後選取 [ 進階選項]。

在 Authenticator 中新增傳遞金鑰的 AAGUID:

- Android 驗證器: de1e552d-db1d-4423-a619-566b625cdc84

- iOS 驗證器: 90a3ccdf-635c-4729-a248-9b709135078f

選擇 [ 下一步 ] 並檢閱原則設定。