設定 Azure Multi-Factor Authentication Server 以與 AD FS 2.0 搭配運作

本文適用對象為使用 Microsoft Entra ID 進行同盟,並想要保護內部部署資源或雲端資源的組織。 請使用 Azure Multi-factor Authentication Server 保護您的資源,並將其設定為可與 AD FS 搭配運作,以便觸發雙步驟驗證來獲得高價值的端點。

這份文件將說明如何搭配 AD FS 2.0 使用 Azure Multi-Factor Authentication Server。 如需 AD FS 的資訊,請參閱使用 Azure Multi-Factor Authentication 伺服器和 Windows Server 保護雲端和內部部署資源。

重要

2022 年 9 月,Microsoft 宣佈淘汰 Azure MFA 伺服器。 自 2024 年 9 月 30 日起,Microsoft Azure Multi-Factor Authentication Server 部署將不再為多重要素驗證 (MFA) 要求提供服務,這可能會導致您的組織驗證失敗。 若要確保驗證服務不中斷並維持在受支援的狀態,組織應該使用最新 Azure Multi-Factor Authentication Server 更新中包含的最新移轉公用程式,將其使用者的驗證資料移轉至雲端式 Microsoft Entra 多重要素驗證服務。 如需詳細資訊,請參閱 Azure Multi-Factor Authentication Server 移轉。

若要開始使用雲端式 MFA,請參閱教學課程:使用 Azure 多重要素驗證保護使用者登入事件。

如果您使用雲端式 MFA,請參閱使用 Azure 多重要素驗證和 AD FS 保護雲端資源。

在 2019 年 7 月 1 日前已啟用 MFA 伺服器的現有客戶,將能夠下載最新版本及未來的更新,並如常產生啟用認證。

使用 Proxy 保護 AD FS 2.0

若要使用 Proxy 保護 AD FS 2.0,請在 ADFS Proxy 伺服器上安裝 Azure Multi-Factor Authentication Server。

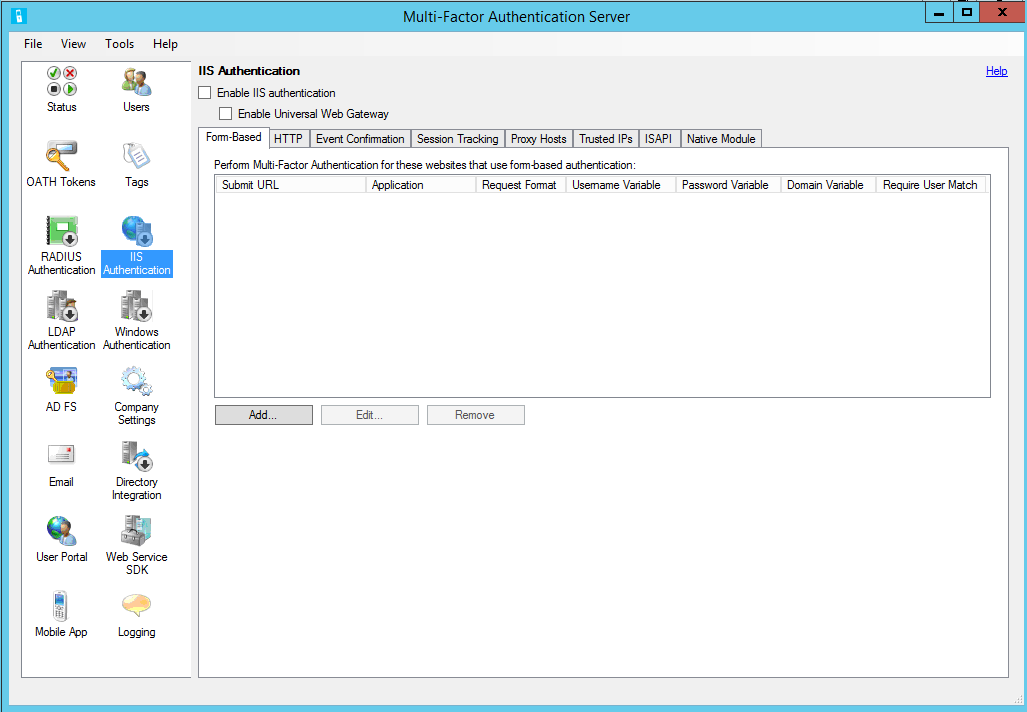

設定 IIS 驗證

在 Azure Multi-Factor Authentication Server 內,按一下左功能表中的 [IIS 驗證] 圖示。

按一下 [表單架構] 索引標籤。

按一下新增。

若要自動偵測使用者名稱、密碼和網域變數,請在 [自動設定表單架構網站] 對話方塊中,輸入登入 URL (例如

https://sso.contoso.com/adfs/ls),然後按一下 [確定]。如果所有使用者都已經或將要匯入至伺服器,且必須接受雙步驟驗證,請核取 [需要進行 Azure 多重要素驗證使用者比對] 方塊。 如果有大量使用者尚未匯入伺服器和 / 或將免除雙步驟驗證,請勿核取此方塊。

如果無法自動偵測分頁變數,請按一下 [自動設定表單架構網站] 對話方塊中的 [手動指定...] 按鈕。

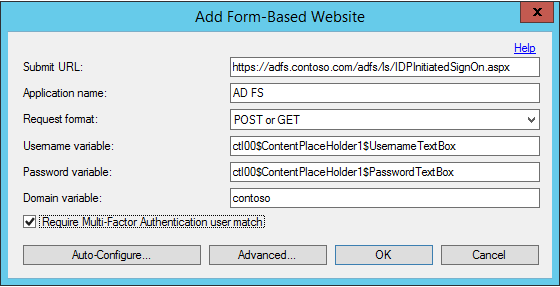

在 [新增表單架構網站] 對話方塊中的 [提交 URL] 欄位中,輸入 AD FS 登入頁面的 URL (例如

https://sso.contoso.com/adfs/ls),然後輸入 [應用程式名稱] (選擇性)。 應用程式名稱會出現在 Azure 多重要素驗證報告中,而且可能顯示在簡訊或行動應用程式驗證訊息內。將要求格式設定為 POST 或 GET。

輸入使用者名稱變數 (ctl00$ContentPlaceHolder1$UsernameTextBox) 和密碼變數 (ctl00$ContentPlaceHolder1$PasswordTextBox)。 如果表單架構登入頁面顯示網域文字方塊,請輸入網域變數。 若要尋找登入頁面內的輸入方塊名稱,請移至網頁瀏覽器中的登入頁面,在頁面上按一下滑鼠右鍵,並選取 [檢視來源]。

如果所有使用者都已經或將要匯入至伺服器,且必須接受雙步驟驗證,請核取 [需要進行 Azure 多重要素驗證使用者比對] 方塊。 如果有大量使用者尚未匯入伺服器和 / 或將免除雙步驟驗證,請勿核取此方塊。

按一下 [進階] 檢閱進階設定。 您可以進行的設定包括︰

- 選取自訂拒絕頁面檔案

- 使用 Cookie 快取網站的成功驗證

- 選取如何驗證主要認證

因為 AD FS Proxy 伺服器不可能加入網域,您可以使用 LDAP 連接到您的網域控制站,以便進行使用者匯入和預先驗證。 在 [進階表單架構網站] 對話方塊中,按一下 [主要驗證] 索引標籤並選取 [LDAP 繫結] 作為預先驗證的驗證類型。

完成時,按一下 [確定] 以返回 [新增表單架構網站] 對話方塊。

按一下 [確定] ,關閉對話方塊。

偵測到或已輸入 URL 和頁面變數後,網站資料就會顯示在表單架構面板中。

按一下 [原生模組] 索引標籤,然後選取伺服器、AD FS Proxy 執行所在的網站 (例如 [預設網站]) 或 AD FS Proxy 應用程式 (例如 "adfs" 下的 "ls"),以在所需的層級啟用 IIS 外掛程式。

按一下畫面頂端的 [啟用 IIS 驗證] 方塊。

現已啟用 IIS 驗證。

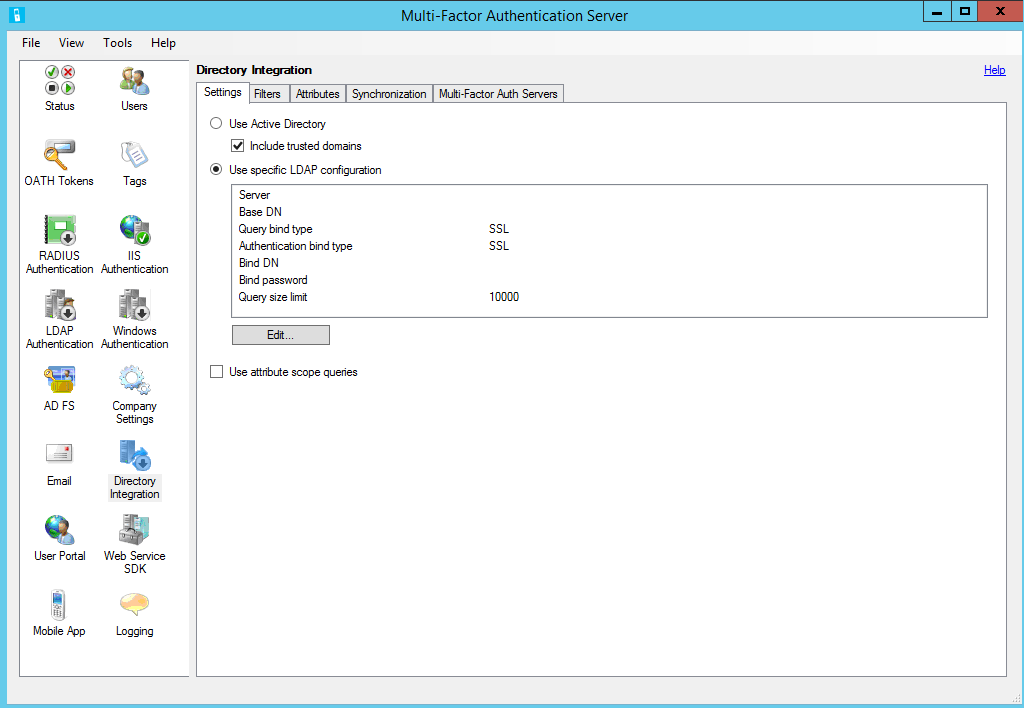

設定目錄整合

您已啟用 IIS 驗證,但必須設定網域控制站的 LDAP 連線,才能透過 LDAP 執行 Active Directory (AD) 的預先驗證。

按一下 [目錄整合] 圖示。

在 [設定] 索引標籤上,選取 [使用特定 LDAP 設定] 選項按鈕。

按一下 [編輯] 。

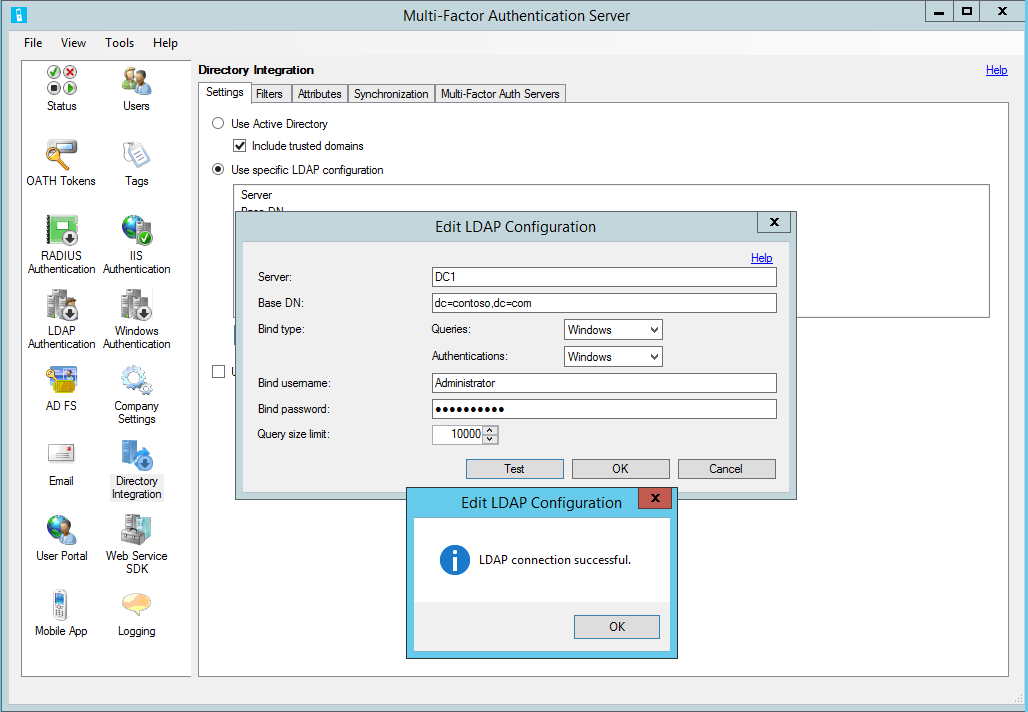

在 [編輯 LDAP 設定] 對話方塊的欄位中,填入連接到 AD 網域控制站所需的資訊。

按一下 [測試] 按鈕來測試 LDAP 連接。

如果 LDAP 連接測試成功,請按一下 [確定]。

進行公司設定

- 接著,按一下 [公司設定] 圖示,然後選取 [使用者名稱解析] 索引標籤。

- 選取 [使用 LDAP 唯一識別碼屬性來比對使用者名稱] 選項按鈕。

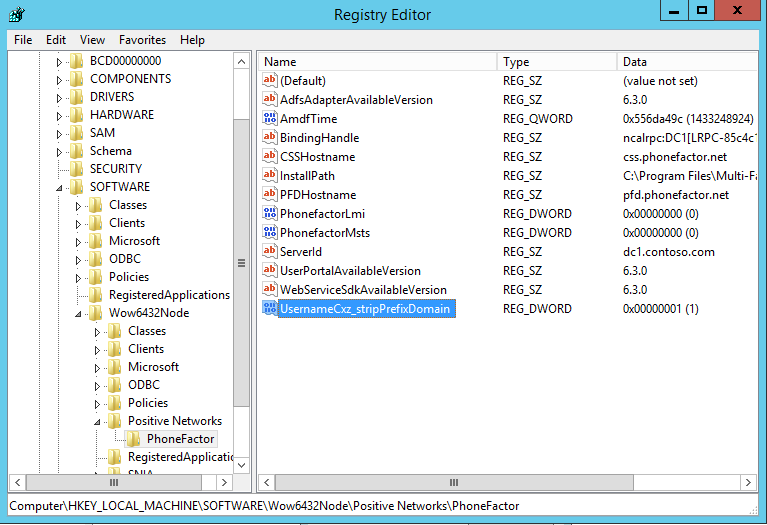

- 如果使用者以「domain\username」格式輸入其使用者名稱,則伺服器必須能夠在建立 LDAP 查詢時,可以透過登錄設定,刪除使用者名稱中的網域。

- 開啟登錄編輯程式並移至 64 位元伺服器上的 HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor。 如果您使用 32 位元伺服器,請從路徑中移除 /Wow6432Node。 建立名為 "UsernameCxz_stripPrefixDomain" 的 DWORD 登錄機碼,並將值設定為 1。 Azure 多重要素驗證現正在保護 AD FS Proxy。

請確定使用者已從 Active Directory 匯入伺服器。 若要允許使用者略過內部 IP 位址的雙步驟驗證,請參閱受信任的 IP。

沒有 Proxy 的 AD FS 2.0 Direct

您可以在未使用 AD FS Proxy 的情況下保護 AD FS。 請在 AD FS 伺服器上安裝 Azure Multi-Factor Authentication Server,並依照下列步驟設定伺服器:

在 Azure Multi-Factor Authentication Server 內,按一下左功能表中的 [IIS 驗證] 圖示。

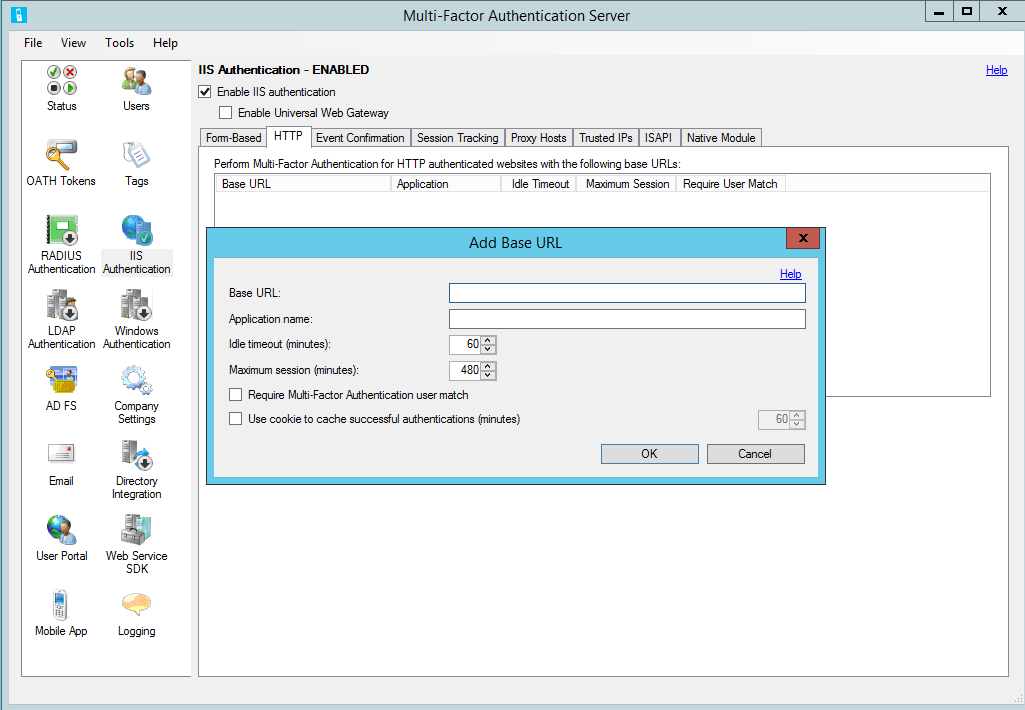

按一下 [HTTP] 索引標籤。

按一下新增。

在 [新增基底 URL] 對話方塊的 [基底 URL] 欄位中,輸入 AD FS 網站執行 HTTP 驗證的 URL (例如

https://sso.domain.com/adfs/ls/auth/integrated)。 然後,輸入應用程式名稱 (選擇性)。 應用程式名稱會出現在 Azure 多重要素驗證報告中,而且可能顯示在簡訊或行動應用程式驗證訊息內。如有需要,請調整 [閒置逾時] 和 [最大工作階段] 時間。

如果所有使用者都已經或將要匯入至伺服器,且必須接受雙步驟驗證,請核取 [需要進行 Azure 多重要素驗證使用者比對] 方塊。 如果有大量使用者尚未匯入伺服器和 / 或將免除雙步驟驗證,請勿核取此方塊。

如有需要,請核取 Cookie 快取方塊。

按一下 [確定]。

按一下 [原生模組] 索引標籤,然後選取伺服器、網站 (例如 [預設網站]) 或 AD FS 應用程式 (例如 "adfs" 下的 "ls"),以在所需的層級啟用 IIS 外掛程式。

按一下畫面頂端的 [啟用 IIS 驗證] 方塊。

Azure 多重要素驗證現正在保護 AD FS。

確定已將使用者從 Active Directory 匯入伺服器中。 如果您想要允許內部 IP 位址,以便從這些位置登入網站時,不需進行雙步驟驗證,請參閱下一節。

可信任 IP

信任的 IP 允許使用者針對源自特定 IP 位址或子網路的網站要求略過 Azure 多重要素驗證。 例如,您可能想讓使用者在從辦公室登入時不必進行雙步驟驗證。 為此,您可以將辦公室子網路指定為信任的 IP 項目。

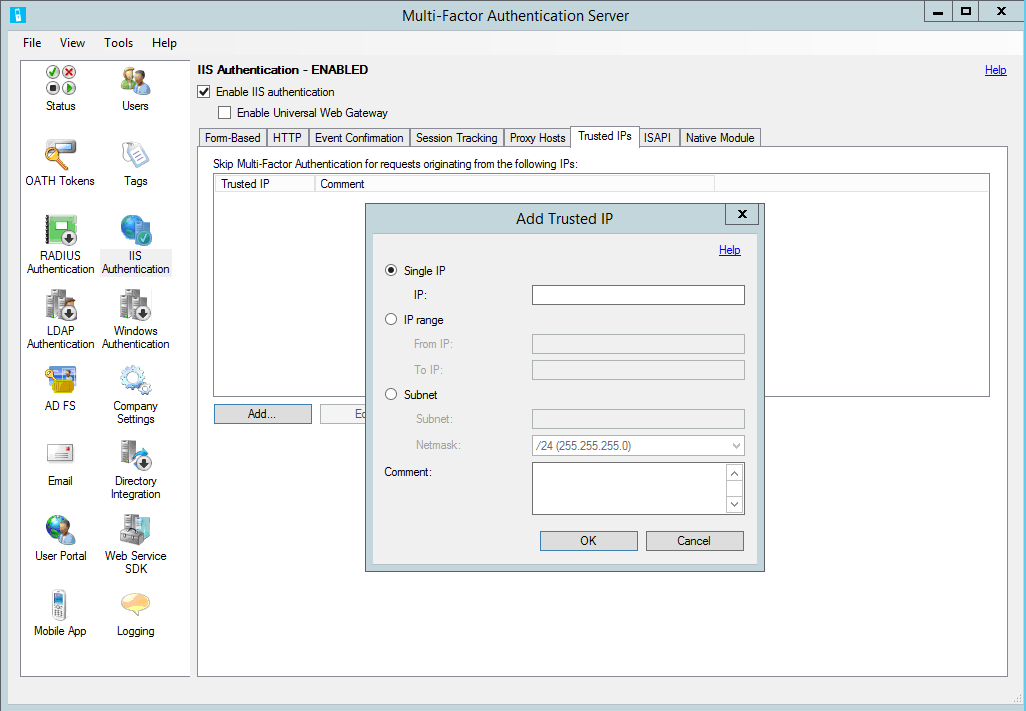

設定信任的 IP

- 在 [IIS 驗證] 區段中,按一下 [信任的 IP] 索引標籤。

- 按一下 [新增] 按鈕。

- 當 [新增信任的 IP] 對話方塊出現時,請選取 [單一 IP]、[IP 範圍] 或 [子網路] 選項按鈕的其中一個。

- 輸入應該允許的 IP 位址、IP 位址範圍或子網路。 如果輸入子網路,請選取適當的網路遮罩,然後按一下 [確定] 按鈕。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應