智慧鎖定會協助鎖定嘗試猜測使用者密碼或使用暴力方法登入的不良執行者。 此外,智慧鎖定也會辨識來自有效使用者的登入,並將其視為不同於攻擊者和其他不明來源所進行的登入。 攻擊者會遭到鎖定,但您的使用者仍可繼續存取其帳戶並保有生產力。

智慧鎖定的運作方式

預設情況下,智慧鎖定會在以下情況後鎖定帳戶登入:

- 由 21Vianet 租戶運作的 Microsoft Azure 與 Azure 公用中發生的 10 次失敗嘗試

- Azure 美國政府租戶的 3 次嘗試失敗

每次後續登入嘗試失敗之後,帳戶會再次鎖定。 鎖定期間一開始為一分鐘,每次後續嘗試時時間會更長。 為了將攻擊者因應此行為的方式降到最低,我們不會透露登入嘗試失敗後鎖定期間增加的速度。

智慧封鎖會追蹤最後三個錯誤的密碼雜湊,以避免因為相同密碼而增加鎖定計數。 如果有人多次輸入相同的錯誤密碼,此行為並不會導致帳戶鎖定。

備註

雜湊追蹤功能不可用於啟用透傳驗證的客戶,因為驗證是在內部部署進行,而不是在雲端。

使用 Active Directory 同盟服務 (AD FS) 2016 和 AD FS 2019 的同盟部署可以使用 AD FS 外部網路鎖定和外部網路智慧鎖定來啟用類似的優點。 建議移至受控驗證。

任何 Microsoft Entra 客戶只要採用兼具適當安全性和可用性的預設設定,智慧鎖定就一律會啟用。 若要根據組織的特定值自訂智慧鎖定設定,您的使用者必須擁有 Microsoft Entra ID P1 或更高版本的授權。

使用智慧鎖定並不保證實際使用者絕對不會遭到鎖定。當智慧鎖定將使用者帳戶鎖定時,我們會竭盡所能不鎖定實際使用者。 鎖定服務會嘗試確保不良執行者無法取得實際使用者帳戶的存取權。 下列考量適用:

跨 Microsoft Entra 資料中心的鎖定狀態已同步。 不過,鎖定帳戶之前允許的失敗登入嘗試總數將會與設定的鎖定閾值稍有差異。 一旦帳戶遭到鎖定,它就會在所有微軟 Entra 資料中心中鎖定。

智慧鎖定藉由辨別熟悉與陌生的位置來區分不良行為者與真實使用者。 不熟悉的位置與熟悉的位置都有各自的鎖定計數器。

若要避免系統從不熟悉的位置鎖定使用者登入,他們必須使用正確的密碼來避免遭到鎖定,而且先前不熟悉的位置鎖定嘗試次數較少。 如果使用者因嘗試從不熟悉的位置登入而被鎖定,應考慮使用自助密碼重設(SSPR)來重設鎖定計數器。

帳戶鎖定之後,使用者可以起始自助式密碼重設 (SSPR) 再次登入。 如果使用者選擇我在 SSPR 期間忘記密碼,鎖定的持續時間會重設為 0 秒。 如果使用者在 SSPR 期間選擇我知道我的密碼,鎖定計時器會繼續,且鎖定的持續時間不會重設。 若要重設持續時間並再次登入,用戶必須變更其密碼。

智慧鎖定可與混合式部署整合,使用密碼雜湊同步或傳遞驗證保護內部部署 Active Directory Domain Services (AD DS) 帳戶不被攻擊者鎖定。 藉由適當地在 Microsoft Entra ID 中設定智慧鎖定原則,攻擊將會在到達內部部署 AD DS 之前遭到篩除。

使用傳遞驗證時,須考慮下列事項:

- Microsoft Entra 鎖定閾值必須 小於 AD DS 帳戶鎖定閾值。 請適當設定這些值,使 AD DS 帳戶的鎖定閾值比 Microsoft Entra 的鎖定閾值至少長兩到三倍。

- Microsoft Entra 鎖定持續時間必須 比 AD DS 帳戶鎖定持續時間更長。 Microsoft Entra 持續時間是以秒為單位設定,而 AD DS 持續時間則以分鐘為單位設定。

提示

此設定可確保 Microsoft Entra 智慧鎖定機制能防止內部部署 AD DS 帳戶因暴力破解攻擊而遭到鎖定,例如防範於 Microsoft Entra 帳戶上的 密碼噴灑攻擊。

例如,如果您希望 Microsoft Entra 智慧鎖定持續時間高於 AD DS,則可以將 Microsoft Entra ID 設定 120 秒 (2 分鐘),並將內部部署 AD 設定為 1 分鐘 (60 秒)。 如果您想要將Microsoft Entra 鎖定閾值設為 10,則您希望內部部署 AD DS 鎖定閾值為 5。

重要

如果使用者已被智慧鎖定功能鎖定,系統管理員就可以解除鎖定使用者的雲端帳戶,而不需要等待鎖定持續時間到期。 如需詳細資訊,請參閱使用 Microsoft Entra ID 重設使用者的密碼。

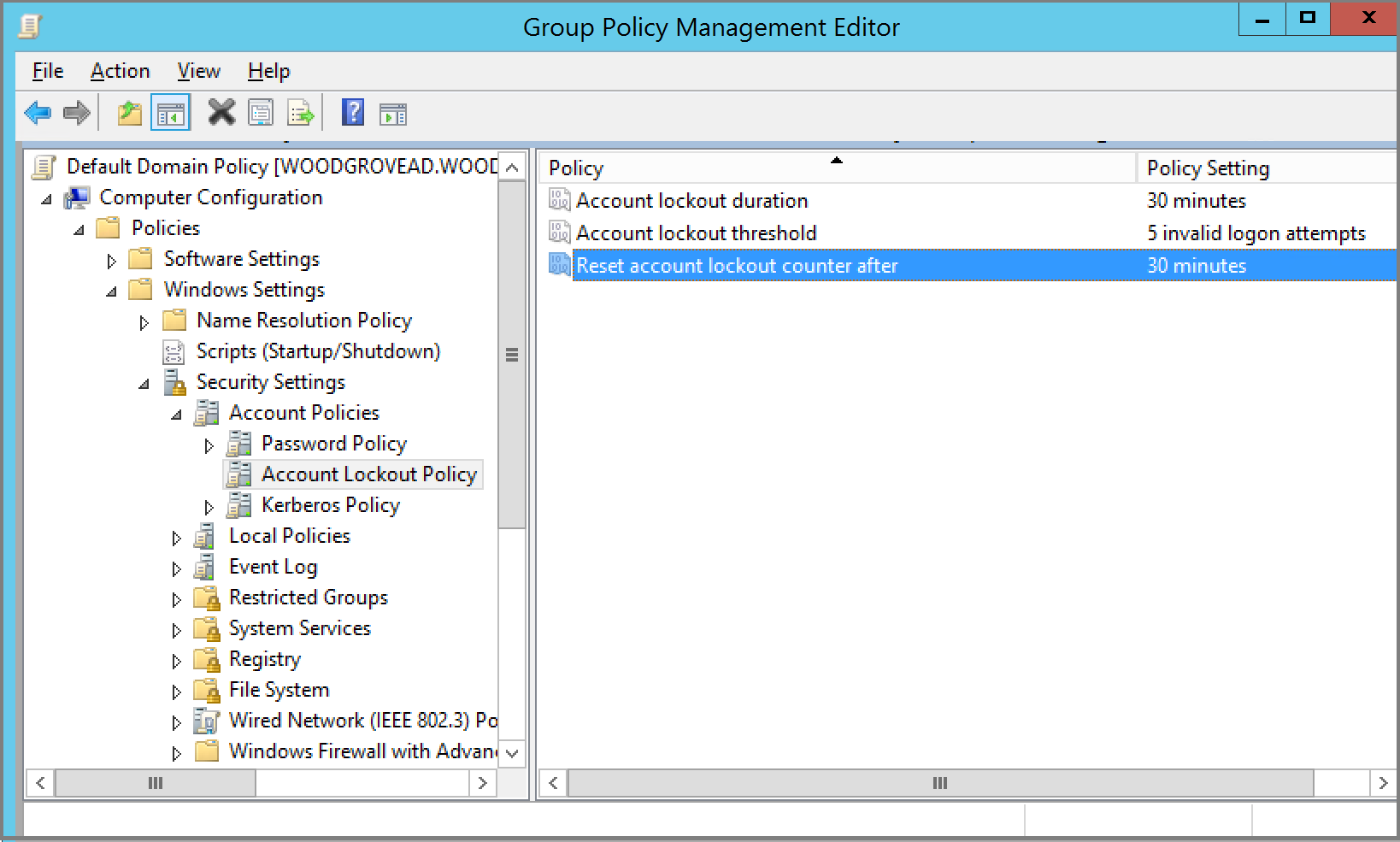

驗證本地帳戶鎖定原則

若要驗證您的內部部署 AD DS 帳戶鎖定原則,請使用系統管理員權限,從已加入網域的系統完成下列步驟:

- 開啟群組原則管理工具。

- 編輯包含組織帳戶鎖定原則的群組原則,例如預設網域原則。

- 瀏覽到 [電腦設定]>[原則]>[Windows 設定]>[安全性設定]>[帳戶原則]>[帳戶鎖定原則]。

- 確認 帳戶鎖定閾值 和 帳戶鎖定計數器重設時間 之值。

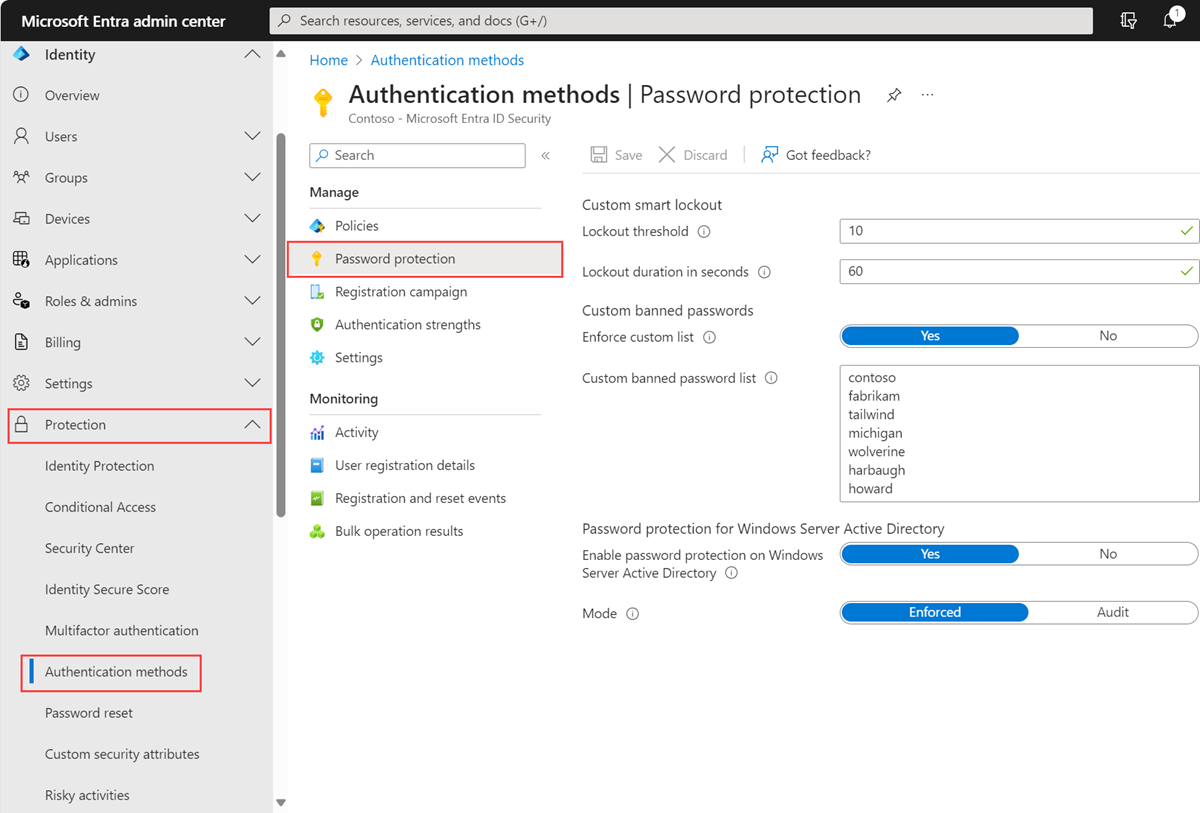

管理 Microsoft Entra 智慧鎖定值

根據您的組織需求,您可以自訂 Microsoft Entra 智慧鎖定值。 若要根據組織的特定值自訂智慧鎖定設定,您的使用者必須擁有 Microsoft Entra ID P1 或更高版本的授權。 Microsoft Azure 由 21Vianet 經營的租戶無法自訂智慧鎖定設定。

若要檢查或修改組織的智慧鎖定值,請完成下列步驟:

至少以驗證政策管理員的身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>驗證方法>密碼保護。

根據帳戶遭到鎖定之前所允許的失敗登入次數,設定 [鎖定閾值]。

Azure 公用租用戶的預設值為 10,而 Azure 美國政府租用戶的預設值為 3。

將 [鎖定持續時間 (秒)] 設為每次鎖定的秒數。

預設值為 60 秒 (一分鐘)。

備註

如果鎖定期間過後的第一次登入也失敗,帳戶會再次鎖定。 如果帳戶重複鎖定,鎖定持續時間將會增加。

測試智慧鎖定

觸發智慧鎖定臨界值時,您會在帳戶鎖定的情形下收到下列訊息:

您的帳戶已暫時鎖定,以防止未經授權的使用。 請稍後再試,如果此問題持續發生,請連絡您的系統管理員。

當您測試智慧鎖定時,由於 Microsoft Entra 驗證服務的地理位置分散和負載平衡的本質,您的登入要求可能會由不同的資料中心處理。

智慧封鎖會追蹤最後三個錯誤的密碼雜湊,以避免因為相同密碼而增加鎖定計數。 如果有人多次輸入相同的錯誤密碼,此行為並不會導致帳戶鎖定。

預設保護

除了智慧型鎖定之外,Microsoft Entra ID 也可以藉由分析包含 IP 流量的信號和識別異常行為來防止攻擊。 依預設 Microsoft Entra ID 會封鎖這些惡意登入,並傳回 AADSTS50053 - IdsLocked 錯誤碼,而不管密碼是否有效。

下一步

若要進一步自訂此體驗,您可以設定 Microsoft Entra 密碼保護的自訂禁用密碼。

若要協助使用者從網頁瀏覽器重設或變更密碼,您可以設定 Microsoft Entra 自助式密碼重設。