警告

如果您使用目前公開預覽中的 可設定權杖存留期 功能,我們不支援為相同的使用者或應用程式組合建立兩個不同的原則:一個具有此功能,另一個具有可設定權杖存留期功能。 Microsoft 已於 2021 年 1 月 30 日淘汰重新整理和會話權杖存留期的可設定權杖存留期功能,並將其取代為條件式存取驗證會話管理功能。

在啟用登入頻率之前,請確定您的租用戶中已停用其他重新驗證設定。 如果啟用了「在受信任的裝置上記住 MFA」,請在使用登入頻率之前停用它,因為同時使用這兩個設定可能會意外提示使用者。 若要深入瞭解重新驗證提示和會話存留期,請參閱 優化重新驗證提示一文,並瞭解Microsoft Entra 多重要素驗證的會話存留期。

政策部署

若要確保您的原則如預期般運作,請在將其推出至生產環境之前進行測試。 使用測試租用戶來確認您的新原則是否如預期般運作。 如需詳細資訊,請參閱 規劃條件式存取部署一文。

原則 1:登入頻率控制

以至少條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>條件式存取>原則。

選取 新增政策。

為您的原則命名。 建立有意義的命名原則標準。

選擇客戶環境的所有必要條件,包括目標雲端應用程式。

備註

建議為關鍵 Microsoft 365 應用程式 (例如 Exchange Online 和 SharePoint Online) 設定相同的驗證提示頻率,以獲得最佳使用者體驗。

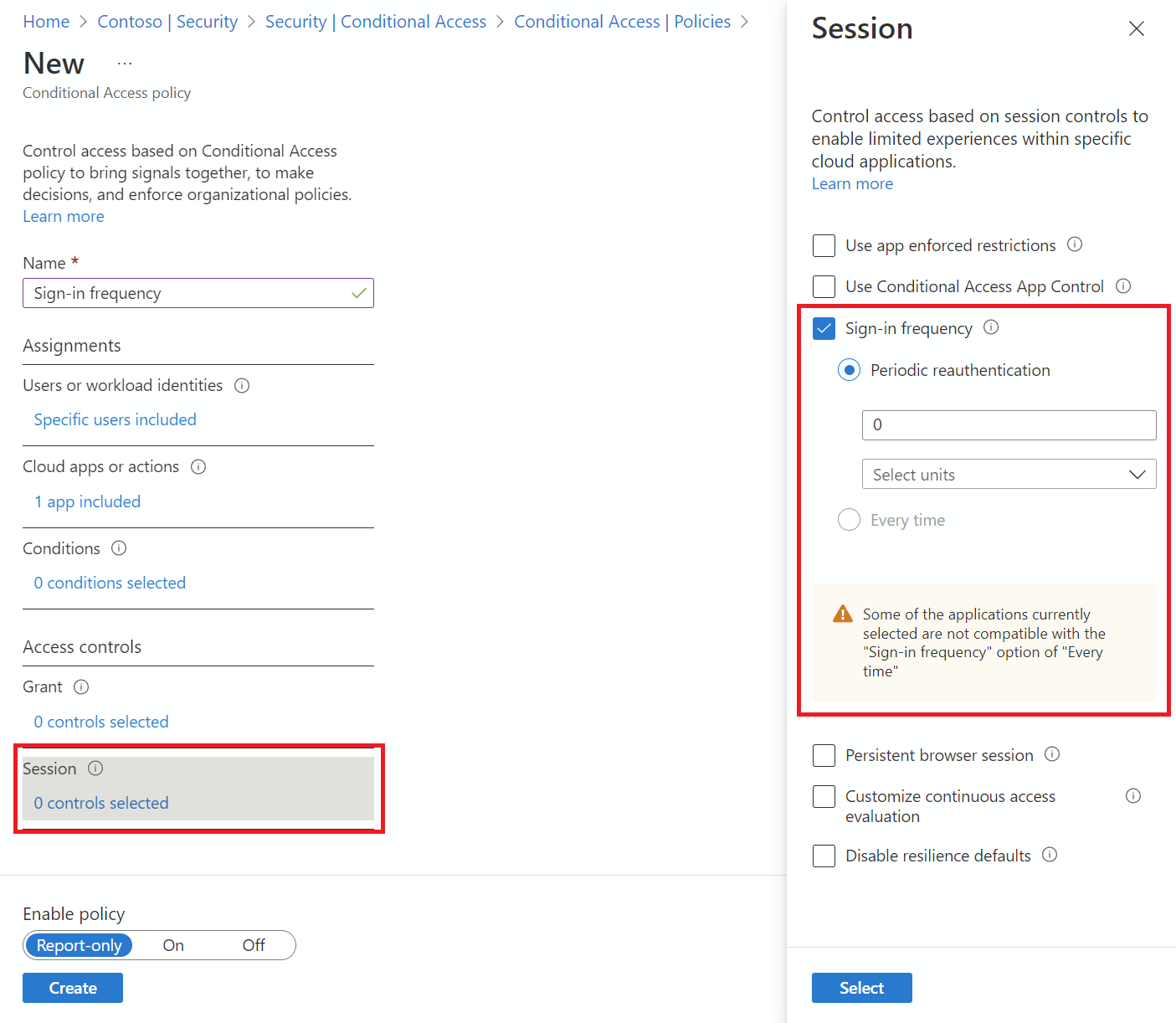

在 [存取控制>工作階段] 底下。

- 選取 [登入頻率]。

- 選擇 [定期重新驗證],然後輸入小時或天數的值,或選取 [每次]。

- 選取 [登入頻率]。

儲存您的保單。

原則 2:持續性瀏覽器會話

以至少條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>條件式存取>原則。

選取 新增政策。

為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

選擇所有必要的條件。

備註

此控制項需要選取 [所有雲端應用程式] 作為條件。 瀏覽器工作階段的持續性由驗證會話令牌控制。 瀏覽器工作階段中的所有索引標籤都共用一個單一的工作階段權杖,因此它們必須共用持續狀態。

在 [存取控制>工作階段] 底下。

選取 [持續性瀏覽器會話]。

備註

如果已設定這兩個原則,Microsoft Entra 條件式存取中的持續性瀏覽器工作階段設定會覆寫相同使用者公司品牌窗格中的「保持登入狀態?」

從下拉式清單中選取值。

儲存您的保單。

備註

會話壽命設定,包括登入頻率與持續瀏覽器會話,決定使用者必須多久重新認證一次,以及會話是否在瀏覽器重啟後持續存在。 較短的壽命提升高風險應用程式的安全性,而較長的壽命則提升受信任或受管理裝置的便利性。

政策 3:每次出現風險性使用者時進行登入頻率控制

- 以至少條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>條件式存取。

- 選取 新增政策。

- 為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

- 在 [指派] 底下,選取 [使用者] 或 [工作負載識別]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或破窗帳戶。

- 選取 [完成]。

- 在 [目標資源>包含] 底下,選取 [所有資源] (先前稱為 [所有雲端應用程式] 。

- 在 [條件]> [使用者風險] 底下,將 [設定] 設為 [是]。

- 在 [設定原則強制執行所需的使用者風險等級] 下,選取 [高]。 本指南是以Microsoft建議為基礎,而且每個組織可能不同

- 選取 [完成]。

- 在 [存取控制]>[授權]下,選取 [授權存取]。

- 選取 [需要驗證強度],然後從清單中選取內建的 多重要素驗證 驗證強度。

- 選取 [需要變更密碼]。

- 選取 [選取]。

- 在 [工作階段] 下。

- 選取 [登入頻率]。

- 確定已選取「每次」。

- 選取 [選取]。

- 確認您的設定,並將 [啟用原則] 設為 [報告專用]。

- 選取 [建立] 以建立並啟用您的原則。

使用 僅限報告模式確認您的設定之後,請將 [啟用原則 ] 切換從 [僅限報告] 移至 [ 開啟]。

驗證

使用 What If 工具 ,根據您的原則設定模擬登入目標應用程式和其他條件。 驗證工作階段管理控制項會顯示在此工具的結果中。

提示寬容度

在原則中選取 每次時 ,我們會考慮五分鐘的時鐘偏差,因此我們不會每五分鐘提示使用者一次。 如果使用者在過去 5 分鐘內完成 MFA,並遇到另一個需要重新驗證的條件式存取原則,我們不會提示使用者。 過於頻繁地提示使用者重新驗證可能會影響其工作效率,並增加使用者核准未啟動的 MFA 要求的風險。 只有在有特定業務需求時,才使用「登入頻率 – 每次」。

已知問題

- 如果您設定行動裝置的登入頻率:每次登入頻率間隔後的驗證速度可能會很慢,平均可能需要 30 秒。 此問題也可能同時發生在各個應用程式上。

- 在 iOS 裝置上:如果應用程式將憑證設定為第一個驗證因素,並同時套用登入頻率和 Intune 行動應用程式管理原則 ,則會在原則觸發時封鎖使用者登入應用程式。

- Microsoft Entra Private Access 不支援將登入頻率設定為每次。

下一步

- 準備好為您的環境設定條件式存取原則了嗎? 請參閱 規劃條件式存取部署。