在本教學課程中,您將瞭解如何將應用程式從Okta遷移至 Microsoft Entra ID。

必要條件

若要在 Microsoft Entra ID 中管理應用程式,您需要:

- Microsoft Entra 使用者帳戶。 若尚未有帳戶,可以免費建立帳戶。

- 下列角色其中之一:雲端應用程式管理員、應用程式管理員或服務主體擁有者。

建立目前 Okta 應用程式的清查

移轉之前,先記錄目前的環境和應用程式設定。 您可以使用 Okta API 來收集此資訊。 使用 API 總管工具,例如 Postman。

建立應用程式詳細目錄:

從 Okta 管理主控台,使用 Postman 應用程式產生 API 權杖。

從 API 儀表板 的 [安全性] 下,選取 [權杖]> [建立權杖]。

![[安全性] 下方 [權杖] 和 [建立權杖] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/token-creation.png)

輸入權杖名稱,然後選取 [建立權杖]。

![[建立權杖] 下方 [名稱] 項目的螢幕擷取畫面。](media/migrate-applications-from-okta/token-created.png)

記錄權杖值,然後儲存。 選取[確定,明白了]之後,它將無法存取。

![[權杖值] 欄位和 [確定] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/record-created.png)

在 Postman 應用程式的工作區中,選取 [匯入]。

在 [匯入] 頁面上,選取 [連結]。 若要匯入 API,請插入下列連結:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

![[匯入] 上 [連結與繼續] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/link-to-import.png)

注意

請勿使用您的租用戶值修改連結。

選取匯入。

![[匯入] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/next-import-menu.png)

匯入 API 之後,將 [環境] 選擇變更為 [{yourOktaDomain}]。

若要編輯您的Okta環境,請選取 眼 圖示。 然後,選取 [編輯]。

![[概觀] 上眼睛圖示和 [編輯] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/edit-environment.png)

在 [初始值] 和 [目前值] 欄位中,更新 URL 和 API 金鑰的值。 將名稱變更成您的環境。

儲存值。

![[概觀] 上 [初始值] 和 [目前值] 欄位的螢幕擷取畫面。](media/migrate-applications-from-okta/update-values-for-api.png)

選取 [Apps] (應用程式)>[Get List Apps] (列出應用程式)> [傳送]。

注意

您可以列印 Okta 租用戶中的應用程式。 此清單為 JSON 格式。

![[傳送] 選項和 [應用程式] 清單的螢幕擷取畫面。](media/migrate-applications-from-okta/list-of-applications.png)

建議您複製此 JSON 清單,並將其轉換成 CSV 格式:

- 使用公用轉換器,例如 Konklone

- 若是 PowerShell,則可使用 ConvertFrom-Json 和 ConvertTo-CSV

注意

若要在 Okta 租用戶中記錄應用程式,請下載 CSV。

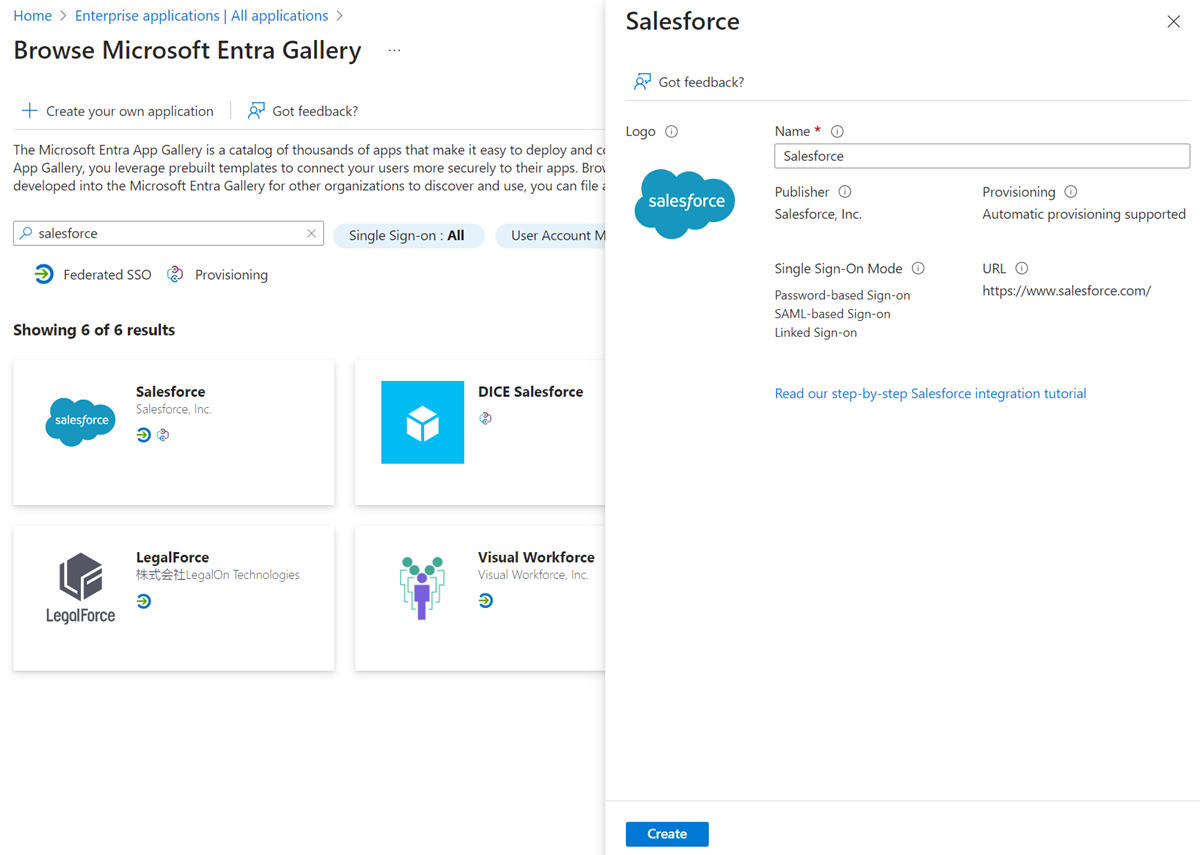

將 SAML 應用程式移轉至 Microsoft Entra ID

若要將 SAML 2.0 應用程式移轉至 Microsoft Entra ID,請在 Microsoft Entra 租用戶中設定應用程式,以進行應用程式存取。 在此範例中,我們將轉換 Salesforce 執行個體。

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>企業應用程式>所有應用程式,然後選取新增應用程式。

在Microsoft Entra 資源庫,搜尋 [Salesforce]、選取應用程式,然後選取 [建立]。

建立應用程式之後,在 [單一登入 (SSO)] 索引標籤上,選取 [SAML]。

![[單一登入] 上 [SAML] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/saml-application.png)

下載憑證 (原始) 及同盟中繼資料 XML,將其匯入 Salesforce。

在 Salesforce 管理控制台上,選取 [身分識別]>[單一登入設定]>[從中繼資料檔案新增]。

![[單一登入設定] 下方 [從中繼資料檔案新增] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/salesforce-admin-console.png)

上傳您從 Microsoft Entra 系統管理中心下載的 XML 檔案。 然後選取建立。

上傳您從 Azure 下載的憑證。 選取 [儲存]。

記錄下列欄位中的值。 值位於 Azure 中。

- 實體識別碼

- 登入 URL

- 登出 URL

選取 [下載中繼資料]。

若要將檔案上傳至 Microsoft Entra 系統管理中心,請在 Microsoft Entra ID 中企業應用程式頁面的「SAML SSO 設定」,選取 [上傳中繼資料檔案]。

確定匯入的值會與記錄的值相符。 選取 [儲存]。

![[SAML 型登入] 和 [基本 SAML 組態] 項目的螢幕擷取畫面。](media/migrate-applications-from-okta/upload-metadata-file.png)

在 Salesforce 管理主控台中,選取 [公司設定]> [我的網域]。 移至 [驗證驗證],然後選取 [編輯]。

![[我的網域] 下方 [編輯] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/edit-company-settings.png)

針對登入選項,選取您設定的新 SAML 提供者。 選取 [儲存]。

![[驗證組態] 下方的 [驗證服務] 選項螢幕擷取畫面。](media/migrate-applications-from-okta/save-saml-provider.png)

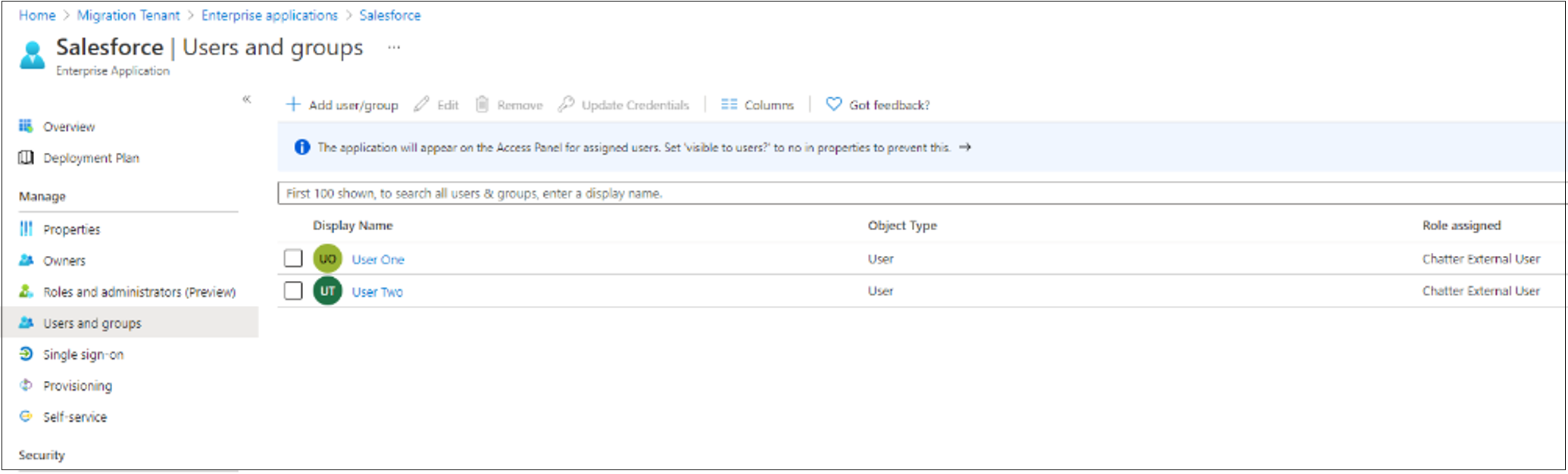

在 Microsoft Entra ID 的 [企業應用程式] 頁面上,選取 [使用者和群組]。 然後新增測試使用者。

若要測試設定,請以測試使用者的身分登入。 移至 Microsoft 應用程式庫,然後選取 [Salesforce]。

![[所有應用程式] 下方 [Salesforce] 選項的螢幕擷取畫面,位於 [我的應用程式] 上。](media/migrate-applications-from-okta/test-user-sign-in.png)

若要登入,請選取已設定的身分識別提供者 (IdP)。

![[Salesforce 登入] 頁面的螢幕擷取畫面。](media/migrate-applications-from-okta/new-identity-provider.png)

注意

如果設定正確,測試使用者會進入 Salesforce 首頁。 如需疑難排解的協助,請參閱偵錯指南。

- 在 [企業應用程式] 頁面上,將其餘使用者以正確的角色指派給 Salesforce 應用程式。

注意

將其餘使用者新增至 Microsoft Entra 應用程式之後,使用者可以測試連線,以確認他們具有存取權。 測試連線後再進行下一步。

在 Salesforce 管理主控台中,選取 [公司設定]> [我的網域]。

在 [驗證設定] 下,選取 [編輯]。 針對驗證服務,清除 Okta 的選取項目。

![[驗證組態] 下方 [儲存] 選項和 [驗證服務] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/deselect-okta.png)

將 OpenID Connect 或 OAuth 2.0 應用程式移轉至 Microsoft Entra ID

若要將 OpenID Connect (OIDC) 或 OAuth 2.0 應用程式移轉至 Microsoft Entra ID,請在您的 Microsoft Entra 租用戶中設定應用程式以進行存取。 在此範例中,我們會轉換自訂 OIDC 應用程式。

若要完成移轉,請針對 Okta 租用戶中的所有應用程式重複設定。

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>企業應用程式>所有應用程式。

選取 [新增應用程式]。

選取 [建立您自己的應用程式]。

在出現的功能表上,為 OIDC 應用程式命名,然後選取 [註冊要與 Microsoft Entra ID 整合的應用程式]。

選取 建立。

在下一個頁面上,為您註冊的應用程式設定租用戶。 如需詳細資訊,請參閱 Microsoft Entra ID 中的租用戶。 前往 任何組織目錄中的帳戶 (任何 Microsoft Entra 目錄 - 多租用戶)>註冊。

![[任何組織目錄中的帳戶 (任何 Microsoft Entra 目錄 - 多租用戶)] 選項的螢幕快照。](media/migrate-applications-from-okta/multitenant-register-app.png)

在 [應用程式註冊] 頁面上,於 [Microsoft Entra ID] 下方開啟已建立的註冊。

注意

視應用程式案例而定,會有各種設定動作。 大部分的案例都需要應用程式用戶端密碼。

從 [概觀] 頁面,複製 [應用程式 (用戶端) 識別碼]。 您會在應用程式中使用此識別碼。

選取左側的 [憑證與秘密]。 然後選擇 [+ 新增客戶端密碼]。 為用戶端秘密命名,然後設定其到期日。

記錄祕密的值與識別碼。

注意

如果您找不到用戶端密碼,將無法加以擷取。 而是要重新產生祕密。

從左側選取 [API 權限]。 然後,為 OIDC 堆疊授與應用程式存取權。

選取 [+ 新增權限]>[Microsoft Graph]>[委派權限]。

在 [OpenId 權限] 區段中,選取 [電子郵件]、 [OpenId] 和 [設定檔]。 然後選取 [新增權限]。

若要改善使用者體驗,並隱藏使用者同意提示,請選取 [Grant admin consent for Tenant Domain Name] (將系統管理員同意授與租用戶的網域名稱)。 等待 [已授與] 狀態出現。

![[API 權限] 下方的 [成功授與管理員同意] 訊息的螢幕擷取畫面。](media/migrate-applications-from-okta/grant-admin-consent.png)

如果您的應用程式有重新導向 URI,請輸入該 URI。 若回覆 URL 的目標是 [驗證] 索引標籤,然後是 [新增平台] 及 [Web],請輸入該 URL。

選取 [存取權杖] 和 [識別碼權杖]。

選取設定。

如果需要,在 [驗證] 功能表的 [進階設定] 和 [允許公用用戶端流程] 底下,選取 [是]。

![驗證上 [是] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/allow-client-flows.png)

在測試之前,請在已設定 OIDC 的應用程式中匯入應用程式識別碼和客戶端密碼。

注意

使用先前的步驟,以用戶端標識碼、秘密和範圍等設定來設定應用程式。

將自訂授權伺服器移轉至 Microsoft Entra ID

Okta 授權伺服器會一對一對應至 公開 API的應用程式註冊。

將預設的 Okta 授權伺服器對應至 Microsoft Graph 範圍或權限。

![[公開和 API] 上 [新增範圍] 選項的螢幕擷取畫面。](media/migrate-applications-from-okta/default-okta-authorization.png)