教學課程:使用 Microsoft Entra ID 和 Silverfort 設定安全的混合式存取

Silverfort 使用無代理程式和無 proxy 技術,將您在內部部署和雲端中的所有資產連接到 Microsoft Entra ID。 此解決方案可讓組織在 Microsoft Entra ID 的環境中,套用身分識別保護、可見度和使用者體驗。 它可對內部部署和雲端環境的驗證活動進行通用風險監視和評估,並協助預防威脅。

在本教學課程中,了解如何將內部部署 Silverfort 實作與 Microsoft Entra ID。

深入了解:

Silverfort 將資產與 Microsoft Entra ID 連線。 這些橋接資產在 Microsoft Entra ID 中會顯示為一般應用程式,並可透過「條件式存取」、單一登入 (SSO)、多重要素驗證稽核等作業加以保護。 使用 Silverfort 連線資產,包括:

- 舊版和自主開發應用程式

- 遠端桌面和安全殼層 (SSH)

- 命令列工具和其他管理員存取權

- 共用檔案和資料庫

- 基礎結構和產業系統

Silverfort 整合公司資產和第三方身分識別與存取管理 (IAM) 平台,其中包括 Microsoft Entra ID 中的 Active Directory 同盟服務 (AD FS) 和遠端驗證撥入使用者服務 (RADIUS)。 此案例包括混合式和多重雲端環境。

使用本教學課程以設定和測試 Microsoft Entra 租用戶中的 Silverfort Microsoft Entra ID Bridge,以與 Silverfort 實作進行通訊。 設定後,您可以建立 Silverfort 驗證原則,將身分識別來源的驗證要求橋接到 Microsoft Entra ID 的 SSO。 應用程式橋接之後,就可以在 Microsoft Entra ID 中進行管理。

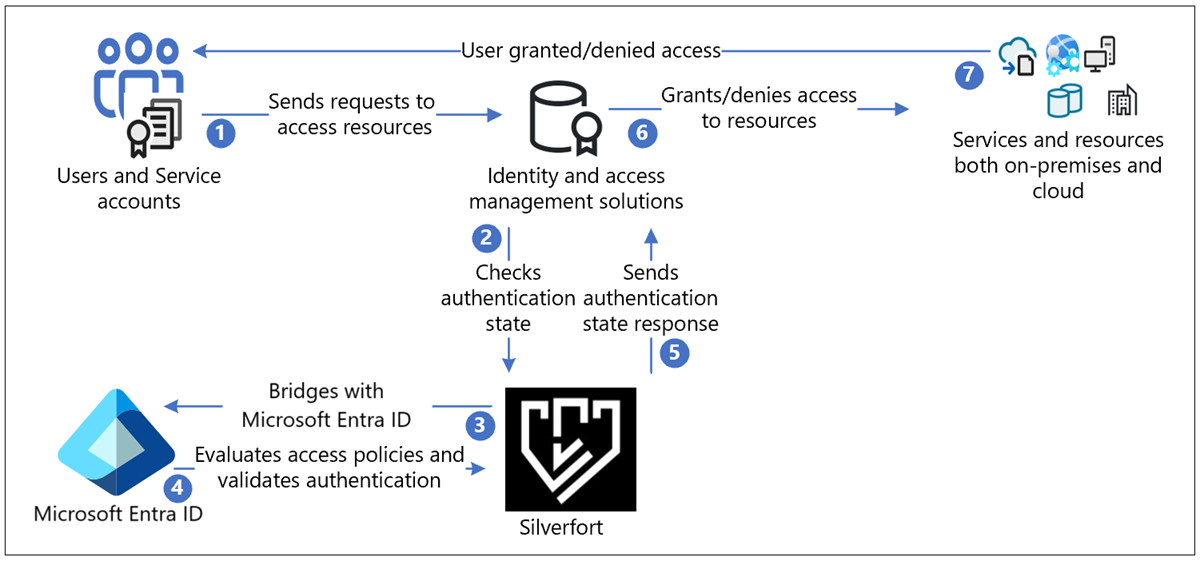

具有 Microsoft Entra 驗證架構的 Silverfort

下圖顯示 Silverfort 在混合式環境中協調的驗證結構。

使用者流程

- 使用者將驗證要求傳送至原始身分識別提供者 (IdP) 透過 Kerberos、SAML、NTLM、OIDC 和 LDAP 等通訊協定

- 回應會依原路由傳送至 Silverfort,以進行驗證以檢查驗證狀態

- Silverfort 提供可見度、探索性及橋接至 Microsoft Entra ID 的能力

- 如果應用程式已橋接,則會將驗證決策傳遞至 Microsoft Entra ID。 Microsoft Entra ID 會評估「條件式存取」原則並進行驗證。

- 驗證狀態回應會以現狀從 Silverfort 至 IdP

- IdP 會授予或拒絕資源的存取權

- 如果授予或拒絕存取要求,就會通知使用者

必要條件

您需要在租用戶或基礎結構中部署 Silverfort,才能執行本教學課程。 若要在租用戶或基礎結構中部署 Silverfort,請移至 silverfort.com Silverfort ,在您的工作站上安裝 Silverfort 傳統型應用程式。

在您的 Microsoft Entra 租使用者中設定 Silverfort Microsoft Entra 配接器:

- 具有有效訂用帳戶的 Azure 帳戶

- 您可以建立 Azure 免費帳戶

- Azure 帳戶中的下列其中一個角色:

- 雲端應用程式系統管理員

- 應用程式系統管理員

- 服務主體擁有者

- Microsoft Entra 應用程式資源庫中的 Silverfort Microsoft Entra Adapter 應用程式已預先設定以支援 SSO。 從資源庫,將 Silverfort Microsoft Entra Adapter 新增至租用戶作為企業應用程式。

設定 Silverfort 並建立原則

從瀏覽器登入 Silverfort 管理主控台。

在主功能表中,瀏覽至 [設定],然後在「一般」區段中,滾動至 [Microsoft Entra ID Bridge 連接器]。

確認您的租使用者識別碼,然後選取 [授權]。

選取儲存變更。

在 [要求的權限] 對話方塊上,選取 [接受]。

[註冊已完成] 訊息會出現在新索引標籤中。關閉此索引標籤。

在 [設定] 頁面中,選取 [儲存變更]。

登入您的 Microsoft Entra 帳戶。 在左側窗格中,選取 [企業應用程式]。 Silverfort Microsoft Entra Adapter 應用程式會顯示為已註冊。

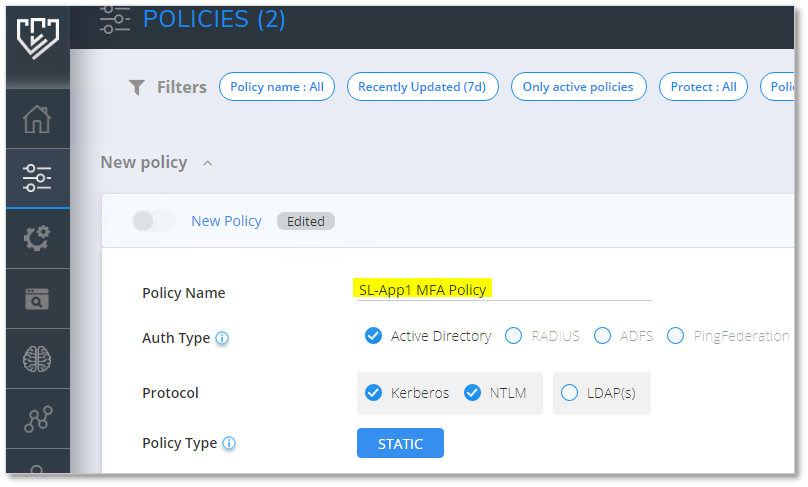

在 Silverfort 管理員主控台中,瀏覽至 [原則] 頁面,然後選取 [建立原則]。 [新增原則] 對話方塊隨即出現。

輸入 [原則名稱],即要在 Azure 中建立的應用程式名稱。 例如,如果您要為此原則新增多部伺服器或應用程式,請命名以反映原則所涵蓋的資源。 在此範例中,我們將建立 SL-APP1 伺服器的原則。

選取驗證類型和通訊協定。

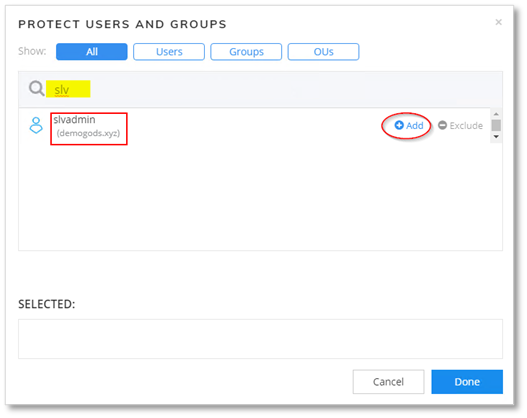

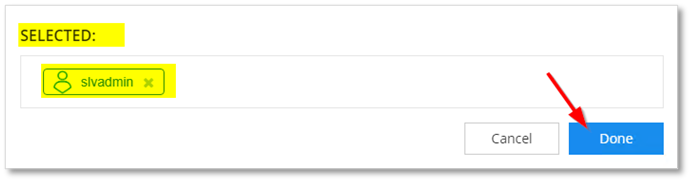

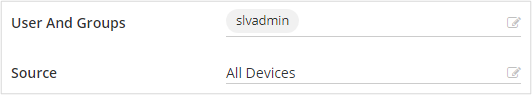

在 [使用者和群組] 欄位中,選取 [編輯] 圖示,以設定受原則影響的使用者。 這些使用者的驗證橋接到 Microsoft Entra ID。

- 搜尋並選取使用者、群組或組織單位 (OU)。

- 選取的使用者會出現在 [已選取] 方塊中。

選取套用原則的來源。 在此範例中,會選取所有裝置。

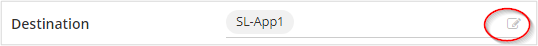

將 [目的地] 設為 SL-App1。 選用:您可以選取 [編輯] 按鈕,以變更或新增更多資源或資源群組。

對於 [動作],選取 [Entra ID BRIDGE]。

選取 [儲存]。 系統會提示您開啟原則。

在 [Entra ID Bridge] 區段中,原則會出現在 [原則] 頁面上。

返回 Microsoft Entra 帳戶,然後瀏覽至Enterprise 應用程式。 新的 Silverfort 應用程式隨即出現。 您可以在條件式存取原則中包含此應用程式。

深入瞭解:教學課程:使用 Microsoft Entra 多重要素驗證維護使用者登入事件的安全。