使用 Microsoft Entra ID Governance 來管理內部部署 Active Directory 型的應用程式 (Kerberos)

重要

在 2024 年 6 月 30 日之後,Microsoft Entra Connect 同步將不再提供群組回寫 v2 的公開預覽版。 這項功能將會在此日期中止,而且 Connect 同步也不再支援將雲端安全性群組佈建至 Active Directory。 此功能將繼續在停產日期以外運作;不過,此日期之後將不再收到支援,而且隨時可能停止運作,而不通知。

我們會在 Microsoft Entra 雲端同步中提供類似的功能,稱為將群組佈建至 Active Directory,您可以利用此功能來取代使用群組回寫 v2 將雲端安全性群組佈建至 Active Directory。 我們正努力在雲端同步中增強這項功能,以及我們在雲端同步中開發的其他新功能。

在 Connect 同步中使用此預覽功能的客戶,應該將其設定從 Connect 同步切換至雲端同步。您可以選擇將所有混合式同步移至雲端同步 (如果其支援您的需求)。 也可以並排執行雲端同步,並只將佈建至 Active Directory 的雲端安全性群組移至雲端同步。

對於將 Microsoft 365 群組佈建至 Active Directory 的客戶,可以繼續使用群組回寫 v1 來執行這項功能。

您可以使用使用者同步處理精靈,評估是否只移至雲端同步。

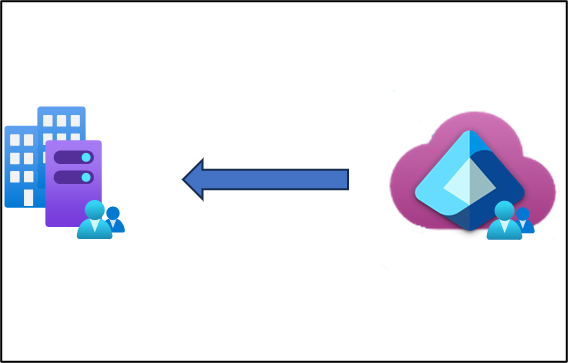

案例:使用在雲端中佈建和管理的 Active Directory 群組來管理內部部署應用程式。 Microsoft Entra 雲端同步可讓您完全控管 AD 中的應用程式指派,同時利用 Microsoft Entra ID Governance 功能來控制和補救任何存取相關要求。

隨著佈建代理程式 1.1.1370.0 的發行,雲端同步現在能夠將群組直接佈建到內部部署 Active Directory 環境。 您可以使用身分識別控管功能來管理 AD 型應用程式的存取權,例如在權利管理存取套件中包含群組。

觀看群組回寫影片

如需雲端同步群組佈建至 Active Directory 的絕佳概觀及其功能,請參閱下列影片。

必要條件

實作此案例需要下列必要條件。

- 至少具有 [混合式身分識別系統管理員] 角色的 Microsoft Entra 帳戶。

- 具有 Windows Server 2016 作業系統或更新版本的內部部署 Active Directory Domain Services 環境。

- AD 結構描述的必要屬性 - msDS-ExternalDirectoryObjectId。

- 使用組建版本 1.1.1367.0 或更新版本的佈建代理程式。

注意

僅在全新安裝期間指派服務帳戶的權限。 若要從舊版升級,則必須使用 PowerShell Cmdlet 手動指派權限:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -TargetDomainCredential $credential

若以手動方式設定權限,您必須確定所有子系群組和使用者物件均讀取、寫入、建立和刪除所有屬性。

這些權限預設不會套用至 AdminSDHolder 物件

Microsoft Entra 佈建代理程式 gMSA PowerShell Cmdlet

- 佈建代理程式必須能夠與通訊埠 TCP/389 (LDAP) 和 TCP/3268 (通用類別目錄) 上的一或多個網域控制站進行通訊。

- 需要進行通用類別目錄查詢,篩選掉無效的成員資格參考。

- 組建版本 2.2.8.0 或更新版本的 Microsoft Entra Connect。

- 需要支援使用 Microsoft Entra Connect 同步處理的內部部署使用者成員資格。

- 需要將 AD:user:objectGUID 同步到 Microsoft Entra ID:user:onPremisesObjectIdentifier。

支援的群組

在此案例中,僅支援下列群組:

- 僅支援雲端建立的安全性群組

- 這些群組必須具有、指派或動態成員資格

- 這些群組只能包含內部部署同步處理的使用者和/或雲端建立的安全組

- 同步處理且屬於此雲端建立安全組成員的內部部署用戶帳戶,可以來自相同網域或跨網域,但全部都必須來自相同的樹系

- 這些群組會以通用 AD 群組範圍寫回。 您的內部部署環境必須支援通用群組範圍

- 不支援大於 50,000 個成員的群組

- 每個直接子巢狀群組都會計算為參考群組中的一位成員

支援的案例

下列各節將討論雲端同步群組佈建所支援的案例。

設定支援的案例

如果您想要控制使用者是否能夠連線到使用 Windows 驗證的 Active Directory 應用程式,您可以使用應用程式 Proxy 和 Microsoft Entra 安全性群組。 如果應用程式透過 Kerberos 或 LDAP 檢查使用者的 AD 群組成員資格,您可以使用雲端同步群組布建來確保 AD 使用者具有這些群組成員資格,然後使用者才能存取應用程式。

下列各節將討論雲端同步群組佈建支援的兩個案例選項。 案例選項旨在確保指派給應用程式的使用者,在向應用程式進行驗證時具有群組成員資格。

- 建立新的群組並更新應用程式 (如果應用程式已經存在),以檢查新群組,或者

- 建立新的群組並更新現有的群組 (應用程式正在檢查),以將新群組納入為成員

開始之前,請確定您是安裝應用程式之網域中的網域系統管理員。 請確定您可以登入網域控制站,或在您的 Windows 電腦上安裝 Active Directory Domain Services (AD DS) 管理的遠端伺服器管理工具。

設定新的群組選項

在此案例選項中,您會更新應用程式,以檢查雲端同步群組佈建所建立之新群組的 SID、名稱或辨別名稱。 此案例適用於:

- 第一次連線到AD DS之新應用程式的部署。

- 存取應用程式之使用者的新世代。

- 針對應用程式現代化,減少現有AD DS群組的相依性。

目前檢查群組成員資格

Domain Admins的應用程式必須更新,才能同時檢查新建立的AD群組。

使用下列步驟讓應用程式使用新的群組。

建立應用程式和群組

- 使用 Microsoft Entra 系統管理中心,在代表 AD 型應用程式的 Microsoft Entra ID 中建立應用程式,並將應用程式設定為需要使用者指派。

- 如果您使用應用程式 Proxy 讓使用者連線到應用程式,請設定應用程式 Proxy。

- 在 Microsoft Entra ID 中建立新的安全性群組。

- 使用群組佈建至 AD,將此群組佈建至 AD。

- 啟動 Active Directory 使用者和電腦,並等候在 AD 網域中建立產生的新 AD 群組。 當它存在時,請記錄新 AD 群組的辨別名稱、網域、帳戶名稱和 SID。

設定應用程式以使用新的群組

- 如果應用程式透過 LDAP 使用 AD,請使用新 AD 群組的辨別名稱來設定應用程式。 如果應用程式透過 Kerberos 使用 AD,請使用新 AD 群組的 SID 或網域和帳戶名稱來設定應用程式。

- 建立存取套件。 將 #1 中的應用程式、#3 中的安全性群組新增為存取套件中的資源。 在存取套件中設定直接指派原則。

- 在 [權利管理] 中,將需要存取 AD 型應用程式的已同步使用者指派給存取套件。

- 等候新的 AD 群組更新為新的成員。 使用 Active Directory 使用者和電腦,確認正確的使用者會以群組成員的形式存在。

- 在您的 AD 網域監視中,只允許執行佈建代理程式的 gMSA 帳戶具有變更新 AD 群組中成員資格的授權。

您現在可以透過這個新的存取套件,控管 AD 應用程式的存取權。

設定現有的群組選項

在此案例選項中,您會將新的 AD 安全性群組新增為現有群組的巢狀群組成員。 此案例適用於具有特定組帳戶名稱、SID 或辨別名稱之硬式編碼相依性的應用程式部署。

將該群組巢狀化到現有的 AD 群組中,將允許:

- Microsoft由治理功能指派的 Entra 使用者,然後存取應用程式,以取得適當的 Kerberos 票證。 此票證包含現有的群組 SID。 AD 群組巢狀規則允許巢狀結構。

如果應用程式使用 LDAP 並遵循巢狀群組成員資格,則應用程式會看到 Microsoft Entra 使用者將現有群組設為其中一個成員資格。

判斷現有群組的資格

- 啟動 Active Directory 使用者和電腦,並記錄應用程式使用之現有 AD 群組的辨別名稱、類型和範圍。

- 如果現有的群組為

Domain Admins、Domain Guests、Domain Users、Enterprise Admins、Enterprise Key Admins、Group Policy Creation Owners、Key Admins、Protected Users或Schema Admins,則您必須將應用程式變更為使用新的群組 (如上所述),因為這些群組無法供雲端同步使用。 - 如果群組具有全域範圍,請將群組變更為具有通用範圍。 全域群組不能將通用群組作為成員。

建立應用程式和群組

- 在 Microsoft Entra 系統管理中心,在代表 AD 型應用程式的 Microsoft Entra ID 中建立應用程式,並將應用程式設定為需要使用者指派。

- 如果使用應用程式 Proxy 讓使用者連線到應用程式,請設定應用程式 Proxy。

- 在 Microsoft Entra ID 中建立新的安全性群組。

- 使用群組佈建至 AD,將此群組佈建至 AD。

- 啟動 Active Directory 使用者和電腦,並等候在 AD 網域中建立產生的新 AD 群組;當 AD 網域存在時,請記錄新 AD 群組的辨別名稱、網域、帳戶名稱和 SID。

設定應用程式以使用新的群組

- 使用 Active Directory 使用者和電腦,將新的 AD 群組新增為現有 AD 群組的成員。

- 建立存取套件。 將 #1 中的應用程式、#3 中的安全性群組新增為存取套件中的資源。 在存取套件中設定直接指派原則。

- 在 [權利管理] 中,將需要存取 AD 型應用程式的同步使用者指派給存取套件,包括現有 AD 群組中仍需要存取權的任何用戶成員。

- 等候新的 AD 群組更新為新的成員。 使用 Active Directory 使用者和電腦,確認正確的使用者會以群組成員的形式存在。

- 使用 Active Directory 使用者和電腦,移除現有 AD 群組中除新 AD 群組之外的現有成員。

- 在您的 AD 網域監視中,只允許執行佈建代理程式的 gMSA 帳戶具有變更新 AD 群組中成員資格的授權。

然後,您將能夠透過這個新的存取套件,控管 AD 應用程式的存取權。

疑難排解

屬於新 AD 群組成員且位於已登入 AD 網域的 Windows 電腦上的使用者,可能擁有由不包含新 AD 群組成員資格的 AD 網域控制站所簽發的現有票證。 這是因為在雲端同步群組佈建之前,可能會發出票證,並將它們新增至新的 AD 群組。 使用者無法出示票證來存取應用程式,因此必須等待票證過期並發出新票證,或清除其票證、登出並重新登入網域。 如需詳細資訊,請參閱 klist 命令。

現有的 Microsoft Entra Connect 群組回寫 v2 客戶

如果您使用 Microsoft Entra Connect 群組回寫 v2,您必須先移至雲端同步佈建至 AD,才能利用雲端同步群組佈建。 請參閱將 Microsoft Entra Connect 同步群組回寫 V2 移轉至 Microsoft Entra 雲端同步

後續步驟

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應