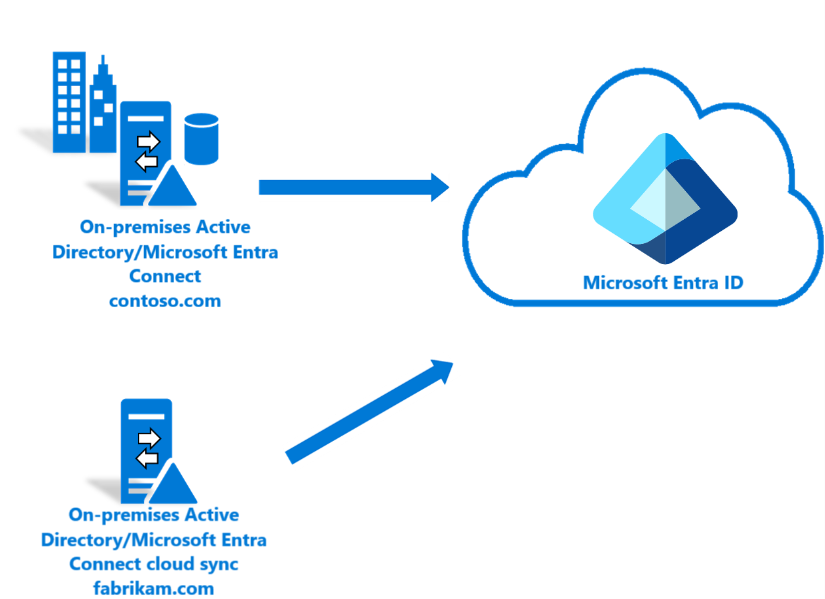

將現有及全新樹系與單一 Microsoft Entra 租用戶整合

本教學課程將逐步引導您將雲端同步新增至現有的混合式身分識別環境。

您可以將本教學課程中建立的環境用於測試,或進一步熟悉混合式身分識別的運作方式。

在此案例中,現有的樹系會透過「Microsoft Entra Connect Sync」同步處理至 Microsoft Entra 租用戶。 此外還有一個新樹系,也要同步處理至相同的 Microsoft Entra 租用戶。 您將設定新樹系的雲端同步處理。

必要條件

在 Microsoft Entra 系統管理中心

- 在您的 Microsoft Entra 租使用者上建立僅限雲端的混合式身分識別系統管理員帳戶。 如此一來,如果您的內部部署服務失敗或無法使用,您便可以管理租用戶組態。 了解如何新增僅限雲端的混合式身分識別系統管理員帳戶。 這是確保您不會遭租用戶封鎖的關鍵步驟。

- 將一或多個自訂網域名稱新增至 Microsoft Entra 租用戶。 您的使用者可以使用其中一個網域名稱登入。

在內部部署環境中

識別已加入網域、執行 Windows Server 2012 R2 或更新版本,且至少有 4 GB RAM 和 .NET 4.7.1+ 執行階段的主機伺服器

如果伺服器與 Microsoft Entra ID 之間有防火牆,請設定下列項目:

確定代理程式可透過下列連接埠對 Microsoft Entra ID 提出輸出要求:

連接埠號碼 使用方式 80 驗證 TLS/SSL 憑證時下載憑證撤銷清單 (CRL) 443 處理所有與服務之間的輸出通訊 8080 (選擇性) 如果無法使用連接埠 443,則代理程式會透過連接埠 8080 每 10 分鐘報告其狀態一次。 此狀態會顯示在入口網站上。 如果您的防火牆會根據原始使用者強制執行規則,請開啟這些連接埠,讓來自以網路服務形式執行之 Windows 服務的流量得以通行。

如果您的防火牆或 Proxy 允許您指定安全尾碼,請將連線新增至 *.msappproxy.net 和 *.servicebus.windows.net。 如果不允許建立,請允許存取每週更新的 Azure 資料中心 IP 範圍。

您的代理程式必須可存取 login.windows.net 與 login.microsoftonline.com,才能進行初始註冊。 因此也請針對這些 URL 開啟您的防火牆。

為了驗證憑證,請解除封鎖以下 URL:mscrl.microsoft.com:80、crl.microsoft.com:80、ocsp.msocsp.com:80 和 www.microsoft.com:80。 由於這些 URL 會用於其他 Microsoft 產品的憑證驗證,因此您可能已將這些 URL 解除封鎖。

安裝 Microsoft Entra Connect 佈建代理程式

如果您正在使用基本 AD 和 Azure 環境教學課程,則系統為 DC1。 若要安裝代理程式,請遵循下列步驟:

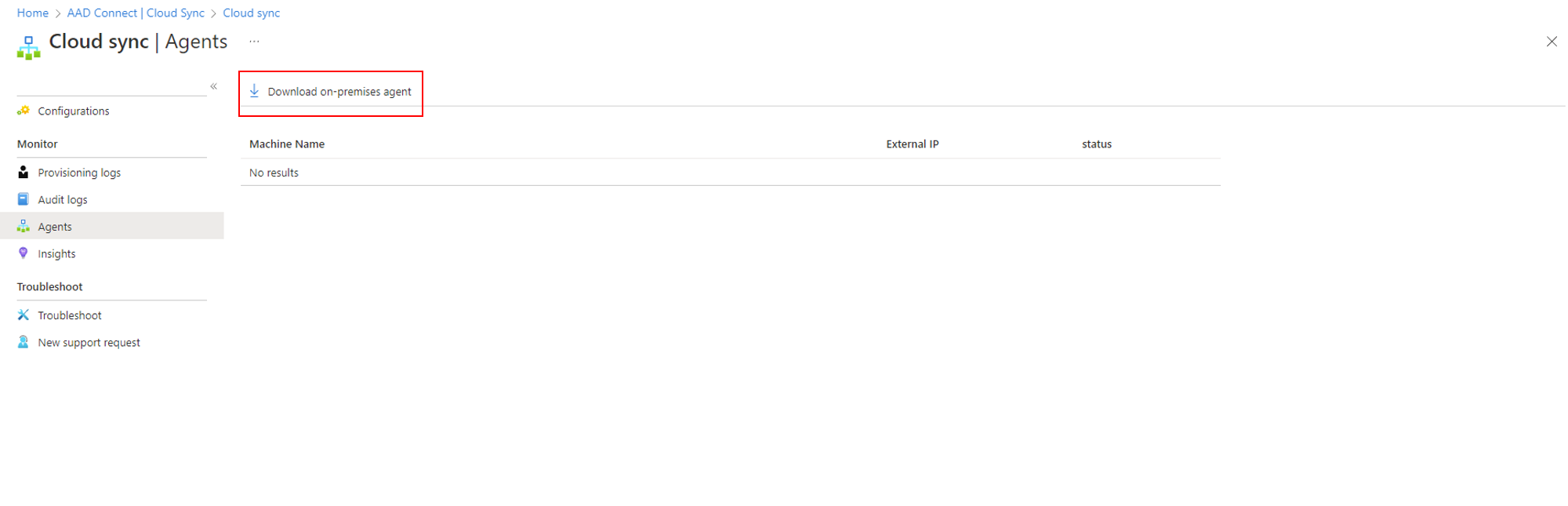

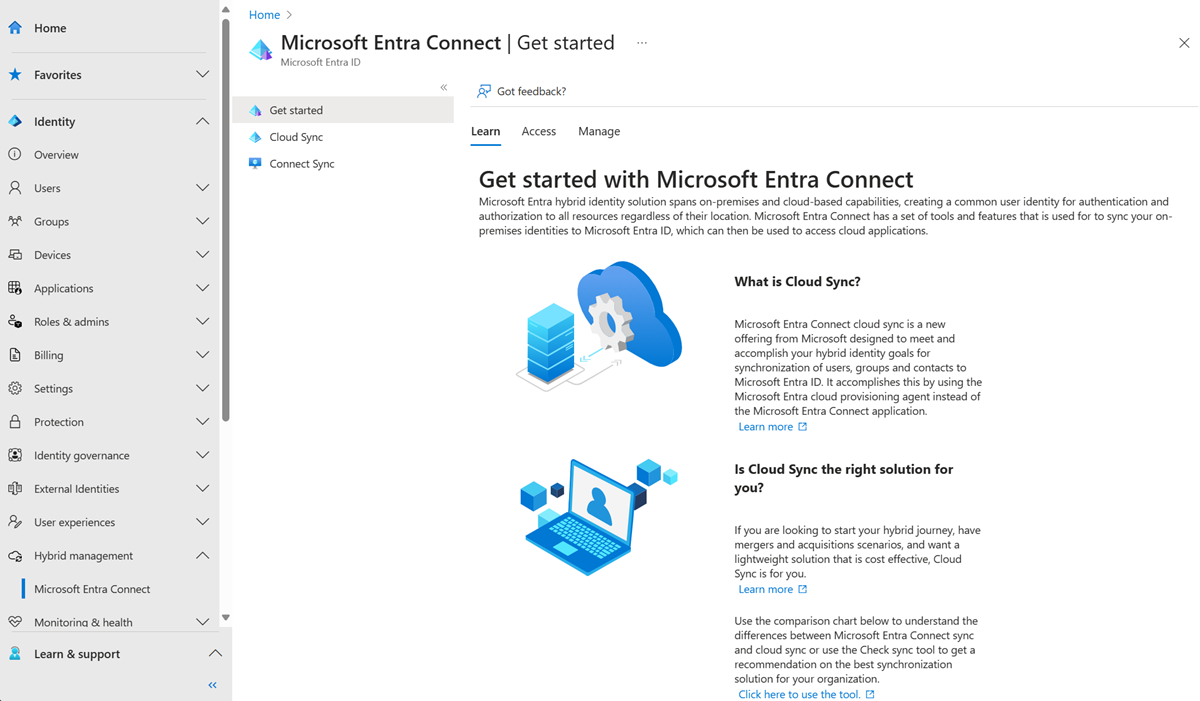

- 在 Azure 入口網站中,選取 [Microsoft Entra ID]。

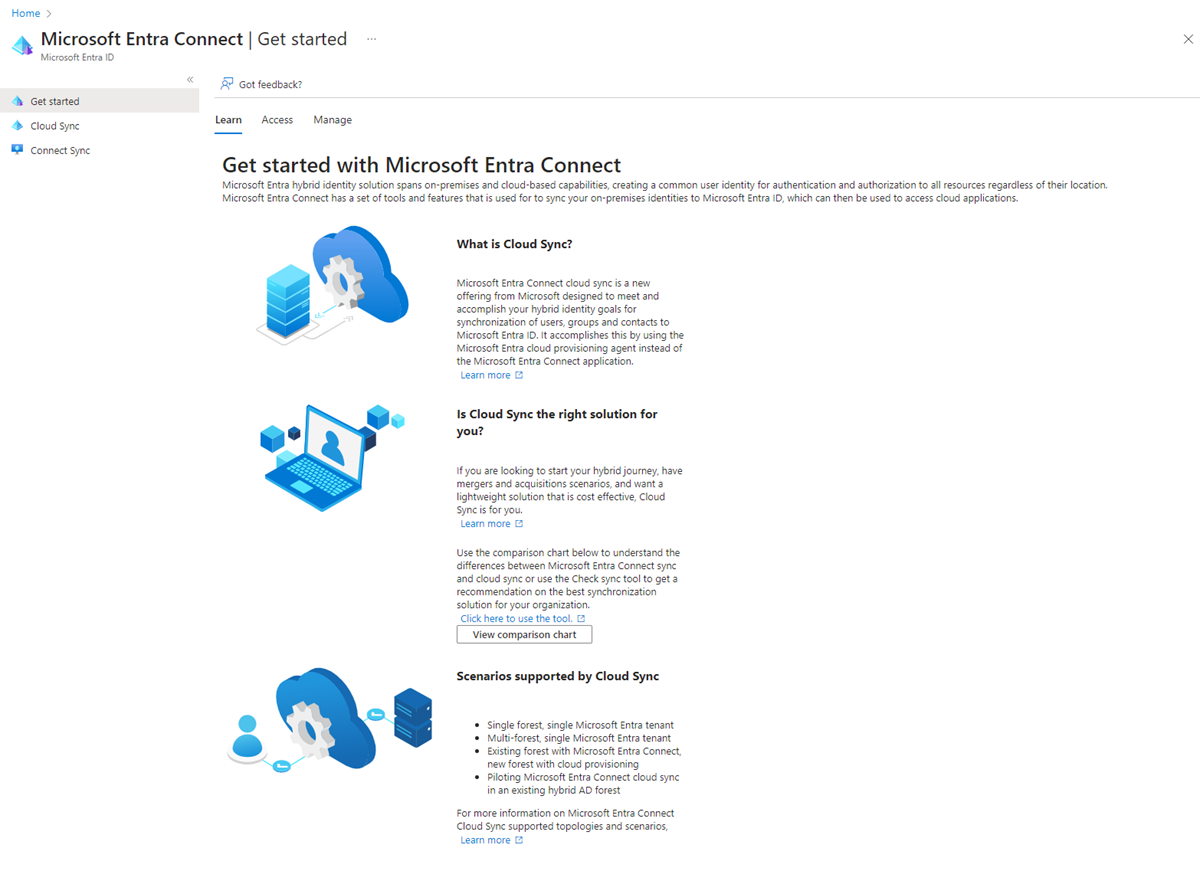

- 選取左側的 [Microsoft Entra Connect]。

- 選取左側的 [雲端同步]。

- 選取左側的 [代理程式]。

- 選取 [下載內部部署代理程式],並選取 [接受條款並下載]。

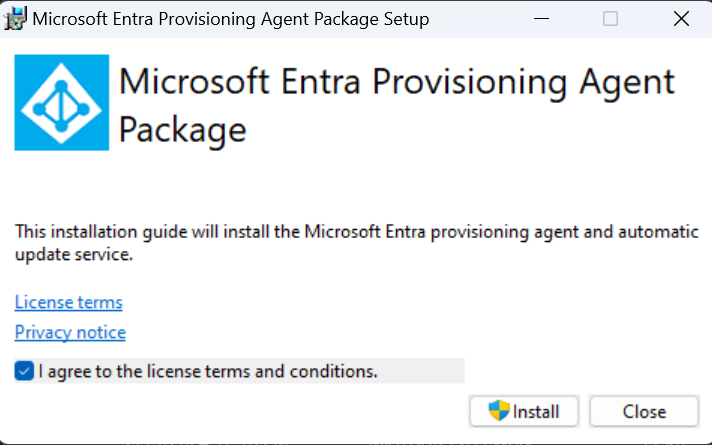

- 下載 Microsoft Entra Connect 佈建代理程式套件之後,請從您的下載資料夾執行 AADConnectProvisioningAgentSetup.exe 安裝檔案。

注意

安裝美國政府雲端時,請使用:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

如需詳細資訊,請參閱在美國政府雲端安裝代理程式。

- 在啟動顯示畫面上,選取 [我同意授權條款和條件],並選取 [安裝]。

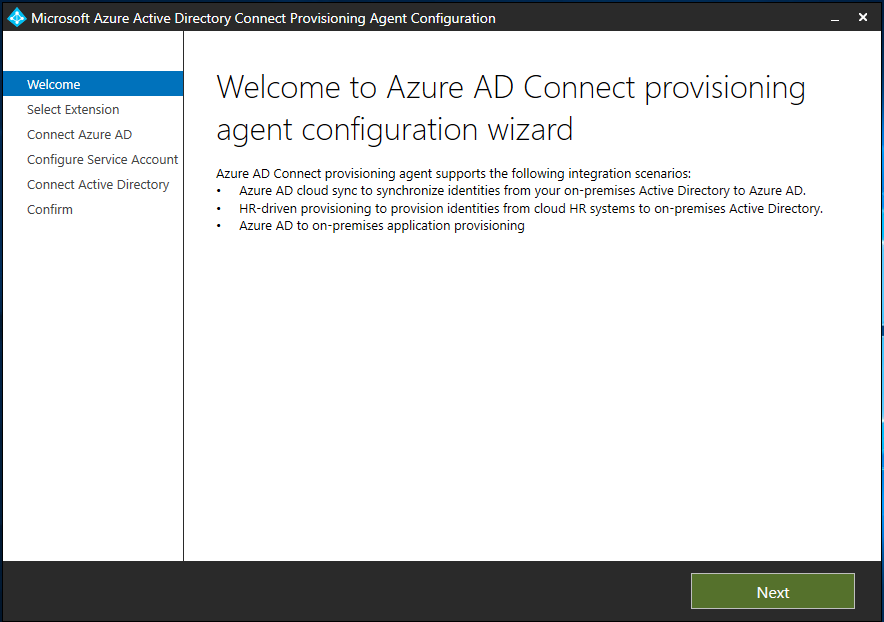

- 安裝作業完成後,就會啟動設定精靈。 選取 [下一步] 開始進行設定。

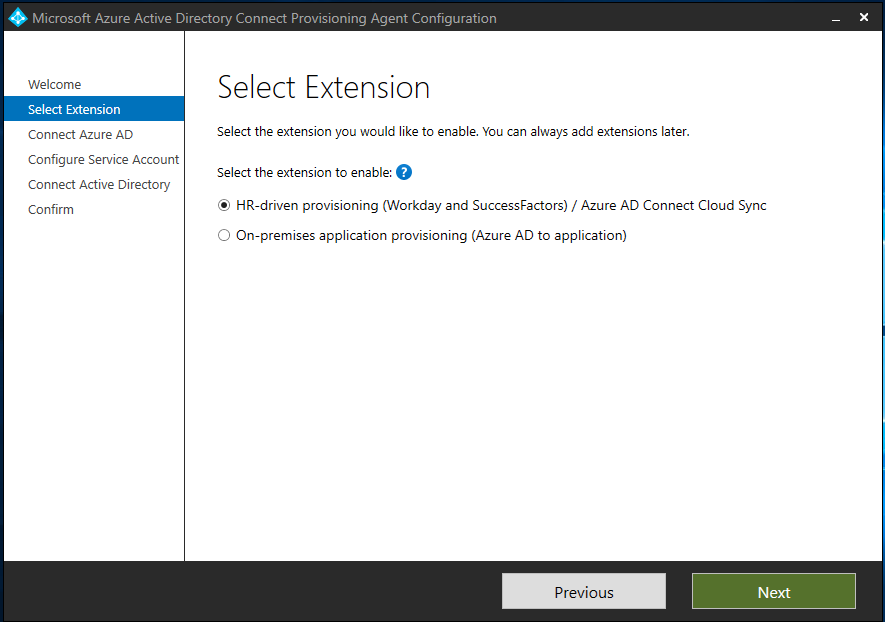

- 在 [選取延伸模組] 畫面上,選取 [HR 驅動佈建 (Workday 和 SuccessFactors) / Microsoft Entra Connect 雲端同步],然後選取 [下一步]。

注意

若要安裝佈建代理程式以搭配內部部署應用程式佈建使用,請選取 [內部部署應用程式佈建 (Microsoft Entra ID 至應用程式)]。

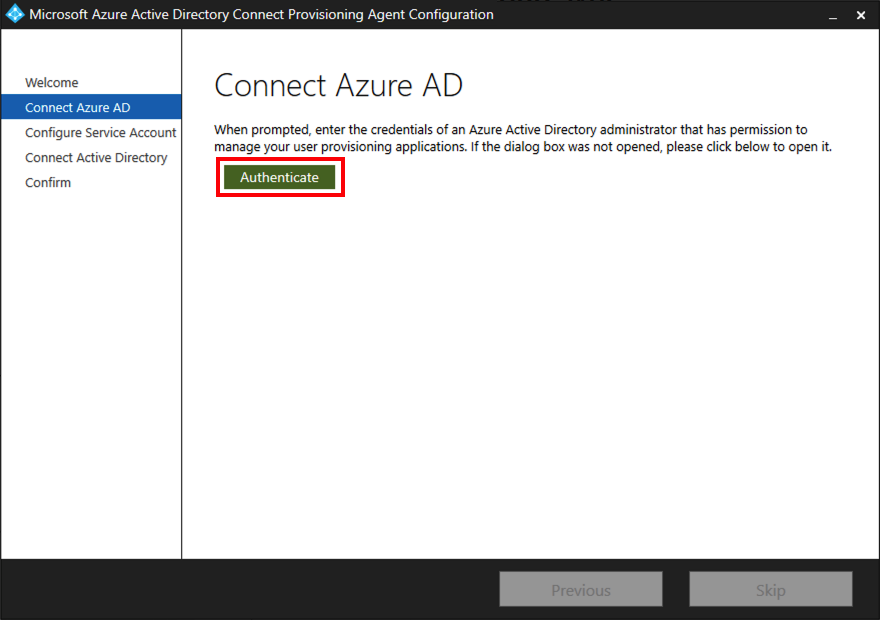

- 以不低於 [混合式身分識別管理員] 角色登入帳戶。 若已啟用 Internet Explorer 增強式安全性,系統會封鎖登入。 若是如此,請關閉安裝,停用 Internet Explorer 增強式安全性,並重新啟動 Microsoft Entra Connect 佈建代理程式套件安裝。

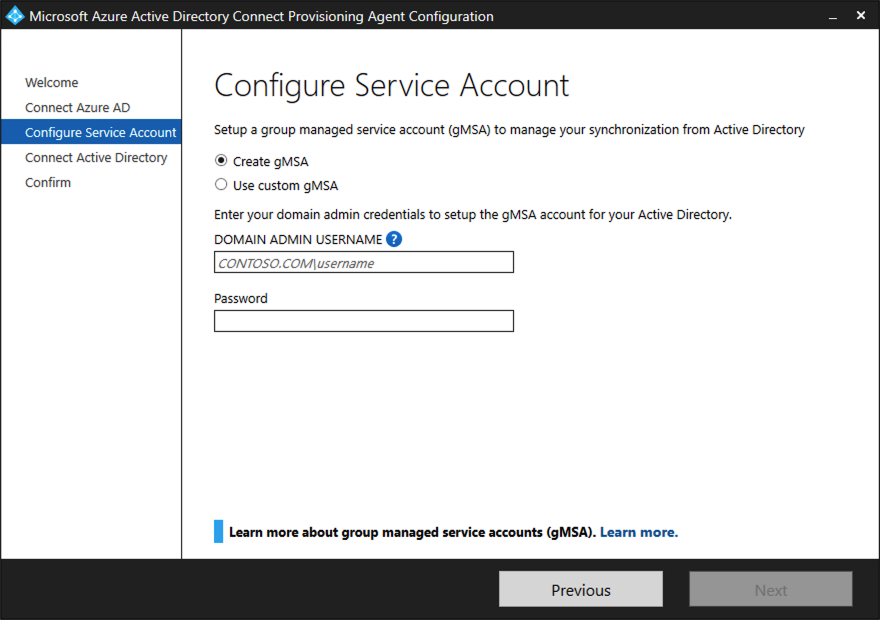

- 在 [設定服務帳戶] 畫面上,選取群組受控服務帳戶 (gMSA)。 此帳戶可用來執行代理程式服務。 如果受管理的服務帳戶已由另一個代理程式在您的網域中完成設定,而且您正在安裝第二個代理程式,請選取 [建立 gMSA],因為系統會偵測到現有的帳戶,並新增新代理程式使用 gMSA 帳戶所需的權限。 系統提示時,請選擇下列其中一項:

- [建立 gMSA],讓代理程式為您建立 provAgentgMSA$ 受控服務帳戶。 系統將在主機伺服器加入的相同 Active Directory 網域中建立群組受控服務帳戶 (例如 CONTOSO\provAgentgMSA$)。 若要使用此選項,請輸入 Active Directory 網域系統管理員認證 (建議使用)。

- 使用自訂 gMSA,並提供您為此工作手動建立的受管理的服務帳戶名稱。

若要繼續,請選取 [下一步]。

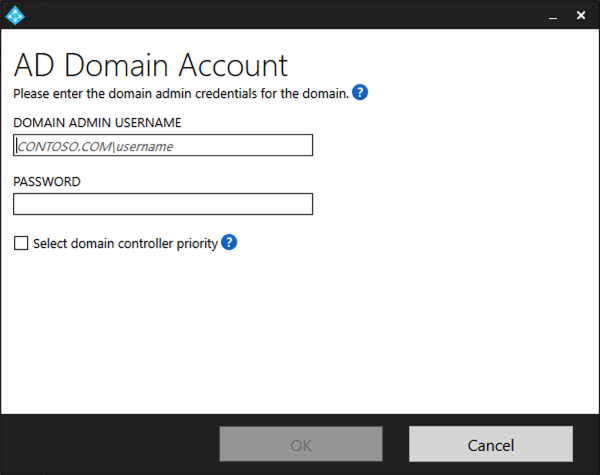

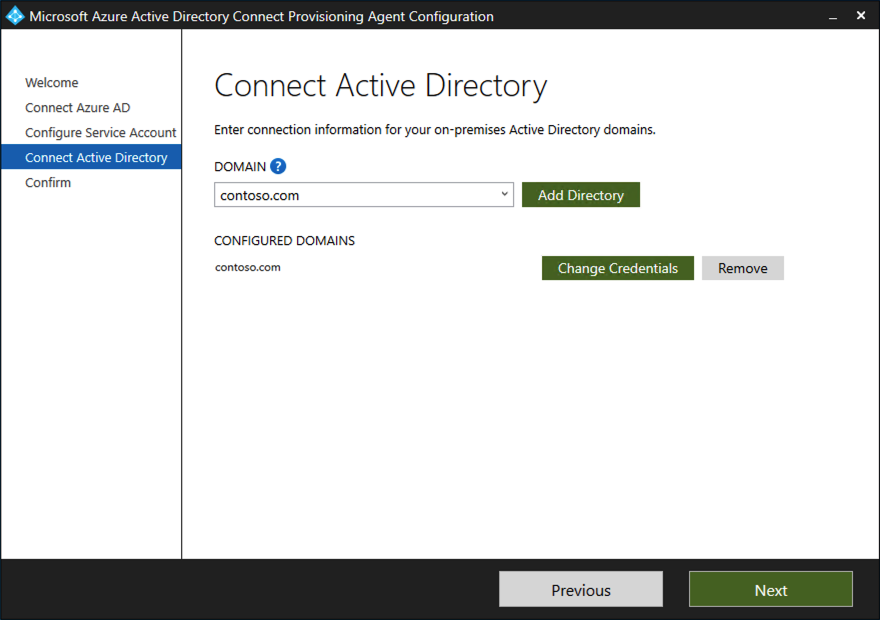

在 [連線 Active Directory] 畫面上,如果您的網域名稱出現在 [設定的網域] 下,請跳至下一個步驟。 否則,請鍵入您的 Active Directory 網域名稱,並選取 [新增目錄]。

使用您的 Active Directory 網域系統管理員帳戶登入。 網域系統管理員帳戶應該不會有過期密碼。 如果密碼在代理程式安裝過程中過期或遭變更,您必須使用新的認證重新設定代理程式。 此作業會新增您的內部部署目錄。 選取 [確定],並選取 [下一步] 繼續。

- 下面螢幕擷取畫面顯示已設定網域 contoso.com 的範例。 選取下一步以繼續。

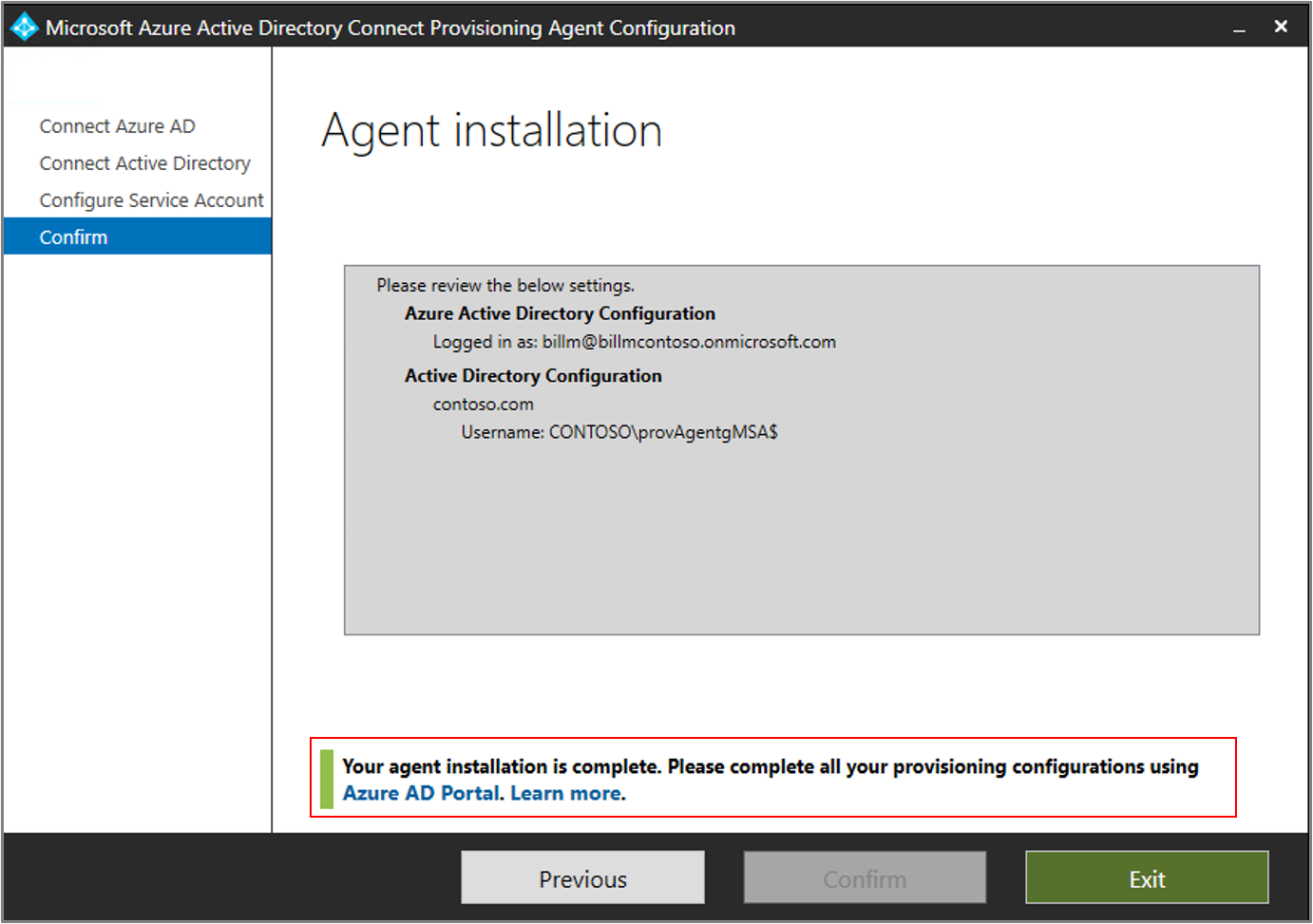

在 [設定完成] 畫面上,選取 [確認]。 此操作會註冊並重新啟動代理程式。

作業完成之後,您應該會收到通知,指出 [已成功驗證您的代理程式設定]。您可以選取 [結束]。

- 如果您仍看到初始啟動顯示畫面,請選取 [關閉]。

驗證代理程式安裝

代理程式驗證可在 Azure 入口網站中以及執行代理程式的本機伺服器上進行。

Azure 入口網站代理程式驗證

若要確認 Microsoft Entra ID 正在註冊此代理程式,請遵循下列步驟:

- 登入 Azure 入口網站。

- 選取 [Microsoft Entra ID]。

- 選取 [Microsoft Entra Connect],然後選取 [雲端同步]。

- 在 [雲端同步] 頁面上,您會看到已安裝的代理程式。 確認代理程式已顯示,且狀態良好。

在本機伺服器上

若要確認代理程式正在執行,請遵循下列步驟:

- 使用管理員帳戶登入伺服器。

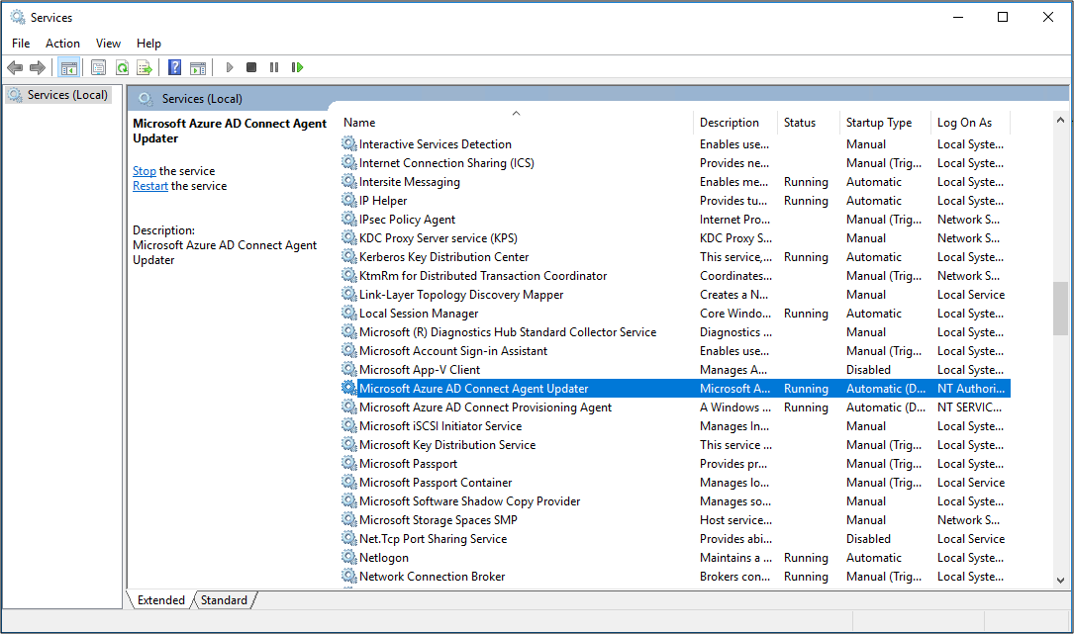

- 瀏覽至 [服務],或前往 [開始/執行/Services.msc],以開啟 [服務]。

- 在 [服務] 底下,確定存在 [Microsoft Entra Connect 代理程式更新程式] 和 [Microsoft Entra Connect 佈建代理程式],且狀態為 [執行中]。

確認佈建代理程式版本

若要驗證執行的代理程式版本,請遵循下列步驟:

- 瀏覽至 'C:\Program Files\Microsoft Azure AD Connect Provisioning Agent'

- 以滑鼠右鍵按一下 [AADConnectProvisioningAgent.exe],然後選取屬性。

- 按一下 [詳細資料] 索引標籤,[產品版本] 旁會顯示版本號碼。

設定 Microsoft Entra 雲端同步

提示

本文中的步驟可能會依據您開始的入口網站而稍有不同。

使用下列步驟來設定佈建:

- 至少以混合式系統管理員的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別] > [混合式管理] > [Microsoft Entra Connect] > [雲端同步]。

- 選取 [新增設定]

- 在 [設定] 畫面上輸入通知電子郵件,將選取器移至 [啟用],並選取 [儲存]。

- 設定狀態此時應顯示為 [狀況良好]。

確認已建立使用者且已進行同步

現在,您將確認內部部署目錄中的使用者已同步,而且現已存在於外部 Microsoft Entra 租用戶中。 此程序可能需要幾小時的時間來完成。 若要確認使用者是否已同步,請執行下列動作。

- 至少以混合式身分識別管理員的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別] > [使用者]。

- 確認您在我們的租用戶中看到新使用者

使用我們其中一個使用者來測試登入

使用我們在新租用戶中建立的使用者來登入。 您必須使用下列格式登入:(user@domain.onmicrosoft.com)。 透過該使用者在內部部署用來登入的密碼登入。

您現在已成功設定混合式身分識別環境,可用來測試及熟悉 Azure 的功能。