如何將活動記錄串流至事件中樞

您的 Microsoft Entra 租用戶每秒會產生大量資料。 租用戶中的登入活動和記錄變更會不斷累加成難以分析的大量資料。 整合安全性資訊與事件管理 (SIEM) 工具可協助您深入了解環境。

本文說明如何將記錄串流至事件中樞,與數個 SIEM 工具之一整合。

必要條件

若要將記錄串流至 SIEM 工具,您必須先建立 Azure 事件中樞。 了解如何建立事件中樞。

當事件中樞含有 Microsoft Entra 活動記錄時,您可以使用 Microsoft Entra 診斷設定來設定 SIEM 工具整合。

將記錄串流至事件中樞 (部分機器翻譯)

提示

本文中的步驟可能會隨著您開始使用的入口網站而稍有不同。

至少以安全性系統管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別]>[監視和健康情況]>[診斷設定]。 您也可以從 [稽核記錄] 或 [登入] 頁面選取 [匯出設定]。

選取 [+ 新增診斷設定] 以建立新的整合,或為現有的整合,選取 [編輯設定]。

輸入 [診斷設定名稱]。 若要編輯現有的整合,則無法變更名稱。

選取您想要串流的記錄類別。

選取 [串流至事件中樞] 核取方塊。

選取您想要路由傳送記錄的 Azure 訂用帳戶、事件中樞命名空間和選用的事件中樞。

訂用帳戶和事件中樞命名空間必須與您要串流記錄的來源 Microsoft Entra 租用戶相關聯。

準備好 Azure 事件中樞之後,請瀏覽至您想要整合活動記錄的 SIEM 工具。 您將完成 SIEM 工具中的程序。

我們目前支援 Splunk、SumoLogic 和 ArcSight。 選取索引標籤以開始使用。 請參閱工具文件。

若要使用這項功能,您需要 Microsoft 雲端服務的 Splunk 附加元件。

整合 Microsoft Entra 記錄與 Splunk

開啟您的 Splunk 執行個體,並選取 [資料摘要]。

![[資料摘要] 按鈕](media/howto-stream-logs-to-event-hub/datasummary.png)

依序選取 [Sourcetypes] 索引標籤和 [mscs:azure:eventhub]

![[資料摘要] 的 [來源類型] 索引標籤](media/howto-stream-logs-to-event-hub/source-eventhub.png)

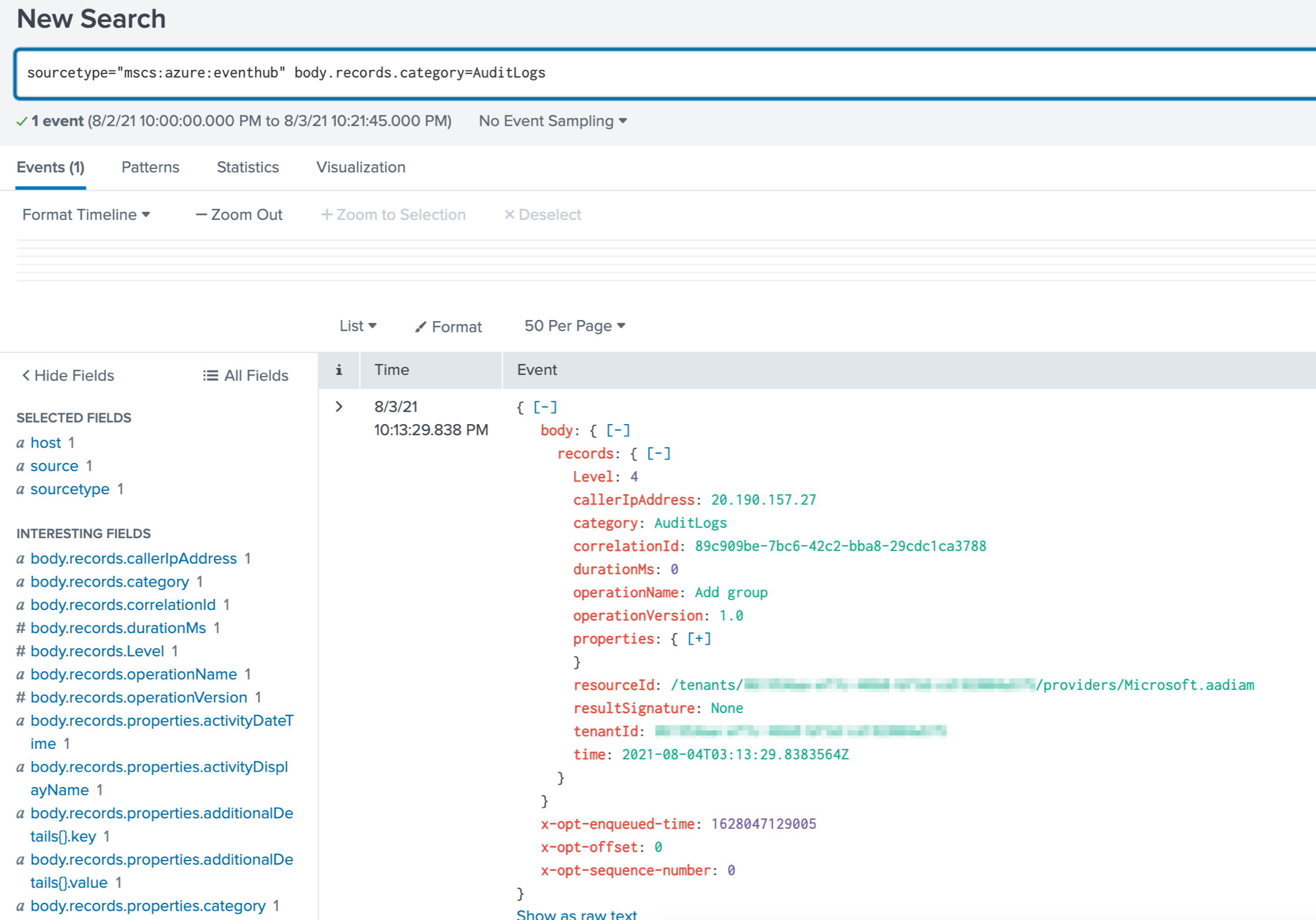

在搜尋添加 body.records.category=AuditLogs。 下圖顯示 Microsoft Entra 活動記錄:

如果您無法在 Splunk 執行個體中安裝附加元件 (例如,如果您使用 Proxy,或在 Splunk Cloud 上執行),您可以將這些事件轉送至 Splunk HTTP 事件收集器。 若要這樣做,請使用此 Azure 函式 \(英文\),事件中樞中的新訊息會觸發此函式。

活動記錄整合選項和考量

如果 Azure 監視器診斷尚未支援您目前的 SIEM,可以使用事件中樞 API 來設定自訂工具。 若要深入了解,請參閱開始從事件中樞接收訊息。

IBM QRadar 是另一個整合 Microsoft Entra 活動記錄的選項。 DSM 與 Azure 事件中樞通訊協定均可在 IBM 支援中下載取得。 如需有關與 Azure 整合的詳細資訊,請移至 IBM QRadar Security Intelligence Platform 7.3.0 網站。

某些登入類別包含大量記錄資料,視租用戶的設定而定。 一般情況下,非互動式使用者登入和服務主體登入可以是大於互動式使用者登入的 5 到 10 倍。

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應