在本文中,您將瞭解如何整合 Gigya 與 Microsoft Entra ID。 在整合 Gigya 與 Microsoft Entra ID 時,您可以:

- 在 Microsoft Entra 識別碼中控制可存取 Gigya 的人員。

- 讓使用者使用其Microsoft Entra 帳戶自動登入 Gigya。

- 在一個中央位置管理您的帳戶。

先決條件

本文中所述的案例假設您已經具備下列必要條件:

- 已啟用 Gigya 單一登入 (SSO) 的訂用帳戶。

案例描述

在本文中,您會在測試環境中設定及測試Microsoft Entra 單一登錄。

- Gigya 支援 由SP 起始的 SSO。

從資源庫新增「Gigya」

若要配置將 Gigya 整合到 Microsoft Entra ID 中,您需要從資源庫將 Gigya 新增至已管理的 SaaS 應用程式清單。

- 以至少雲端應用程式管理員身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>企業應用程式>新增應用程式。

- 在 [ 從資源庫新增 ] 區段的搜尋方塊中輸入 Gigya 。

- 從結果面板中選取 [Gigya ],然後新增應用程式。 將應用程式新增至您的租戶後,請稍候幾秒鐘。

或者,您也可以使用 企業應用程式設定精靈。 在此精靈中,您可以將應用程式新增至租戶,將使用者或群組新增至應用程式,指派角色,以及完成 SSO 設定。 深入瞭解 Microsoft 365 精靈。

設定及測試 Microsoft Entra SSO for Gigya

以名為 B.Simon 的測試用戶,設定及測試 Microsoft Entra SSO 與 Gigya 搭配運作。 若要讓 SSO 能夠運作,您必須建立 Microsoft Entra 使用者與 Gigya 中相關使用者之間的連結關聯性。

若要設定及測試與 Gigya 搭配運作的 Entra SSO Microsoft,請執行下列步驟:

-

設定 Microsoft Entra SSO - 讓使用者能夠使用此功能。

- 建立 Microsoft Entra 測試使用者 - 以使用 B.Simon 測試Microsoft Entra 單一登錄。

- 指派 Microsoft Entra 測試使用者 - 讓 B.Simon 能夠使用 Microsoft Entra 單一登錄。

-

設定 Gigya SSO - 在應用程式端設定單一登入設定。

- 建立 Gigya 測試使用者 - 在 Gigya中創建一個對應的 B.Simon,使其與 Microsoft Entra 中的使用者表示相連結。

- 測試 SSO - 確認組態是否正常運作。

設定 Microsoft Entra SSO

請遵循下列步驟來啟用 Microsoft Entra SSO。

以至少雲端應用程式管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>Enterprise 應用程式>Gigya>單一登入。

在 [ 選取單一登錄方法] 頁面上,選取 [SAML]。

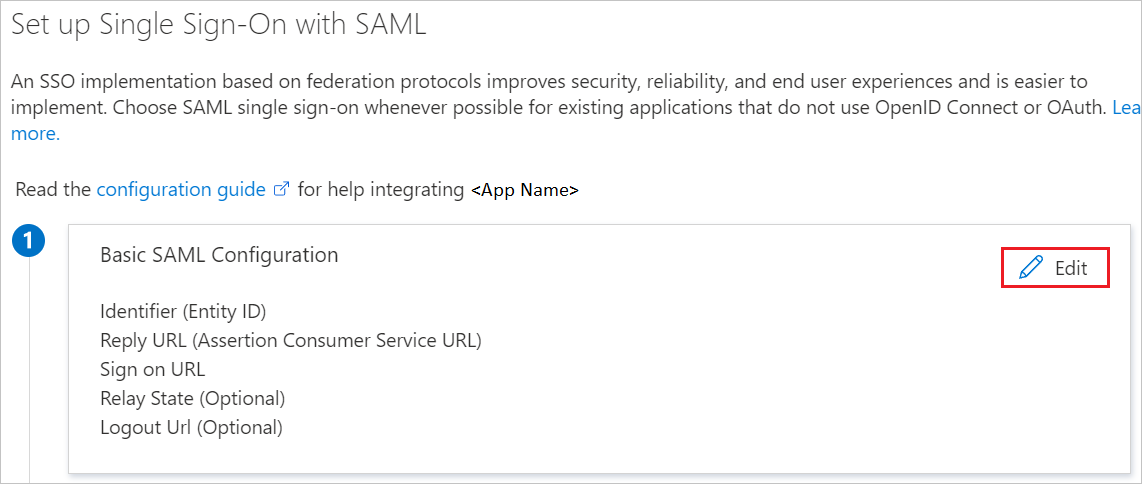

在 [ 使用 SAML 設定單一登錄 ] 頁面上,選取 [基本 SAML 組態 ] 的鉛筆圖示以編輯設定。

在 [基本 SAML 組態] 區段上,執行下列步驟:

一。 在 [ 登入 URL ] 文字框中,使用下列模式輸入 URL:

http://<companyname>.gigya.comb。 在 [識別碼 (實體識別碼)] 文字方塊中,使用下列模式輸入 URL:

https://fidm.gigya.com/saml/v2.0/<companyname>注意

這些數值不是真實的。 使用實際的登入 URL 和標識碼來更新這些值。 請 連絡 Gigya 用戶端支援小組 以取得這些值。 您也可以參考 基本 SAML 組態 一節中顯示的模式。

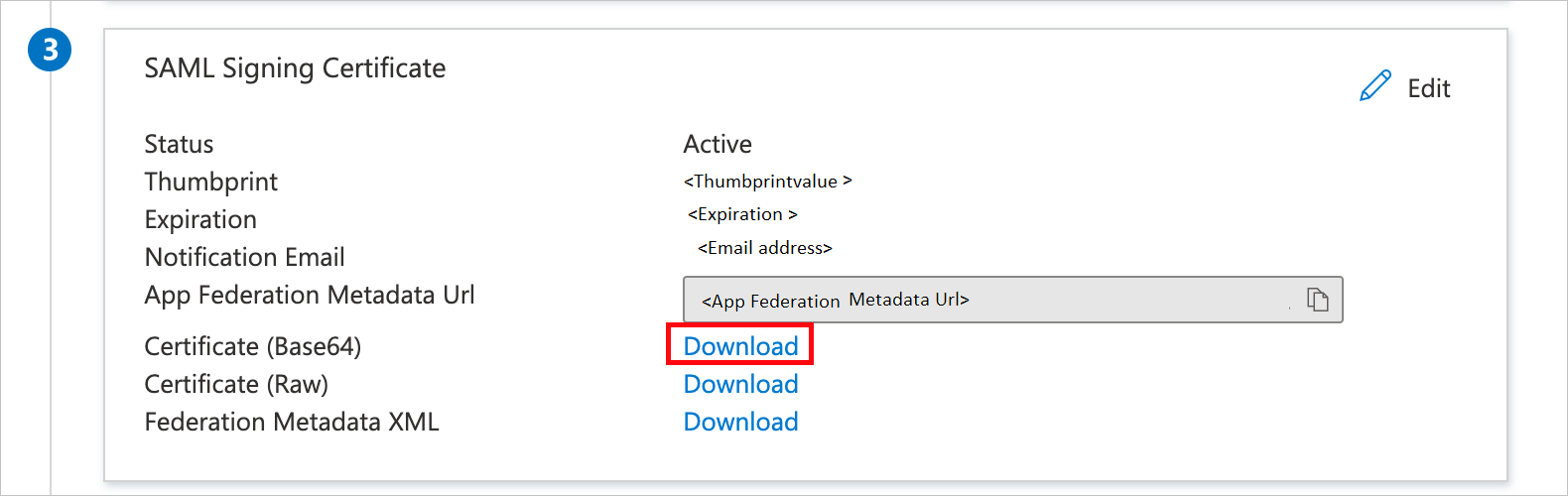

在 [ 使用 SAML 設定單一 Sign-On ] 頁面上的 [SAML 簽署憑證 ] 區段中,選取 [ 下載 ] 以根據您的需求從指定的選項下載 憑證 (Base64), 並將它儲存在您的計算機上。

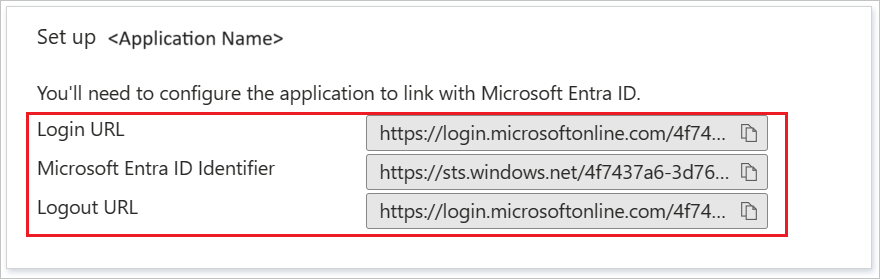

在 [ 設定 Gigya ] 區段上,根據您的需求複製適當的 URL。

建立並指派Microsoft Entra 測試使用者

遵循 建立和指派用戶帳戶 快速入門中的指導方針,以建立名為 B.Simon 的測試用戶帳戶。

設定 Gigya SSO

在不同的網頁瀏覽器視窗中,以系統管理員身分登入您的 Gigya 公司網站。

移至 [ 設定>SAML 登入],然後選取 [ 新增 ] 按鈕。

在 [ SAML 登入 ] 區段中,執行下列步驟:

一。 在 [名稱] 文字方塊中,輸入您的組態名稱。

b。 在 [ 簽發者 ] 文本框中,貼上 Microsoft Entra Identifier.的值。

丙. 在 [單一 Sign-On 服務 URL ] 文本框中,貼上 [登入 URL] 的值。

d。 在名稱 ID 格式文本框中,貼上名稱標識符格式的值。

e。 在從 Azure 入口網站下載的記事本中開啟您的 base-64 編碼憑證,將它的內容複製到剪貼簿,然後將它貼到 [X.509 憑證 ] 文本框中。

f。 選取 [儲存設定]。

建立 Gigya 測試使用者

為了讓 Microsoft Entra 用戶能夠登入 Gigya,必須將他們配置到 Gigya。 在 Gigya 的情況下,配置是手動的。

若要布建用戶帳戶,請執行下列步驟:

以系統管理員身分登入您的 Gigya 公司網站。

移至 [ 管理>使用者],然後選取 [ 邀請使用者]。

在 [邀請使用者] 對話框中,執行下列步驟:

一。 在 [ 電子郵件 ] 文本框中,輸入您要布建之有效Microsoft Entra 帳戶的電子郵件別名。

b。 選取 [邀請使用者]。

注意

Microsoft Entra 帳戶持有者會收到一封電子郵件,內含帳戶啟用前需要確認的連結。

測試 SSO

在本節中,您會使用下列選項來測試Microsoft Entra 單一登錄設定。

選取 [測試此應用程式],此選項會重新導向至您可以在其中起始登入流程的 Gigya 登入 URL。

直接移至 Gigya 登入 URL,然後從該處起始登入流程。

您可以使用Microsoft我的應用程式。 當您在 [我的應用程式] 中選取 [Gigya] 圖格時,此選項會重新導向至 Gigya 登入 URL。 如需 My Apps 的詳細資訊,請參閱 我的應用程式簡介。

相關內容

設定 Gigya 後,您可以強制執行會話控件,以即時防止組織的敏感數據遭到外泄和滲透。 會話控制自條件式存取延伸。 瞭解如何使用適用於 Cloud Apps 的 Microsoft Defender 強制執行會話控制。