在 Exchange Server 中設定 Windows 擴充保護

概觀

Windows 擴充保護 可增強 Windows Server 中現有的驗證,並減輕驗證轉送或攔截式 (MitM) 攻擊。 透過主要用於 TLS 連線的 指定通道系結資訊實作的安全性資訊 Channel Binding Token (CBT) ,即可完成此風險降低。

安裝 Exchange Server 2019 CU14 (或更新版本) 時,預設會啟用擴充保護。 如需詳細資訊,請參閱 發行:2024 年 Exchange Server 的 H1 累積更新。

例如,在舊版 Exchange Server (Exchange Server 2016) ,您可以透過部分或所有 Exchange 伺服器上 ExchangeExtendedProtectionManagement.ps1 腳本的協助來啟用擴充保護。

本檔中使用的術語

虛擬目錄或 vDir

Exchange Server 會使用 它來允許存取 Web 應用程式,例如 Exchange ActiveSync、 Outlook on the Web和 AutoDiscover 服務。 系統管理員可以設定數個虛擬目錄設定,包括驗證、安全性和報告設定。 擴充保護是這類驗證設定之一。

擴充保護設定

控制 檢查 Channel Binding Tokens 或 CBT的行為。 下表列出此設定的可能值:

| 值 | 描述 |

|---|---|

| 無 | 指定 IIS 不會執行 CBT 檢查。 |

| 允許 | 指定已啟用 CBT 檢查,但並非必要。 此設定允許與支援擴充保護的用戶端進行安全通訊,且仍然支持無法使用擴充保護的用戶端。 |

| 需要 | 此值指定需要 CBT 檢查。 此設定會封鎖不支援擴充保護的用戶端。 |

SSL 旗標

需要設定 SSL 設定,以確保用戶端以特定方式使用用戶端憑證連線到 IIS 虛擬目錄。 若要開啟擴充保護,所需的 SSL 旗標為 SSL 和 SSL128。

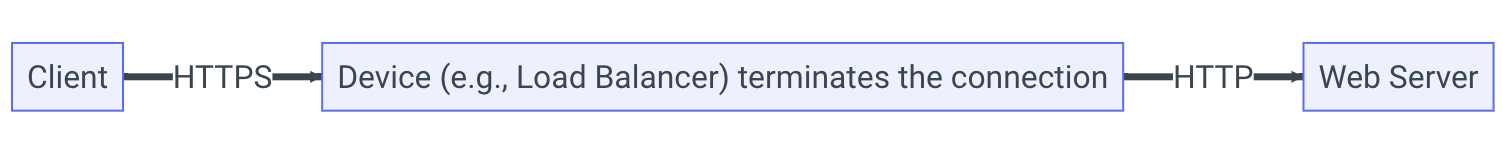

SSL 卸除

終止用戶端與 Exchange Server 之間的裝置連線,然後使用無加密連線來連線到 Exchange Server。

SSL 橋接

描述位於網路邊緣的裝置解密 SSL 流量,然後在將它傳送到 Web 伺服器之前重新加密的程式。

新式混合式或混合式代理程式

這是設定 Exchange 混合式的方法名稱,可移除傳統混合式 (的一些設定需求,例如,透過防火牆) 的輸入網路連線,以啟用 Exchange 混合式功能。 您可以 在這裡深入瞭解這項功能。

公用資料夾

專為共用存取而設計,有助於讓深度階層中的內容更容易流覽。 您可以 在這裡深入瞭解公用資料夾。

在 Exchange Server 上啟用擴充保護的必要條件

提示

建議您執行 Exchange Server 健全狀況檢查程式 腳本,以檢查是否在應啟用擴充保護的 Exchange 伺服器上符合所有必要條件。

支援擴充保護的 Exchange 伺服器版本

從 2022 年 8 月 Exchange Server 安全性更新 (SU) 版本開始,Exchange Server 2013、2016 和 2019 支援擴充保護。

如果您的組織已安裝 Exchange Server 2016 或 Exchange Server 2019,則 必須 執行 2021 年 9 月的 Exchange 累積更新 或 2022 H1 累積更新。 您 必須 至少安裝 2022 年 8 月或更新版本的安全性更新,才能繼續設定擴充保護。

如果您的組織已安裝 Exchange Server 2013,Exchange Server 必須位於 CU23 上,且已安裝 2022 年 8 月或更新版本的安全性更新。

警告

Exchange Server 2013 已於 2023 年 4 月 11 日終止支援 。

Outlook Anywhere 設定需求

默認會啟用的 Outlook Anywhere SSL 卸除,而且 必須在 啟用擴充保護之前停用。 遵循範 例 3 中所述的步驟。

重要事項

Exchange Server 2019 CU14 (或更新版本) 安裝程式會針對 自動停用 SSL 卸除 Outlook Anywhere 。 這是預設啟用的擴充保護程式的一部分。

NTLM 版本需求

NTLMv1 是弱式,且不會針對攔截式 (MitM) 攻擊提供保護。 應 將其視為易受攻擊 且不再使用。

NTLMv1 無法與擴充保護一起使用。 如果您強制用戶端使用 而不是 NTLMv2 使用 NTLMv1 ,而且您已在 Exchange 伺服器上啟用擴充保護,此設定會導致客戶端出現密碼提示,而無法成功向 Exchange 伺服器進行驗證。

注意事項

若要提高安全性,我們建議您檢閱並設定此設定,無論您是否遇到問題。

如果您在啟用擴充保護後遇到用戶端上的密碼提示,您應該在用戶端和 Exchange Server 端檢查下列登錄機碼和值:

登錄機碼: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

登入值: LmCompatibilityLevel

建議您將它設定為的 5值,也就是 Send NTLMv2 response only. Refuse LM & NTLM。 它必須至少設定為的 3 值,也就是 Send NTLMv2 response only。

如果您刪除值,作業系統會強制執行系統預設值。 在 Windows Server 2008 R2 和更新版本上,我們將它視為設定為 3。

如果您想要集中管理設定,可以使用組策略:

原則位置: Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

詳細資訊: 網路安全性:LAN Manager 驗證層級

TLS 需求

啟用擴充保護之前,您必須確定所有 Exchange 伺服器的所有 TLS 設定都一致。 例如,如果其中一部伺服器使用 TLS 1.2,您必須確定組織中的所有伺服器都是使用 TLS 1.2來設定。 跨伺服器使用 TLS 版本的任何變化都可能導致用戶端或伺服器對伺服器連線失敗。

除了這項需求之外,登錄值的 SchUseStrongCrypto 值必須設定為組織內所有 Exchange 伺服器的 值 1 。

如果此值未明確設定為 1,則此密鑰的預設值可以解譯為 0 或 1 ,視 Exchange Server 二進位檔所使用的 .NET 版本而定,而且您可能會在伺服器對伺服器通訊中遇到連線問題。 這會發生,特別是當不同的 Exchange Server (版本,例如 Exchange Server 2016 和 Exchange Server 2019) 正在使用中時。

這同樣適用於 SystemDefaultTlsVersions 登錄值,也必須明確地設定為的 1值。

如果這些登錄值未如預期般設定,此設定錯誤可能會導致伺服器對伺服器或客戶端與伺服器通訊的 TLS 不符,因此可能導致連線問題。

請參閱此 Exchange Server TLS 設定最佳做法指南 ,以在 Exchange 伺服器上設定必要的 TLS 設定。

第三方軟體相容性

啟用擴充保護之前,請務必先對 Exchange Server 環境中的所有第三方產品進行測試,以確保其正常運作。 如果您不確定是否支援擴充保護,您應該連絡廠商以進行確認。

例如,我們已看到透過本機 Proxy 伺服器傳送連線以保護用戶端電腦的防病毒軟體解決方案。 這類案例會防止與 Exchange 伺服器的通訊,而且必須停用,因為它被視為中間人 (MitM) 連線,而擴充保護將會封鎖此連線。

啟用擴充保護時可能會影響客戶端連線的案例

SSL 卸除案例

在使用 SSL 卸除的環境中 不支援 擴充保護。 SSL 卸除期間的 SSL 終止會導致擴充保護失敗。 若要在 Exchange 環境中啟用擴充保護,您不得搭配負載平衡器 使用 SSL 卸除 。

SSL 橋接案例

在某些情況下使用 SSL 橋接的環境 支援 擴充保護。 若要使用 SSL 橋接在 Exchange 環境中啟用擴充保護, 您必須在 Exchange 和負載平衡器上使用相同的 SSL 憑證。 使用不同的憑證會導致延伸保護通道系結令牌檢查失敗,因此會防止用戶端連線到 Exchange 伺服器。

擴充保護和公用資料夾案例

下一節涵蓋公用資料夾案例,這可能會在啟用擴充保護時導致失敗。

在共存環境中具有公用資料夾的 Exchange Server 2013 伺服器上無法啟用擴充保護

若要在 Exchange Server 2013 上啟用擴充保護,請確定您沒有任何裝載於 Exchange Server 2013 的公用資料夾。 如果您的 Exchange Server 2013 與 Exchange Server 2016 或 Exchange Server 2019 共存, 則必須 先將公用資料夾移轉至 Exchange Server 2016 或 Exchange Server 2019, 才能 啟用擴充保護。 啟用擴充保護且 Exchange Server 2013 上有公用資料夾之後,使用者就不會再看到它們了!

警告

Exchange Server 2013 已於 2023 年 4 月 11 日終止支援 。

無法在裝載公用資料夾階層的 Exchange Server 2016 CU22 或 Exchange Server 2019 CU11 或更舊版本上啟用擴充保護

如果您的環境包含 Exchange Server 2016 CU22 或 Exchange Server 2019 CU11 或更舊版本,且正在使用公用資料夾, 則必須先確認裝載公用資料夾階層的伺服器版本 ,才能啟用擴充保護!

請確定裝載公用資料夾階層的伺服器已升級至已安裝 最新安全性更新 的 Exchange Server 2016 CU23 或 Exchange Server 2019 CU12 (或更新版本) 。 如果您無法將 Exchange 伺服器升級至支援的版本,請將公用資料夾階層移至執行必要版本的 Exchange Server。

下表可用來釐清:

| Exchange 版本 | 已安裝 CU | 已安裝 SU | 主控 PF 信箱 | 是否支援 EP? |

|---|---|---|---|---|

| Exchange 2013 | CU23 | 2022 年 8 月 (或更新版本) | 否 | 是 |

| Exchange 2016 | CU22 | 2022 年 8 月 (或更新版本) | 沒有階層信箱 | 是 |

| Exchange 2016 | CU23 (2022 H1) 或更新版本 | 2022 年 8 月 (或更新版本) | 任何 | 是 |

| Exchange 2019 | CU11 | 2022 年 8 月 (或更新版本) | 沒有階層信箱 | 是 |

| Exchange 2019 | CU12 (2022 H1) 或更新版本 | 2022 年 8 月 (或更新版本) | 任何 | 是 |

| 任何其他版本 | 任何其他 CU | 任何其他 SU | 任何 | 否 |

擴充保護和新式混合式設定

下一節涵蓋 Exchange Server 新式混合式案例,這可能會在啟用擴充保護時導致失敗。

無法在使用混合式代理程式發佈的 Exchange Server 上完整設定擴充保護

在新式混合式組態中,Exchange 伺服器會透過混合式代理程序發佈,以 Proxy Exchange Online 對 Exchange 伺服器的呼叫。

在透過混合式代理程式發佈的 Exchange Server 上啟用擴充保護,如果未正確完成,可能會導致混合式功能中斷,例如信箱移動和空閒/忙碌呼叫。 因此,請務必識別所有 Exchange 伺服器,這些伺服器是由混合式代理程式的協助所發佈,而不是在它們的 Front-End EWS 虛擬目錄上啟用擴充保護。

識別使用混合式代理程式發佈的 Exchange 伺服器

如果您沒有透過混合式代理程式發佈的伺服器清單,您可以使用下列步驟來識別它們。 如果您執行的是傳統 Exchange Server 混合式部署,則不需要這些步驟。

- 登入已安裝混合式代理程式的計算機,然後開啟混合式代理程式的 PowerShell模組 。 執行

Get-HybridApplication以識別TargetUri混合式代理程式所使用的 。 - 參數

TargetUri會提供 Exchange 伺服器的 Fqdn,該伺服器已設定為供混合式代理程式使用。- 使用 Fqdn 推斷 Exchange 伺服器身分識別,並記下 Exchange 伺服器名稱。

- 如果您在 中使用Load Balancer URL

TargetUri,則必須識別已安裝角色且可在Load Balancer URL 後方觸達的所有 Exchange 伺服器Client Access。

重要事項

在透過混合式代理程式發佈的 Exchange Server 上,不可在 Front-End EWS 虛擬目錄上啟用擴充保護。

建議您採取下列步驟來保護透過混合式代理程式發佈的 Exchange 伺服器:

注意事項

在下列案例中,混合式代理程式會安裝在未執行 Exchange Server 的伺服器上。 此外,此伺服器位於與生產 Exchange 伺服器不同的網路區段中。

- 針對透過混合式代理程式發佈的 Exchange 伺服器,輸入連線應受防火牆限制,只允許來自已安裝混合式代理程式之電腦的連線。 這不會影響從 Exchange 伺服器到 Exchange Online 的輸出通訊。

- Exchange 伺服器上不應該裝載信箱,而 Exchange 伺服器是透過混合式代理程式發佈的。 現有的信箱應該移轉至其他信箱伺服器。

啟用擴充保護

在 Exchange Server 2019 CU14 (或更新版本) 設定期間,會自動啟用擴充保護。 在支援擴充保護的舊版 Exchange Server 上,可以透過 Microsoft 所提供的腳本啟用, (建議) 或透過 IIS 管理員手動啟用。

若要正確設定擴充保護,組織中所有 Exchange 伺服器上的每個虛擬目錄 (不包括 Edge Transport Server) 必須設定為 指定的 Extended Protection 值和 sslFlags。

下表摘要說明所支援 Exchange Server 版本上每個虛擬目錄所需的設定。

| IIS 網站 | 虛擬目錄 | 建議值 | 建議的sslFlags |

|---|---|---|---|

Default Website |

API |

Required |

Ssl,Ssl128 |

Default Website |

AutoDiscover |

Off |

Ssl,Ssl128 |

Default Website |

ECP |

Required |

Ssl,Ssl128 |

Default Website |

EWS |

Accept (UI) / Allow (文稿) |

Ssl,Ssl128 |

Default Website |

MAPI |

Required |

Ssl,Ssl128 |

Default Website |

Microsoft-Server-ActiveSync |

Accept (UI) / Allow (文稿) |

Ssl,Ssl128 |

Default Website |

Microsoft-Server-ActiveSync/Proxy |

Accept (UI) / Allow (文稿) |

Ssl,Ssl128 |

Default Website |

OAB |

Accept (UI) / Allow (文稿) |

Ssl,Ssl128 |

Default Website |

OWA |

Required |

Ssl,Ssl128 |

Default Website |

PowerShell |

Off |

SslNegotiateCert |

Default Website |

RPC |

Required |

Ssl,Ssl128 |

Exchange Backend |

API |

Required |

Ssl,Ssl128 |

Exchange Backend |

AutoDiscover |

Off |

Ssl,Ssl128 |

Exchange Backend |

ECP |

Required |

Ssl,Ssl128 |

Exchange Backend |

EWS |

Required |

Ssl,Ssl128 |

Exchange Backend |

Microsoft-Server-ActiveSync |

Required |

Ssl,Ssl128 |

Exchange Backend |

Microsoft-Server-ActiveSync/Proxy |

Required |

Ssl,Ssl128 |

Exchange Backend |

OAB |

Required |

Ssl,Ssl128 |

Exchange Backend |

OWA |

Required |

Ssl,Ssl128 |

Exchange Backend |

PowerShell |

Required |

Ssl,SslNegotiateCert,Ssl128 |

Exchange Backend |

RPC |

Required |

Ssl,Ssl128 |

Exchange Backend |

PushNotifications |

Required |

Ssl,Ssl128 |

Exchange Backend |

RPCWithCert |

Required |

Ssl,Ssl128 |

Exchange Backend |

MAPI/emsmdb |

Required |

Ssl,Ssl128 |

Exchange Backend |

MAPI/nspi |

Required |

Ssl,Ssl128 |

注意事項

在初始版本之後,我們已將 Default Website/OAB 更新為 Accept/Allow ,而不是 Required 和 Default Website/PowerShell ,而Required非 Off 。 Default Website/OAB變更為 的原因是 Mac 版 Outlook 用戶端無法再使用 Required 設定下載 OAB。 的變更 Default Website/PowerShell 是因為 Exchange Server 預設組態不允許使用 NTLM 驗證連線到 PowerShell Front-End 虛擬目錄,因此不適用擴充保護。

除非 Microsoft 客戶服務和支援 (CSS) 明確建議,否則不支援對虛擬目錄進行修改 Default Website/PowerShell 。

使用 Exchange Server 2019 CU14 (或更新版本) 安裝程式來啟用擴充保護

透過 Exchange Server 2019 CU14 和更新版本,Exchange Server 2019 累積更新 (CU) 安裝程式會自動在執行安裝程式的信箱伺服器上啟用擴充保護。 這會發生在任何新的安裝,或將現有的 Exchange Server 安裝升級至最新版本時。

有兩個新的參數可以在自動安裝模式中使用,以控制預設啟用的擴充保護行為。

參數可用來略過自動啟用擴充保護 () /DoNotEnableEP ,或在 Front-End EWS 虛擬目錄上未啟用擴充保護 () /DoNotEnableEP_FEEWS 。

警告

停用擴充保護可讓您的伺服器容易遭受已知的 Exchange Server 弱點,並降低對未知威脅的保護。 建議您將此功能保持啟用狀態。

擴充保護 CU 安裝程式設定案例

在本節中,我們會提供最常見的案例,以透過 Exchange Server 2019 CU14 (或更新版本的) CU) 安裝程式 (累積更新,在 Exchange Server 上設定擴充保護。

請確定 Exchange Server 已正確設定,並符合 在 Exchange Server 上啟用擴充保護 的必要條件一節中所述的需求。

案例 1:在 Exchange Server 2019 上啟用擴充保護

以出席或自動模式執行 Exchange Server 2019 CU14 (或更新版本) 設定。 安裝程式會在執行擴充保護的伺服器安裝過程中設定擴充保護。

案例 2:在透過混合式代理程式發佈的 Exchange Server 2019 上啟用擴充保護

依照識別 使用混合式代理程式發佈的 Exchange 伺服器 一節中所述的步驟,識別透過混合式代理程式發佈的 Exchange Server。

使用 /DoNotEnableEP_FEEWS 參數,以自動模式執行 Exchange Server 2019 CU14 (或更新版本) 設定。 它會略過在 Front-End EWS 虛擬目錄上啟用擴充保護:

<Virtual DVD drive letter>:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /Mode:Upgrade /DoNotEnableEP_FEEWS

案例 3:在設定) 略過 Exchange Server 2019 CU14 (或更新版本的擴充保護

使用 /DoNotEnableEP 參數,以自動模式執行 Exchange Server 2019 CU14 (或更新版本) 設定。 它會略過啟用擴充保護:

<Virtual DVD drive letter>:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /Mode:Upgrade /DoNotEnableEP

警告

未啟用擴充保護會讓您的伺服器容易遭受已知的 Exchange 弱點,並降低對未知威脅的保護。 建議您開啟此功能。

使用 PowerShell 腳本啟用擴充保護

您可以使用 ExchangeExtendedProtectionManagement.ps1 腳本,一次在部分或所有 Exchange 伺服器上啟用擴充保護。

重要事項

在 Exchange Server 環境中啟用擴充保護牽涉到在所有 Exchange 伺服器上進行許多變更。 建議您使用 Microsoft 提供的腳本,而不是透過 IIS 管理員手動進行這些變更。

請務必先下載最新版本的腳本,再執行以設定擴充保護。

您可以在環境中已安裝 Exchange 管理命令介面 (EMS) 的任何特定 Exchange Server 上執行腳本。

使用 PowerShell 腳本設定擴充保護的許可權

執行文本的用戶必須是角色群組的成員 Organization Management 。 腳本必須從提升許可權的 Exchange 管理命令介面執行, (EMS) 。

擴充保護腳本組態案例

在本節中,我們提供最常見的案例,可透過 ExchangeExtendedProtectionManagement.ps1 PowerShell 腳本的協助,在 Exchange Server 上設定擴充保護。

如需更多範例和腳本參數的描述,請參閱 腳本檔 。

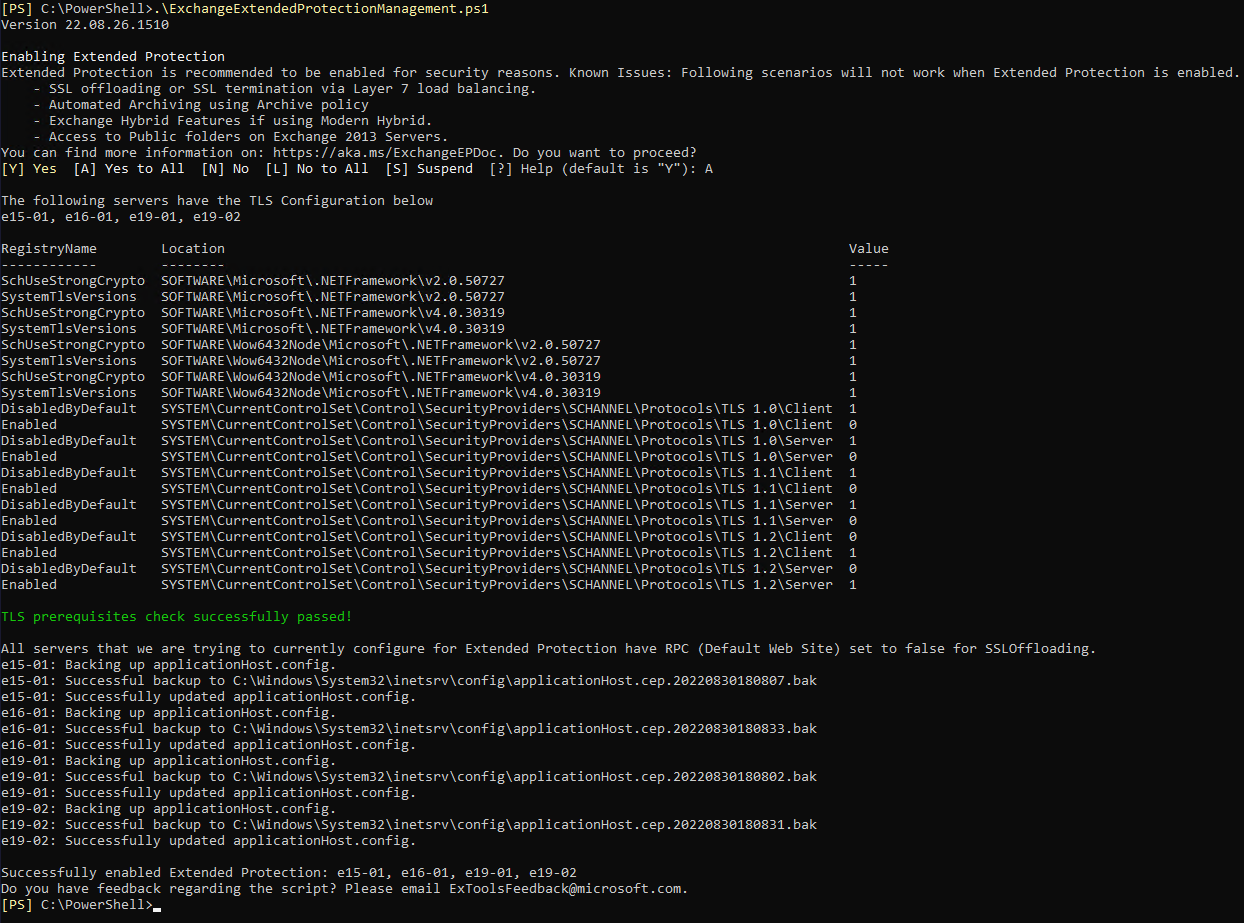

案例 1:在所有 Exchange Server 上啟用擴充保護

執行腳本,如下所示,在組織內的所有 Exchange 伺服器上啟用擴充保護:

.\ExchangeExtendedProtectionManagement.ps1

腳本會執行數個檢查,以確保所有 Exchange 伺服器都處於啟用擴充保護所需的最低 CU 和 SU 版本。 它也會檢查所有 Exchange 伺服器是否都使用相同的 TLS 組態。

通過必要條件檢查之後,腳本會啟用擴充保護,並在範圍內所有 Exchange 伺服器的所有虛擬目錄上新增必要的 SSL 旗標。 它會停止,以防 Exchange 伺服器未完整填入需求 (例如,如果偵測到不一致的 TLS 設定) 。

案例 2:在執行新式混合式設定時設定擴充保護

如果您有新式混合式設定,您必須略過在 Exchange Server 上使用新式混合式代理程式發佈的 Front-End EWS 虛擬目錄上啟用擴充保護。

您可以使用 ExcludeVirtualDirectories 參數來完成此設定:

.\ExchangeExtendedProtectionManagement.ps1 -ExchangeServerNames MHServer1, MHServer2 -ExcludeVirtualDirectories "EWSFrontEnd"

使用 IIS 管理員啟用擴充保護

如果您想要在不使用腳本的情況下手動在環境中啟用擴充保護,您可以使用下列步驟。

注意事項

手動啟用擴充保護時,請確定 Exchange 伺服器上的所有虛擬目錄都已根據 上表所述設定「擴充保護」。

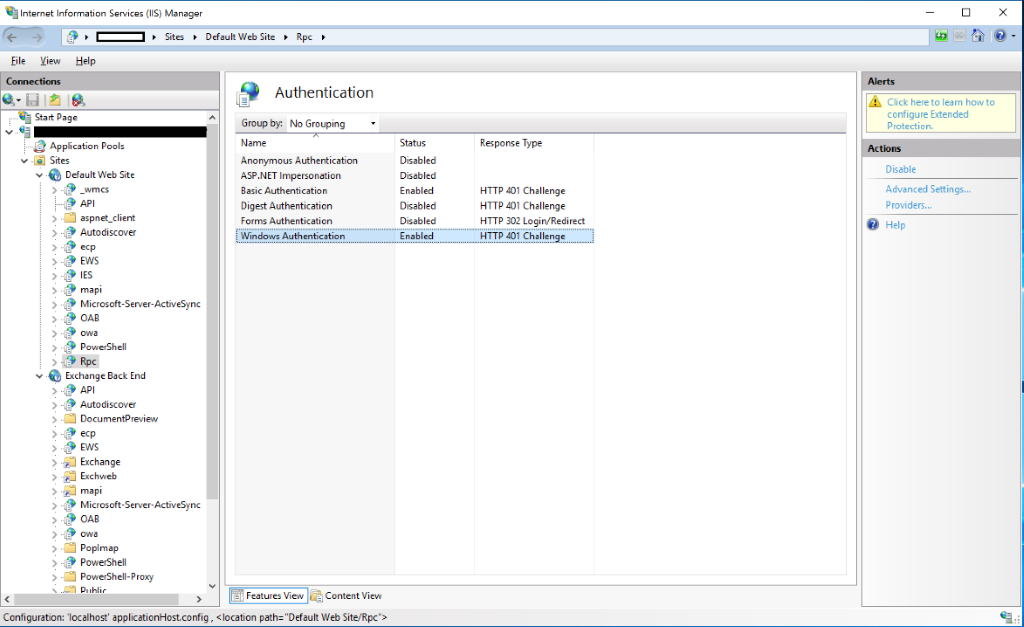

在虛擬目錄上將 [擴充保護] 設定為 [必要] 或 [接受]

- 在

IIS Manager (INetMgr.exe)您要設定擴充保護的 Exchange 伺服器上啟動 - 移至

Sites,然後選取 或Default Web SiteExchange Back End - 選取您要設定的虛擬目錄

- 選擇

Authentication - 如果

Windows Authentication已啟用,請選取Windows Authentication - 選

Advanced Settings取右側 () ,然後在開啟視窗中,從 [擴充保護] 下拉式清單中選取適當的值

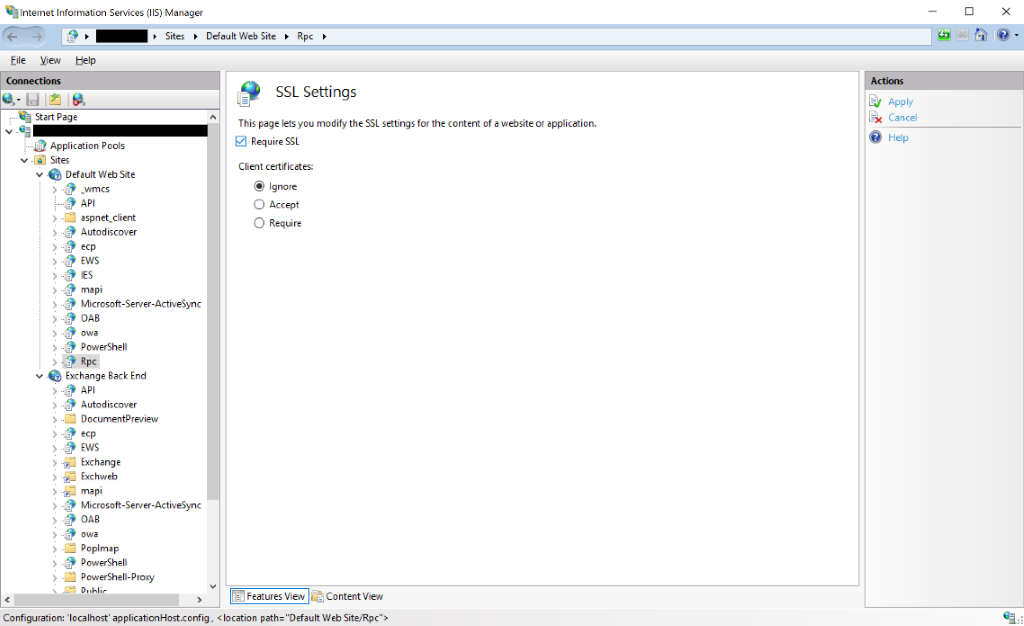

設定虛擬目錄的必要 SSL 設定

- 按兩下虛擬目錄以開啟首頁

- 選擇

SSL Settings Require SSL檢查設定以確定Require SSL已針對虛擬目錄啟用- 按兩下

Apply以確認新的設定

停用擴充保護

您可以使用 ExchangeExtendedProtectionManagement.ps1 PowerShell 腳本來停用擴充保護。

警告

停用擴充保護可讓您的伺服器容易遭受已知的 Exchange 弱點,並降低對未知威脅的保護。 建議您將此功能保持啟用狀態。

下列命令會將所有目前設定位置 None的 值設定為 ,以停用所有連線 Exchange Server 的擴充保護設定:

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection

您也可以指定應停用擴充保護的伺服器子集:

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection -ExchangeServerNames ExchServer1, ExchServer2

疑難排解

本節包含擴充保護所存在的已知問題,並列出已知失敗案例的一些疑難解答秘訣。

擴充保護的已知問題

所有先前回報的 Exchange Server 擴充保護問題都已修正。 強烈建議您為您在組織中執行的 Exchange 版本安裝 最新的 Exchange Server 更新 ,以受益於最新的修正和改善。

問題:當您在 Exchange Server 2019 CU14 自動模式設定中執行 /PrepareSchema、/PrepareDomain 或 /PrepareAllDomains 時,會顯示已啟用擴充保護

這是 Exchange Server 2019 CU14 的已知問題,可放心忽略。 執行 時 /PrepareSchema不會啟用擴充保護, /PrepareDomain 或 /PrepareAllDomains 是準備環境,如 準備 Active Directory 和 Exchange Server 網域 檔中所述。

問題:使用 Outlook 用戶端變更公用資料夾的許可權失敗,並出現下列錯誤:「無法變更修改的許可權」

如果您嘗試變更許可權的公用資料夾裝載於次要公用資料夾信箱上,而主要公用資料夾信箱位於不同的伺服器上,就會發生此問題。

最新的 Exchange Server 更新已修正此問題。 請依照 此 KB 中所述的指示來啟用修正程式。

擴充保護設定文本執行期間的警告和錯誤

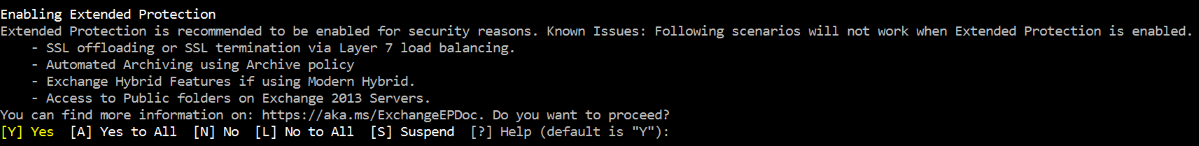

文稿會顯示已知問題的警告,並要求確認:

為了防止系統管理員遇到因啟用擴充保護而中斷現有 Exchange Server 函式的情況,腳本會提供已知問題的案例清單。 啟用擴充保護之前,請仔細閱讀並評估這份清單。 您可以按

Y,繼續開啟擴充保護。文稿未啟用擴充保護,因為必要條件檢查失敗:

沒有 Exchange 伺服器執行支援擴充保護的組建:

如果組織中沒有任何 Exchange 伺服器正在執行支援擴充保護的組建,則腳本不會在不支援的伺服器上啟用擴充保護,以確保伺服器對伺服器通訊不會失敗。

若要解決此情況,請將所有 Exchange 伺服器更新為最新的 CU 和 SU,然後再次執行腳本以啟用擴充保護。

偵測到 TLS 不符:

範圍中的所有 Exchange 伺服器都 需要有效且一致的 TLS 設定。 如果範圍內所有伺服器上的 TLS 設定都不相同,啟用擴充保護會中斷用戶端對信箱伺服器的連線。

如需詳細資訊,請參閱 Exchange Server TLS 設定最佳做法 。

某些 Exchange 伺服器無法使用/無法連線:

腳本會對範圍內的所有 Exchange 伺服器執行多個測試。 如果無法連線到其中一或多部伺服器,腳本會將其排除,因為其無法在這些計算機上執行必要的設定動作。

如果伺服器脫機,您應該在擴充保護重新上線后立即設定擴充保護。 如果伺服器因其他原因而無法連線,您應該在伺服器本身執行腳本以啟用擴充保護。

用戶無法透過一或多個用戶端存取其信箱

啟用擴充保護之後,某些或所有用戶端可能會開始對使用者提供驗證錯誤的原因有很多。

用戶無法使用 Windows 版 Outlook、Mac 版 Outlook、Outlook Mobile 或原生 iOS 電子郵件用戶端,永久或偶爾存取其信箱:

使用者可以使用 Windows 版 Outlook 和 OWA 來存取其電子郵件,但無法透過非 Windows 用戶端存取電子郵件,例如 Mac 版 Outlook、Outlook Mobile 或 iOS 原生電子郵件用戶端。 如果 EWS 和/或 Exchange ActiveSync 的 [擴充保護] 設定在一或所有 Front-End 伺服器上設定

Required為 ,就會發生這種情況:若要解決此問題,請

ExchangeExtendedProtectionManagement.ps1使用ExchangeServerNames參數執行腳本,並傳遞設定錯誤之擴充保護設定的 Exchange 伺服器名稱。 您也可以在沒有任何參數的情況下執行腳本,以再次檢查及設定所有伺服器的擴充保護或者,您也可以使用

IIS Manager (INetMgr.exe)這些虛擬目錄的 [擴充保護] 設定,並變更為 表格中所述的適當值。 我們強烈建議使用腳本,因為它會檢查正確的值,並在未如預期般設定值時自動執行重新設定。

使用 NTLM SSO 並啟用擴充保護時,用戶無法在 macOS 或 iOS 上使用 Apple Safari 瀏覽器來存取 OWA 或 ECP:

針對macOS平臺上的使用者,建議您利用具有擴充保護支援的網頁瀏覽器。 我們的建議是 Microsoft Edge (Chromium) 。

針對 iOS 平臺上的使用者,沒有具有擴充保護支援的網頁瀏覽器。

在這兩個平臺上運作的解決方案是設定 適用於 OWA 和 ECP 的混合式新式驗證 ,或搭配 Outlook 網頁版使用 AD FS 宣告式驗證。

如果遵循上述步驟之後,某些用戶端仍無法如預期般運作,您可以暫時回復擴充保護,並向 Microsoft 回報問題,方法是向我們開啟支援案例。 遵循停用 擴充保護 一節中所述的步驟。

混合式空閒/忙碌或信箱移轉無法運作

如果您使用新式混合式,如果未如本文所述執行設定,啟用擴充保護可能會導致空閒/忙碌和信箱移轉等混合式功能停止運作。 若要解決此問題, 請識別使用混合式代理程式發佈的混合式伺服器, 並 停用這些伺服器上 Front-End EWS 虛擬目錄上的擴充保護。

公用資料夾不再可見/無法存取

啟用擴充保護時,有兩個問題可能會影響公用資料夾連線能力。 請務必遵循本文 的擴充保護和公用資料夾 一節中所述的指示。

常見問題集

問題: 如果 2022 年 8 月安全性更新 (SU) 已安裝在先前的累積更新 (CU) ,是否需要安裝它?

回答: 是,如果您更新至較新的 CU 組建 (例如 Exchange Server 2019 CU11 至 Exchange Server 2019 CU12) ,則必須再次安裝 2022 年 8 月 SU。

記得: 如果您打算立即執行更新 (表示 CU + SU 安裝) ,則不需要關閉擴充保護。 如果您打算在未立即安裝 SU 的情況下繼續使用 CU,則必須停用擴充保護,因為 CU 組建 (未安裝 SU) 、不支援擴充保護,因此您可能會遇到用戶端連線問題。

問題: 在使用 Active Directory 同盟服務 (AD FS) for Outlook 網頁版 (OWA) 的環境中啟用擴充保護是否安全?

回答: 是,擴充保護不會影響使用 OWA 的 AD FS 宣告式驗證。

問題: 在使用混合式新式驗證 (HMA) 的環境中啟用 Windows 擴充保護是否安全?

回答: 是,HMA 不會受到這項變更的影響。 雖然擴充保護不會進一步增強 HMA,但 Windows 驗證仍然可以用於不支援混合式新式驗證的應用程式。考慮到這一點,在任何符合 Exchange 內部部署服務資格的環境中,都建議啟用擴充保護。

問題: 擴充保護是否會影響混合式新式驗證或 Microsoft Teams 整合?

回答: 擴充保護不會影響 Microsoft Teams 整合或混合式新式驗證。

問題: 使用 HTTP 400 狀態代碼啟用擴充保護之後,我無法存取 OWA/ECP,我的 OWA/ECP 是透過 Entra Application Proxy 發佈,我可以怎麼解決?

回答: 不支援透過 Entra 應用程式 Proxy 發佈 Exchange OWA/ECP,您必須透過擴充保護標準支援的網路拓撲發布 OWA/ECP。

問題: 雖然我們瞭解預防 MitM 攻擊很重要,但我們是否可以在中間使用自己的憑證來擁有自己的裝置?

回答: 如果裝置使用與 Exchange Server 相同的憑證,則可以使用這些憑證。

![顯示 IIS 管理員中 [擴充保護設定] 下拉功能表的影像](../../../exchangeserver/media/exchange-ep-iismgr-ep-dropdown.png?view=exchserver-2019)