Azure 機密計算

Microsoft Cloud for Sovereignty 可讓客戶設定並保護其資料和資源,協助他們遵守其特定法規、安全性和主權需求。 此程序可確保客戶控制範圍之外的各方 (甚至雲端提供者、系統管理員或使用者) 都無法存取客戶資料。 將 Azure 機密計算 (ACC) 與 Microsoft Cloud for Sovereignty 結合時,即可提供對客戶工作負載的存取控制。

機密計算是機密計算聯盟 (CCC) 定義的業界術語,該聯盟是致力於定義和加速採用機密計算的基金會。 CCC 將機密計算定義為透過在硬體架構受信任執行環境 (TEE) 中執行計算對使用中資料提供的保護。

TEE 是強制僅執行授權程式碼的環境。 任何在該環境以外的程式碼都無法讀取或竄改 TEE 中的任何資料。 機密計算威脅模型旨在消除或降低雲端提供者營運商和租用戶網域中其他參與者在執行時存取程式碼和資料的能力。

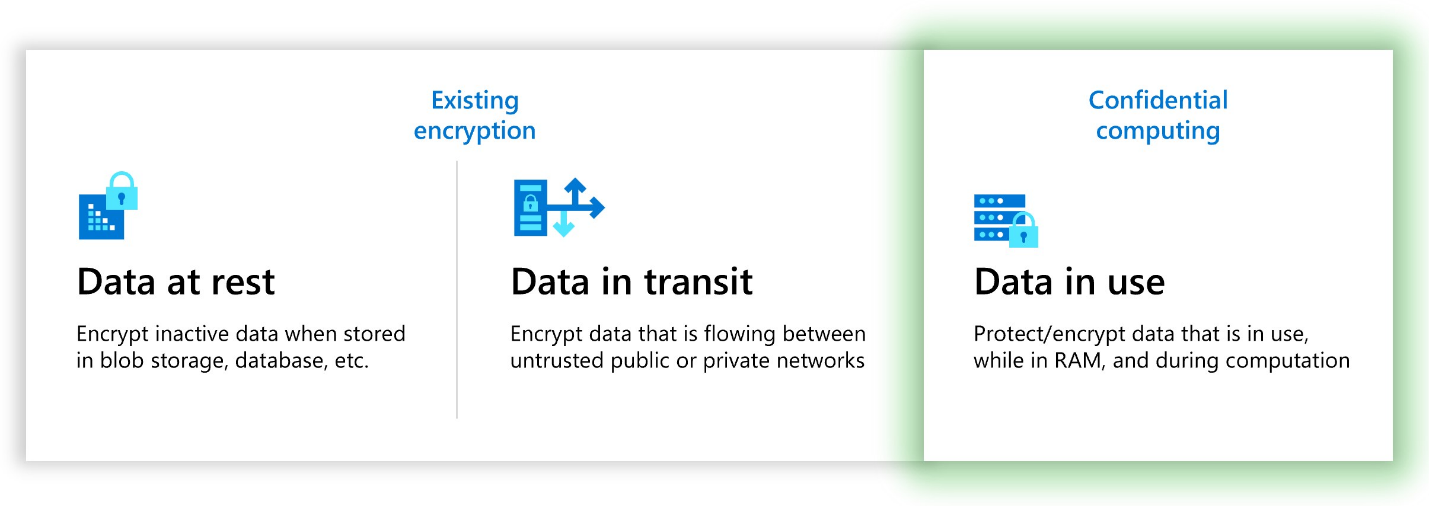

機密計算與待用和傳輸中資料加密搭配使用時,可消除加密技術的一道最大障礙 - 在使用時進行加密。 這會在安全的公用雲端平台中保護敏感性或嚴密監管的資料集和應用程式工作負載。 機密計算超越一般資料保護的範疇。 TEE 還有助於保護專屬商務規則、分析功能、機器學習演算法或整個應用程式。

ACC 降低對運算雲端基礎結構各個方面的信任需求。 Azure 機密計算盡可能減少對系統程序 (例如主機作業系統核心和 Hypervisor) 以及包括 VM 管理員和主機系統管理員在內的人類操作員的信任。 與現有保護待用資料 (例如 Microsoft 資料加密) 和使用中資料 (例如 TLS 或 IPsec) 的解決方案結合後,資料現在會在使用過程中受到保護,因為記憶體本身仍保持加密狀態 (也就是,對在整個資料生命週期的全面保護)。

ACC 透過 Microsoft Cloud for Sovereignty 的護欄和合規性強制,在 Azure 公用雲端平台的可擴縮性、靈活性、可用性和強大服務範圍內,提供對主權、敏感性或嚴密監管資料和工作負載的增強型保護。 如需 Azure 機密計算優勢的詳細資訊,請參閱 Azure 機密計算產品。

Azure 機密計算支援的主權

資料主權可確保客戶獨佔客戶資源 (例如 VM) 的控制權,其他人無法存取這些資源。 ACC 提供從硬體到應用程式的整個信任根源的機密性,協助客戶實現資料主權。 Azure DCasv5 和 DCadsv5 系列機密虛擬機器 (CVM) 是硬體隔離的 VM,可保護記憶體內部資料免受其他 VM、Hypervisor 和主機管理程式碼的影響。 即使擁有 VM 主機管理存取權限的 Azure 工程師也無法存取記憶體中的客戶資料。 此系列還會透過不同的金鑰管理解決方案,在佈建 VM 前提供作業系統磁碟預加密。

為下列服務提供機密計算環境,讓主權在各個層面上獲得增強:

- Microsoft Azure 證明,一項遠端證明服務,用於驗證多個 TEE 的可信度並確認 TEE 內執行中二進位檔的完整性。 這種基本信任根源驗證對於確保資料主權至關重要。

- 可信啟動提供防範 Bootkit、Rootkit 和核心層級惡意軟體的強化安全性功能 (安全開機、虛擬信賴平台模組和啟動完整性監控)。

- 受信任硬體識別管理,一項服務,用於管理所有位於 Azure 之 TEE 的憑證快取管理,並提供信賴計算基底 (TCB) 資訊以強制證明解決方案的最低基準。

許多客戶會使用 Azure Kubernetes Service (AKS) 來管理位於容器的應用程式以及儲存體和網路元件。 為了協助滿足主權、機密性和安全性需求,客戶可以使用在 AKS 上執行的 Azure App 隔離區感知容器。 AKS 上的機密計算節點使用 Intel SGX 在每個容器應用程式之間的節點中建立隔離的隔離區環境。 Azure 也正在預覽使用 AMD SEV-SNP VM 元件在 AKS 上提供機密 VM 節點集區支援。 AKS 是率先在市場上推出啟用在 Kubernetes 中使用 AMD SEV-SNP 節點集區的機密 VM 功能的產品,將縱深防禦新增至 Azure 的強化安全性設定檔。

機密秘密管理

Azure Key Vault (AKV) 受控 HSM 是完全受控、高度可用、單一租用戶且符合標準的雲端服務,使用 FIPS 140-2 等級 3 驗證的硬體安全模組 (HSM) 來保護應用程式密碼編譯金鑰。 AKV mHSM 使用與 Azure Key Vault Standard 及 Premium 同樣的 API,並與大多數 Azure 服務整合,以透過客戶自控金鑰啟用服務加密。 硬體保護可確保只有客戶才能存取加密金鑰。 即使是 Azure 工程師也無法存取這些金鑰。

安全金鑰發行 (SKR) 是 Azure Key Vault (AKV) 受控 HSM 和 Premium 供應項目的功能,可提供更多存取控制。 安全金鑰發行可用於將 AKV 中的 HSM 保護金鑰發佈至經證實的的受信任執行環境 (TEE),例如安全性隔離區、VM 架構 TEE 等。SKR 為資料解密/加密金鑰加上另一層保護,您可以在其中選擇具有已知設定的應用程式 + TEE 執行階段環境做為目標來存取金鑰材料。 建立可匯出金鑰時所定義的 SKR 原則控管對這些金鑰的存取。

機密分析服務

Azure 的公共部門和受監管產業客戶迫切需要進階分析功能,協助他們符合主權、隱私權和安全性需求。 Microsoft Cloud for Sovereignty 協助這些客戶使用以下服務:

- 客戶可以借助 Azure SQL 中使用安全隔離區的 Always Encrypted 服務,直接在 TEE 中執行 SQL 查詢,協助確保敏感性資料免受惡意軟體和未經授權的高權限使用者的侵害。

- Azure Databricks 含機密計算 VM 可協助客戶以保護隱私的方式執行其分析、機器學習及其他工作負載。

- 物聯網 (IoT) 的快速成長帶來新的主權風險,因為 IoT Edge 裝置不在客戶的地理控制範圍內,不良參與者可能會實際對其進行存取,讓這些裝置面臨更高的入侵風險。 機密 IoT Edge 保護對 IoT 裝置內所擷取和儲存資料的存取,增加邊緣端的信任和完整性,從而降低竄改或入侵的風險。

- 我們鼓勵客戶使用 Microsoft Azure 機密總帳 (ACL) 來管理敏感性資料記錄。 ACL 完全在硬體所支援受嚴格監控與隔離之環境中的安全隔離區上執行,保護敏感性資料記錄並使其不可變。

在 Microsoft Cloud for Sovereignty 中採用機密計算

Microsoft Cloud for Sovereignty 客戶可以使用主權登陸區域,簡化在符合規範且有主權的環境中採用 Microsoft 機密計算功能的程序。

如需有關在主權登陸區域 (SLZ) 中開始使用 ACC 的指引,請參閱 GitHub 上的 SLZ。