適用於 Android 的行動應用程式管理Microsoft通道

注意事項

這項功能可作為 Intune 附加元件使用。 如需詳細資訊,請 參閱使用 Intune Suite 附加元件功能。

當您將 Microsoft Tunnel for Mobile Application Management (MAM) 新增至租使用者時,您可以使用 Microsoft Tunnel VPN 閘道搭配未註冊的 Android 裝置來支援 MAM 案例。 透過 MAM 的支援,您未註冊的裝置可以使用 Tunnel 安全地連線到您的組織,讓使用者和應用程式安全地存取您的組織數據。

適用於:

- Android Enterprise

若要擴充現有的 Microsoft Tunnel 設定以支援 MAM,請在未註冊的裝置上建立並部署三個配置檔來設定此支援:

- Microsoft Defender 的應用程式設定原則。 此原則會將裝置上適用於端點Microsoft Defender 設定為 VPN 通道用戶端應用程式。

- Microsoft Edge 的應用程式設定原則。 此原則會將 Microsoft Edge 設定為支援身分識別切換,這會在從Microsoft「公司或學校」帳戶切換至 Microsoft Edge 中的Microsoft「個人帳戶」時,自動連線並中斷 VPN 信道的連線和中斷連線。

- 當裝置上啟用 MAM 的應用程式存取公司資源時,應用程式保護原則會自動啟動與 Microsoft Tunnel 的連線。

這些原則就緒后,通道的現有月臺和伺服器設定支持從未在Intune中註冊的裝置存取。 此外,您可以選擇將 MAM 通道的設定部署到已註冊的裝置,而不是使用 MDM 通道設定。 不過,已註冊的裝置必須只使用 MDM 通道設定或 MAM 通道組態,但不能同時使用兩者。 例如,註冊的裝置不能有像是使用 MAM 通道設定的 Microsoft Edge 應用程式,而其他應用程式則使用 MDM 通道設定。

試用互動式示範:

Microsoft Tunnel for Mobile Application Management for Android 互動式示範會示範適用於 MAM 的通道如何擴充 Microsoft Tunnel VPN 閘道,以支援未向 Intune 註冊的 Android 裝置。

先決條件

基礎結構和租使用者:

MAM 的通道需要與針對已註冊裝置使用通道相同的考慮和必要條件。 如需詳細資訊,請參閱 通道必要條件。

設定 Microsoft Tunnel 之後,您就可以新增兩個應用程式設定原則和應用程式保護原則,讓未註冊的裝置能夠使用 Tunnel。 下列各節會詳細說明這些原則的設定。

裝置:

未向 Intune 註冊之裝置的用戶必須先在其 Android 裝置上安裝下列應用程式,才能使用適用於 MAM 的通道案例。 這些應用程式都可以從Google Play 商店手動安裝:

Microsoft Defender – 從 Microsoft Defender - Google Play 上的應用程式取得它。 Microsoft Defender 包含裝置用來連線到 Microsoft Tunnel 的通道用戶端應用程式。 若要支援 MAM 的通道,Microsoft適用於端點的 Defender 必須是 1.0.4722.0101 版或更高版本。

Microsoft Edge – 從 Microsoft Edge 取得:網頁瀏覽器 - Google Play 上的應用程式。

公司入口網站 – 在 Intune 公司入口網站取得 - Google Play 上的應用程式。 裝置必須安裝公司入口網站應用程式,即使使用者不需要登入應用程式或向Intune註冊其裝置。

企業營運應用程式:

針對您的企業營運 (LOB) 應用程式,將它們與 MAM SDK 整合。 稍後,您可以 將 LOB 應用程式新 增至 MAM 通道的應用程式保護原則和應用程式設定原則。 請參閱 開始使用適用於 Android 的 MAM。

注意事項

請確定您的 Android LOB 應用程式支援適用於 MDM 和 MAM 的直接 Proxy 或 Proxy 自動設定 (PAC) 。

MAM SDK 版本:

若要使用適用於 MAM 之 Microsoft Tunnel 的 Android 受信任根功能需要 9.5.0 版或更新版本的 MAM SDK,請移至 github.com 上的 版本 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android 。

設定原則以支援 MAM Microsoft通道

若要支援使用適用於 MAM 的通道,請建立並部署下列各節中詳述的三個配置檔。 您可以依任何順序建立這些原則:

當這三個專案都設定並部署到相同的群組時,應用程式保護原則會在每次啟動 Microsoft Edge 時,自動觸發 Tunnel 以連線到 VPN。

當受 信任的憑證配置檔 必須連線到內部部署資源,並受到內部部署或私人證書頒發機構單位 (CA) 所簽發的 SSL/TLS 憑證保護時,您也可以設定受信任的憑證配置檔,以便與 Microsoft Edge 及您的企業營運應用程式搭配使用。 根據預設,Microsoft Edge 支援受信任的跟證書。 針對 LOB 應用程式,您可以 使用 MAM SDK 來新增受信任跟證書的支援。

Microsoft Defender 的應用程式設定原則

建立應用程式設定原則,以在裝置上設定適用於端點的 Microsoft Defender,以作為通道用戶端應用程式使用。

注意事項

請確定只有單一 Defender 應用程式設定原則會以未註冊的裝置為目標。 針對具有適用於端點的 Defender 不同通道設定的 1 個以上應用程式設定原則,將會在裝置上建立通道連線問題。

登入 Microsoft Intune 系統管理中心 ,然後移至 應用程式>應用程式設定原則>新增>受控應用程式。

在 [ 基本] 索引標籤上 :

- 輸入此原則的 [名稱 ],然後輸入 [描述] (選擇性) 。

- 按兩下 [選取公用應用程式],選取 [Microsoft適用於Android的Defender端點],然後按兩下 [選取]。

當Microsoft公用 應用程式列出Defender端點時,請選取[ 下一步]。

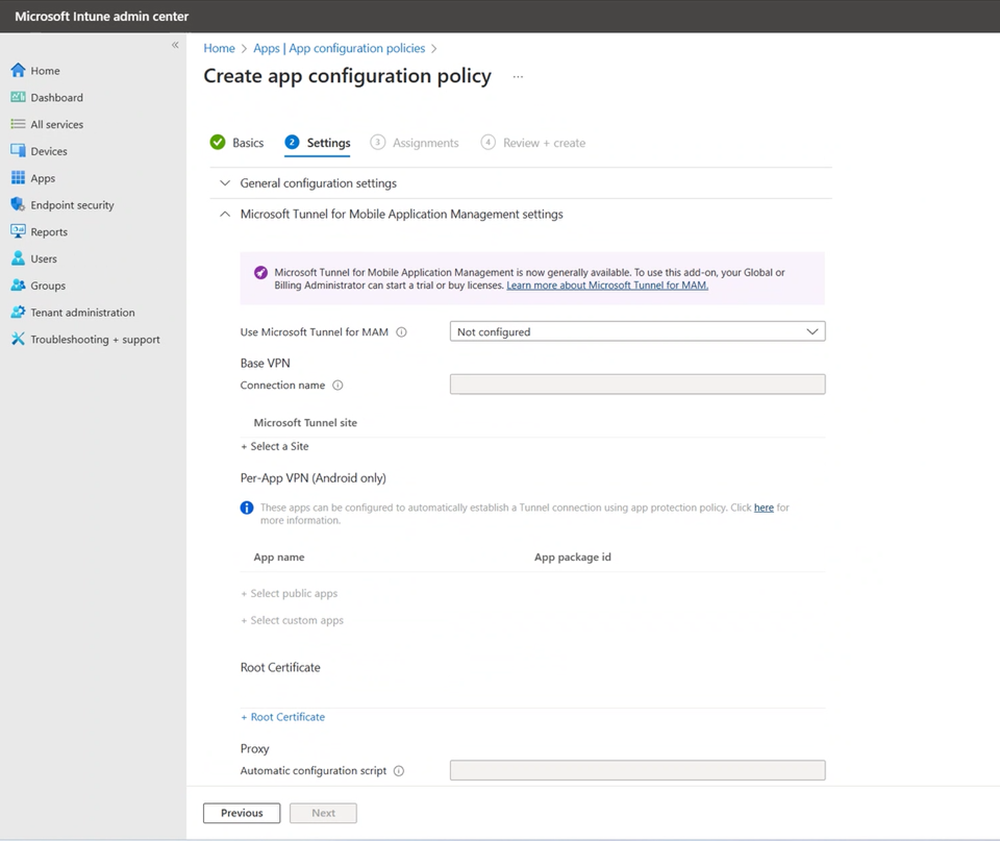

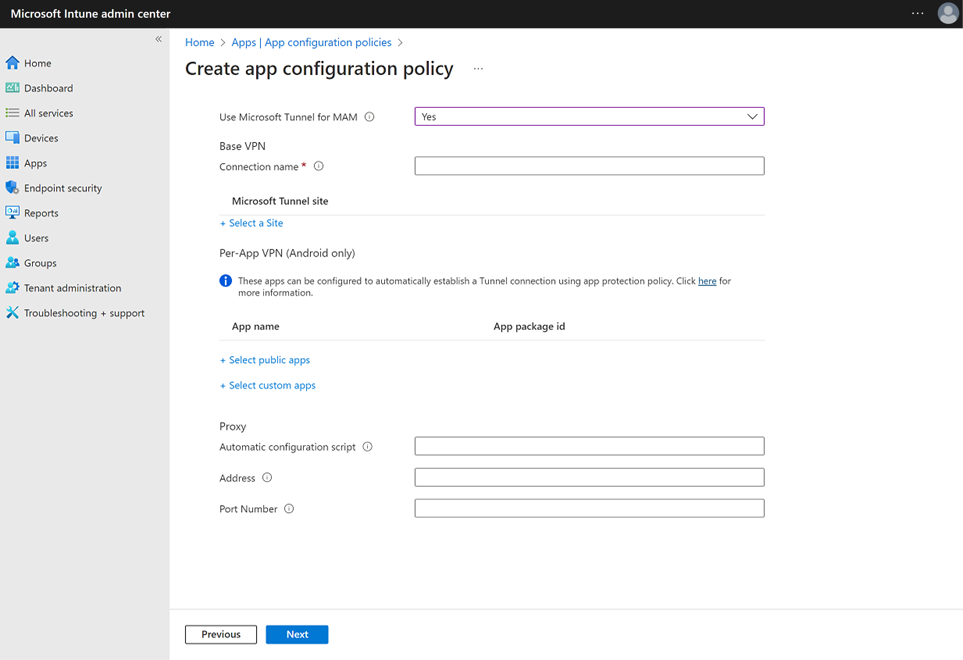

在 [ 設定] 索引標籤 上,略過 [ 一般 組態設定] 類別,這不會用於此原則。 針對 [Microsoft 信道設定] 類別,請進行下列設定:

- 將 [使用Microsoft通道 VPN ] 設定為 [是]。

- 針對 [連線名稱],指定 VPN 的連線名稱。

接下來,按兩下 [選取網站]:

針對 [網站名稱],選取可用的網站,然後按兩下 [ 確定]。

個別應用程式 VPN (僅限 Android) 是選擇性設定。 選取公用或自訂應用程式,以限制使用這些指定應用程式的通道 VPN 連線。

重要事項

若要確保Microsoft Edge 內的無縫身分識別切換和精確通道通知,請務必在個別應用程式 VPN 清單中包含 Edge。

重要事項

適用於 Android 的 MAM 通道不支援使用 Always-on VPN。 當 Always-on VPN 設定為 [啟用] 時,Tunnel 不會成功連線,並將連線失敗通知傳送給裝置使用者。

Proxy 是選擇性設定。 設定 Proxy 設定以符合您的內部部署網路需求。

注意事項

Android 10 版之前的版本不支援 Proxy 伺服器設定。 如需詳細資訊,請參閱該 Android 開發人員檔中的 VpnService.Builder 。

準備就緒時,請選取 [下一步 ] 繼續。

在 [ 指派] 索 引標籤上,選取 [ 新增群組],然後選取您部署Microsoft Edge 應用程式組態配置檔的相同Microsoft Entra 群組,然後選取 [ 下一步]。

在 [ 檢閱 + 建立] 索引標籤上,選取 [ 建立 ] 以完成原則的建立,並將原則部署至指派的群組。

新的原則會出現在應用程式設定原則清單中。

Microsoft Edge 的應用程式設定原則

建立適用於 Microsoft Edge 的應用程式設定原則。 此原則會設定 Microsoft Edge 以支援身分識別切換,讓您能夠在登入或切換至Microsoft「公司或學校」帳戶時自動連線 VPN 通道,並在切換至Microsoft個人帳戶時自動中斷 VPN 信道的聯機。

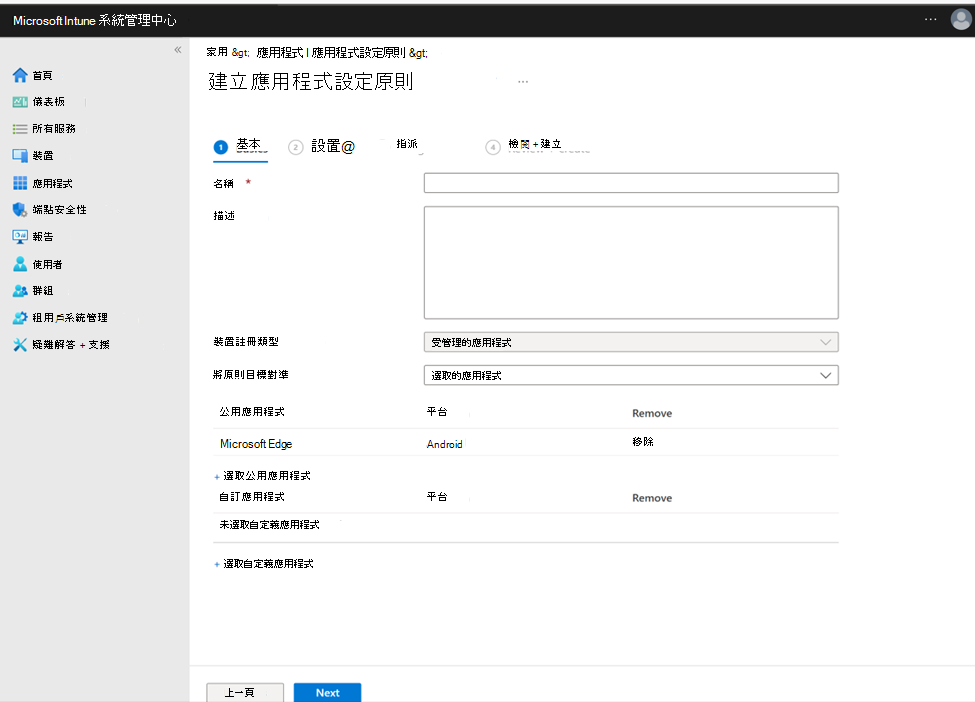

登入 Microsoft Intune 系統管理中心 ,然後移至 應用程式>應用程式設定原則>新增>受控應用程式。

在 [ 基本] 索引標籤上 :

- 輸入 原則的 [名稱 ],然後輸入 [描述] (選擇性) 。

- 按兩下 [選取公用應用程式],選 取 [Microsoft Edge for Android],然後按兩下 [ 選取]。

針對 [公用應用程式] 列出 Microsoft Edge 之後,請選取 [ 下一步]。

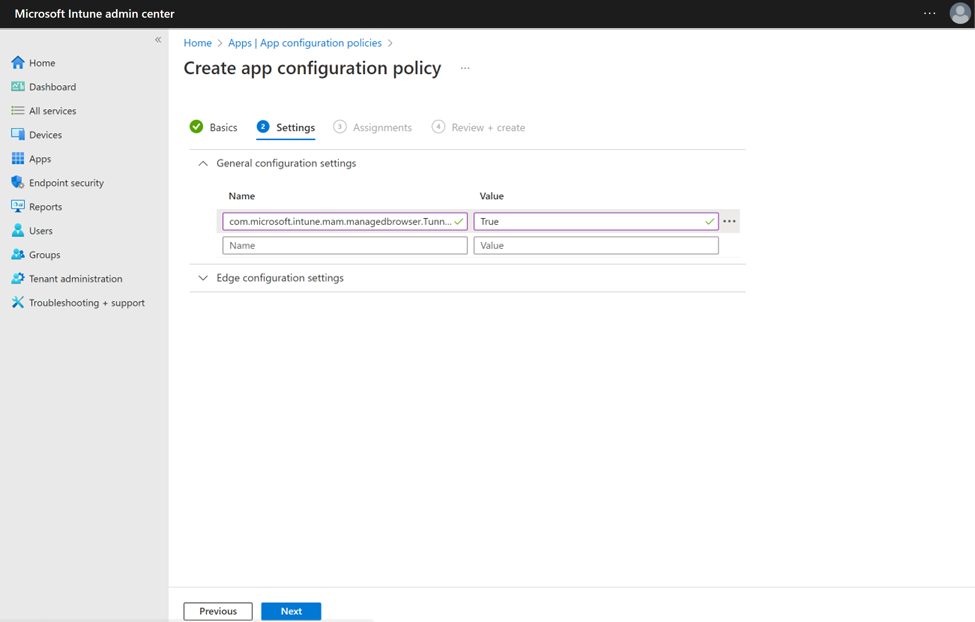

在 [設定] 索引標籤上,設定 [一般組態設定] 類別中的 [名稱] 和 [值] 配對,如下所示:

名稱 描述 com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

值:True當設定為 True時,它會提供Edge 的 Strict Tunnel Mode 支援。 當使用者使用組織帳戶登入Edge時,如果 VPN 未連線,則 Strict Tunnel 模式 會封鎖因特網流量。

當 VPN 重新連線時,會再次提供因特網流覽。com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

值:True當設定為 True時,它會提供 Edge的身分識別交換器 支援。

當使用者使用 公司帳戶或學校帳戶登入時,Edge 會自動連線到 VPN。 當使用者啟用私人瀏覽時,Edge 會切換至 個人帳戶 ,並中斷 VPN 的連線。下圖顯示

Identity switchMicrosoft Edge 應用程式設定原則中的設定:

注意事項

請確定 [一般] 組態設定的結尾沒有尾端空格。

您可以使用此相同的原則,在 Microsoft Edge 組態設定類別中設定其他 Microsoft Edge 組態 。 在Microsoft Edge 的任何其他設定準備就緒之後,請選取 [ 下一步]。

在 [ 指派] 索引標籤 上,選取 [ 新增群組],然後選取一或多個將接收此原則Microsoft Entra 群組。 設定群組之後,選取 [ 下一步]。

在 [ 檢閱 + 建立] 索引標籤上,選取 [ 建立 ] 以完成原則的建立,並將原則部署至指派的群組。

新的原則會出現在應用程式設定原則清單中。

Microsoft Edge 的應用程式保護原則

建立應用程式保護原則,以在應用程式啟動時自動啟動 Microsoft Tunnel VPN 連線。

注意事項

當應用程式啟動時,通道 VPN 聯機會嘗試啟動,一旦啟動,裝置將可透過 Microsoft Tunnel 閘道取可用的內部部署網路路由。 如果您想要限制特定應用程式的通道網路存取,請設定「個別應用程式 VPN (Android 僅) 設定。

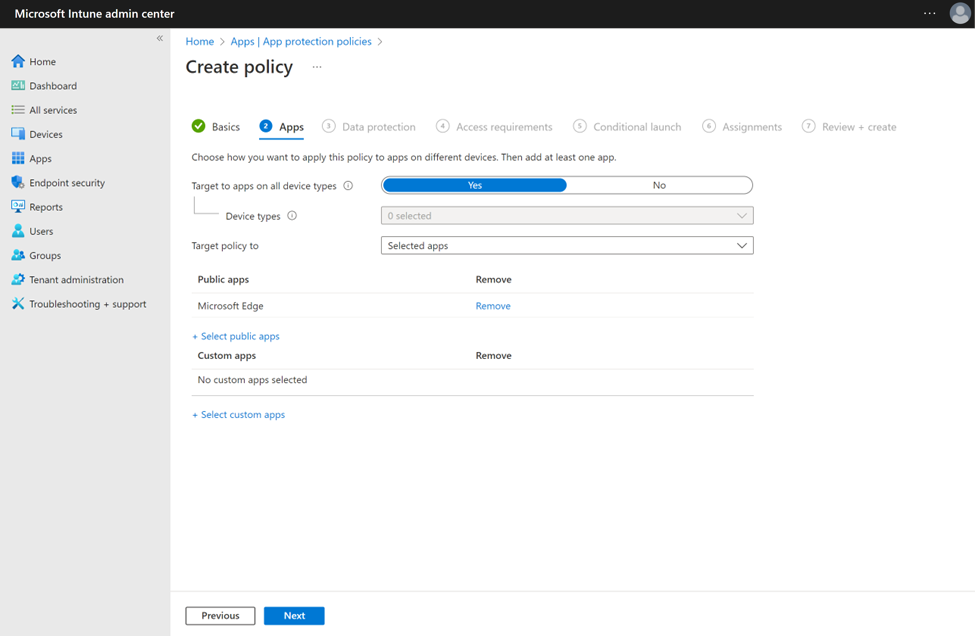

登入 Microsoft Intune 系統管理中心 ,並移至 應用程式>應用程式保護原則>建立原則>Android。

在 [ 基本] 索引標籤上 ,輸入此原則的 [名稱 ],並輸入 [描述] (選擇性) ,然後選取 [ 下一步]。

在 [ 應用程式] 索 引標籤上,按兩下 [選取公用應用程式],選 取 [Microsoft Edge],然後按兩下 [ 選取]。

當 [Microsoft Edge] 列示為 [公用應用程式] 時,請選取 [ 下一步]。

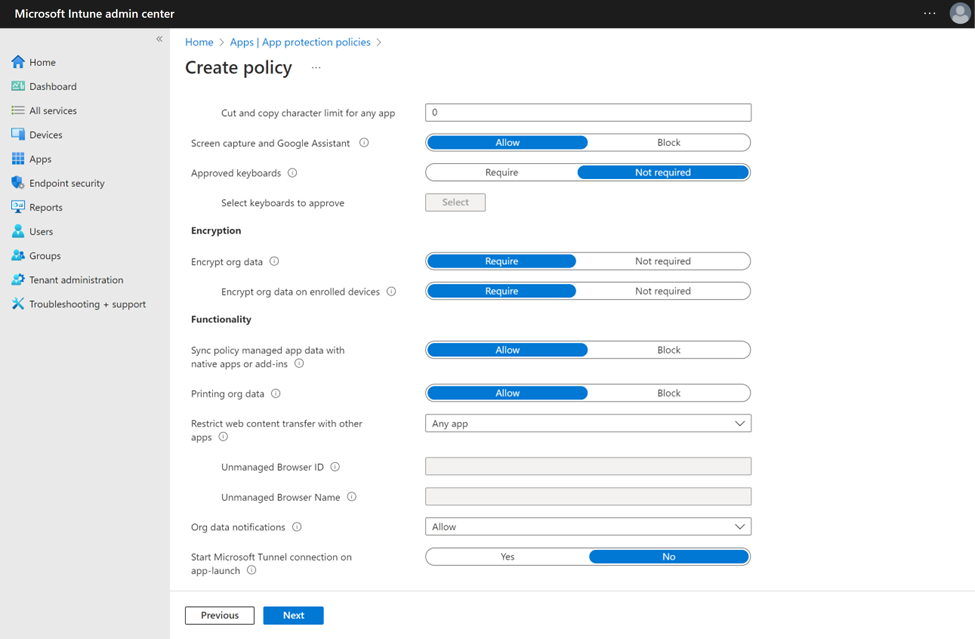

在 [ 數據保護] 索引 標籤上,捲動至底部,並將 應用程式啟動時的 [啟動Microsoft通道連線 ] 設定為 [ 是],然後選取 [ 下一步]。

繼續超過 [ 存取需求 ] 和 [條件式啟動 ] 索引標籤。

在 [ 指派] 索引 標籤上,選取 [ 新增群組],然後選取您部署兩個應用程式組態配置檔的相同Microsoft Entra 群組,然後選取 [ 下一步]。

在 [ 檢閱 + 建立] 索引標籤上,選取 [ 建立 ] 以完成原則的建立,並將原則部署至指派的群組。

新的原則會出現在應用程式設定原則清單中。

設定企業營運應用程式

如果您已將 LOB 應用程式與 MAM SDK 整合,您可以將這些應用程式新增為您先前建立的三個 MAM 通道原則,以將其與 Microsoft Tunnel 搭配使用。

如需將自定義應用程式新增至原則的詳細資訊,請參閱下列這兩種原則類型的文章:

若要在未註冊的裝置上支援LOB應用程式,應用程式必須從 Microsoft Intune 系統管理中心內部署為 可用的應用程式 。 您無法使用 Intune 將應用程式部署為已取消註冊裝置的必要應用程式。

使用受信任的憑證配置檔

在 Android 上使用 MAM 通道的 LOB 應用程式必須與 Intune App SDK 整合,而且必須使用新的 MAM 通道信任管理員通道,才能針對其 LOB 應用程式使用受信任的跟證書支援。 若要支援受信任的跟證書,您必須使用最低 SDK 版本 (或更新版本) 如本文 的必要 條件一節中所述。

受信任的跟證書管理:

如果您的應用程式需要內部部署或私人證書頒發機構單位所簽發的 SSL/TLS 憑證,以提供內部網站和應用程式的安全存取權,Intune App SDK 已使用 API 類別 MAMTrustedRootCertsManager 和 MAMCertTrustWebViewClient 新增憑證信任管理的支援。

需求:

MAM Android 通道支援的憑證格式:

- DER 編碼的二進位 X.509

- PEM

MAMCertTrustWebViewClient 支援:

- Android 10 或更新版本

MAMTrustedRootCertsManager 支援:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

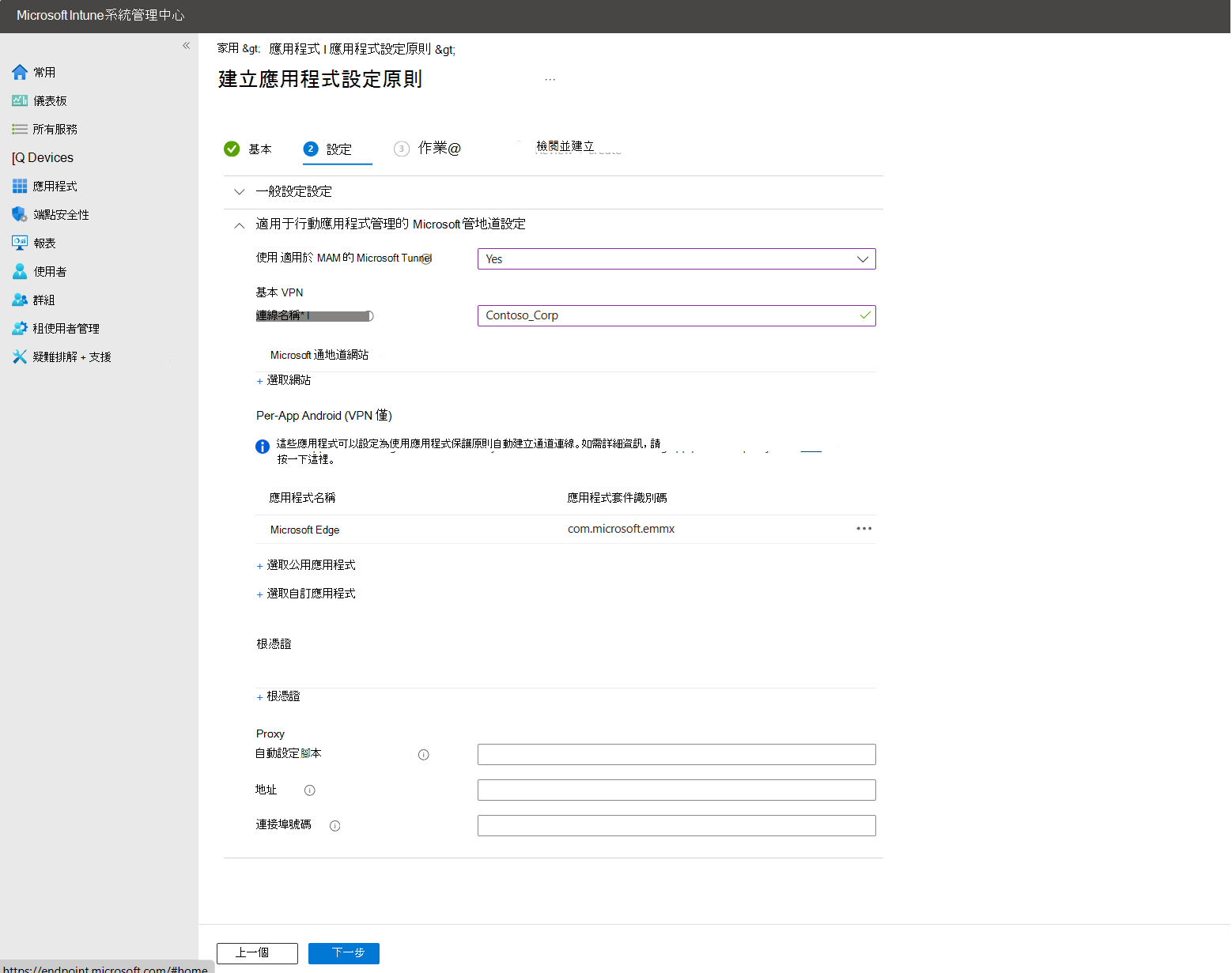

針對將使用 Tunnel for MAM 的應用程式設定應用程式組態設定檔期間,選取將使用的憑證設定檔:

設定下列選項:

- 將 [使用 MAM 的 Microsoft 通道 ] 設定為 [是]。

- 針對 [連線名稱],指定此連線的使用者面向名稱,例如 mam-tunnel-vpn。

- 接下來, 選取 [選取網站],然後選擇其中一個Microsoft通道閘道閘道網站。 如果您尚未設定通道閘道閘道網站,請參閱設定通道Microsoft。

- 如果您的應用程式需要受信任的憑證,請選取 [跟證書 ] 以開啟 [ 選取跟證書 ] 窗格,然後選取要使用的受信任憑證配置檔。

如需設定跟證書配置檔的相關信息,請參閱 Microsoft Intune 的受信任跟證書配置檔。

設定 Tunnel MAM 設定之後,選取 [下一步 ] 以開啟 [ 指派] 索引卷 標。

已知問題

以下是適用於Android的MAM通道的已知問題或限制。

行動應用程式管理的通道不支援個人配置檔模式Microsoft Defender

如需在個人配置檔模式中Microsoft Defender 的資訊,請 參閱在 BYOD 模式的 Android Enterprise 上以個人配置檔Microsoft Defender。

因應措施:無。

使用 MDM 通道時不支援 MAM 通道

您可以選擇搭配已註冊的裝置使用 MAM 通道,而不是使用 MDM 通道設定。 不過,已註冊的裝置必須只使用 MDM 通道設定或 MAM 通道組態,但不能同時使用兩者。 例如,註冊的裝置不能有像是使用 MAM 通道設定的 Microsoft Edge 應用程式,而其他應用程式則使用 MDM 通道設定。

因應措施:無。

使用 WebView 和 Intune SDK 進行受信任根支援的企業營運應用程式,內部端點無法轉譯

因應措施:在未註冊的 Android 裝置上手動部署並安裝受信任的跟證書,這些裝置使用 LOB Apps 搭配通道上的 WebView。

當您使用私人證書頒發機構單位時,Android 無法建置憑證鏈結

在 MAM 中搭配 MAMCertTrustWebViewClient 使用 WebView 來驗證憑證時,MAM 會委派給 Android,以從系統管理員和伺服器所提供的憑證建立憑證鏈結。 如果使用私人憑證的伺服器提供連線 WebView 的完整鏈結,但系統管理員只部署跟證書,則 Android 可能會無法建置憑證鏈結,並在檢查伺服器信任時失敗。 之所以發生此行為,是因為Android需要中繼憑證,才能將鏈結建置至可接受的層級。

因應措施:若要確保憑證驗證正確,系統管理員必須在Intune 中部署跟證書和所有中繼憑證。 如果未部署跟證書以及所有中繼憑證,Android 可能會無法建置憑證鏈結,且無法信任伺服器。

從私人證書頒發機構單位使用 TLS/SSL 憑證時發生適用於端點的 Defender 憑證錯誤

當 Microsoft Tunnel 閘道伺服器使用私人 (內部部署) CA 所簽發的 TLS/SSL 憑證時,Microsoft Defender for Endpoint 會在嘗試連線時產生憑證錯誤。

因應措施:在Android裝置上手動安裝私人證書頒發機構單位的對應受信任跟證書。 適用於端點的 Defender 應用程式未來更新將會提供支援,並移除手動安裝受信任跟證書的需求。

Microsoft Edge 啟動之後,一小段時間就無法連線到內部資源

在Microsoft Edge 開啟之後,瀏覽器會先嘗試連線到內部資源,然後才成功連線到 Tunnel。 此行為會導致瀏覽器報告資源或目的地 URL 無法使用。

因應措施:重新整理裝置上的瀏覽器連線。 建立與 Tunnel 的連線之後,資源就會變成可用。

在裝置的公司入口網站應用程式中看不到支援未註冊裝置通道所需的三個應用程式

Microsoft Edge 之後,Microsoft適用於端點的 Defender 和公司入口網站指派給裝置,無論是否 註冊,目標使用者都無法在公司入口網站或 portal.manage.microsoft.com 中找到應用程式。

因應措施:從Google Play商店手動安裝這三個應用程式。 您可以在本文章的必要條件一節中找到 Google Play 上所有三個應用程式 的 連結。

錯誤:「MSTunnel VPN 無法啟動,請連絡 IT 系統管理員以尋求協助」

即使通道已連線,還是可能會發生此錯誤訊息。

因應措施:可以忽略此訊息。

錯誤:授權無效,請連絡系統管理員

當適用於端點的 Microsoft Defender 版本不支援 Tunnel 時,就會發生此錯誤。

因應措施:從Google Play上的 Microsoft Defender - 應用程式安裝適用於端點的Defender 支援版本。

不支持針對 Defender 使用多個原則為不同的應用程式設定不同的通道網站

不支援針對指定不同通道月臺的 Microsoft Defender 使用兩個或多個應用程式設定原則,而且可能會導致競爭狀況導致無法成功使用 Tunnel。

因應措施:使用適用於 Microsoft Defender 的單一應用程式設定原則將每個裝置設為目標,確保每個未註冊的裝置都設定為只使用一個月臺。

GCC High 和 FIPS 支援

MICROSOFT適用於 MAM 的通道不支援 GCC High 環境,Microsoft Tunnel for MAM 不支援美國聯邦資訊處理標準 (FIPS) 。 Microsoft環境中不支援 MAM 通道

後續步驟

另請參閱:

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應