Microsoft 365 隔離與 存取控制 Microsoft Entra ID

Microsoft Entra ID 是設計來透過邏輯數據隔離,以高度安全的方式裝載多個租使用者。 存取 Microsoft Entra ID 是由授權層所限制。 Microsoft Entra ID 使用租使用者容器作為安全性界限來隔離客戶,以保護客戶的內容,讓共同租用戶無法存取或入侵內容。 Microsoft Entra 授權層會執行三項檢查:

- 是否已啟用主體以存取 Microsoft Entra 租使用者?

- 是否已啟用主體以存取此租用戶中的數據?

- 主體在此租使用者中的角色是否已針對要求的數據存取類型獲得授權?

沒有適當的驗證和令牌或憑證,任何應用程式、使用者、伺服器或服務都無法存取 Microsoft Entra ID。 如果要求未隨附適當的認證,則會遭到拒絕。

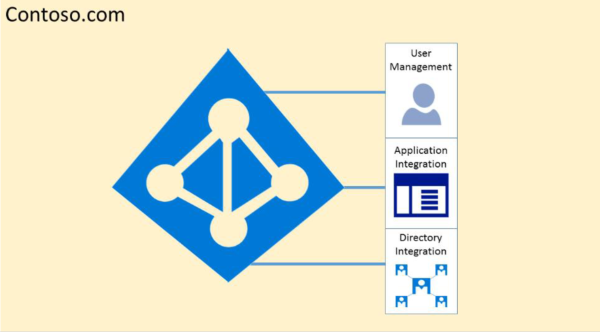

實際上,Microsoft Entra ID 會將每個租用戶裝載在其本身受保護的容器中,並擁有租使用者唯一擁有和管理之容器內的原則和許可權。

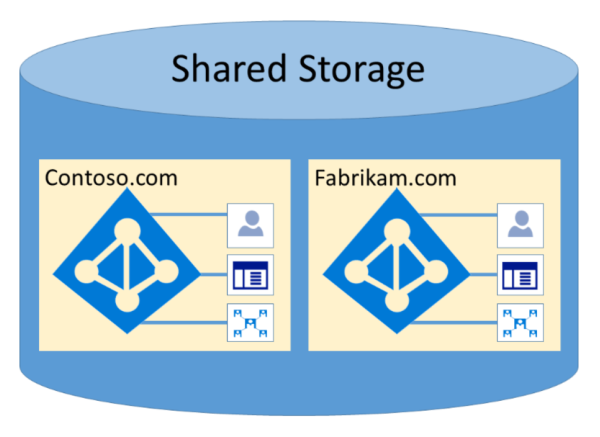

從入口網站到永續性記憶體,租使用者容器的概念已深入整合到目錄服務的所有層級。 即使多個 Microsoft Entra 租使用者元數據儲存在相同的實體磁碟上,除了目錄服務所定義的容器之外,容器之間並沒有關聯性,而這些容器又由租用戶系統管理員決定。 不需要先通過授權層,就無法從任何要求的應用程式或服務直接連線到 Microsoft Entra 記憶體。

在下列範例中,Contoso 和 Fabrikam 都有個別的專用容器,即使這些容器可以共用一些相同的基礎結構,例如伺服器和記憶體,它們仍會彼此分開和隔離,並受到授權和訪問控制的層級限制。

此外,沒有任何應用程式元件可以從 Microsoft Entra ID 內執行,而且無法讓一個租用戶強制違反另一個租使用者的完整性、存取另一個租使用者的加密密鑰,或從伺服器讀取未經處理的數據。

根據預設,Microsoft Entra 不允許由其他租使用者中的身分識別發出的所有作業。 每個租用戶都會透過宣告型訪問控制,在 Microsoft Entra ID 內以邏輯方式隔離。 目錄數據的讀取和寫入範圍限於租使用者容器,並由內部抽象層和角色型訪問控制 (RBAC) 層進行限制,這兩者會一起強制租用戶作為安全性界限。 每個目錄數據存取要求都會由這些層級處理,而 Microsoft 365 中的每個存取要求都是由先前的邏輯所管理。

Microsoft Entra ID 具有 北美洲、美國政府、歐盟、德國和萬維網數據分割。 租使用者存在於單一分割區中,而且數據分割可以包含多個租使用者。 分割區資訊會從用戶中抽象化。 指定的數據分割 (包含其內的所有租使用者) 會復寫到多個數據中心。 租用戶的數據分割是根據租使用者 (的屬性來選擇,例如,國家/地區代碼) 。 每個分割區中的秘密和其他敏感性信息都會使用專用金鑰加密。 建立新的分割區時,會自動產生索引鍵。

Microsoft Entra 系統功能是每個用戶會話的唯一實例。 此外,Microsoft Entra ID 使用加密技術在網路層級提供共用系統資源的隔離,以防止未經授權和非預期的資訊傳輸。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應