Microsoft 365 網路連線概觀

本文適用於 Microsoft 365 企業版和 Office 365 企業版。

Microsoft 365 是分散式軟體即服務 (SaaS) 雲端,可透過一組不同的微服務和應用程式來提供生產力和共同作業案例。 Outlook、Word 和 PowerPoint 等 Microsoft 365 的用戶端元件會在使用者電腦上執行,並連線到在 Microsoft 數據中心內執行的其他 Microsoft 365 元件。 決定 Microsoft 365 用戶體驗品質的最重要因素是 Microsoft 365 用戶端與 Microsoft 365 服務前門之間的網路可靠性和低延遲。

在本文中,您將瞭解 Microsoft 365 網路功能的目標,以及為什麼 Microsoft 365 網路需要與一般因特網流量不同的優化方法。

Microsoft 365 網路功能目標

Microsoft 365 網路功能的最終目標是啟用用戶端與最接近的 Microsoft 365 端點之間最不嚴格的存取,以優化用戶體驗。 用戶體驗的品質與使用者所使用的應用程式效能和回應性直接相關。 例如,Microsoft Teams 依賴低延遲,因此用戶通話、會議和共享畫面共同作業是無問題,而 Outlook 則依賴絕佳的網路連線能力來取得套用伺服器端索引和 AI 功能的立即搜尋功能。

網路設計的主要目標應該是減少從用戶端計算機到 Microsoft 全球網路的 RTT) 來回 (時間,以將延遲降至最低,這是 Microsoft 的公用網路骨幹,可透過低延遲、高可用性雲端應用程式進入點與全球所有 Microsoft 數據中心相互連線。 您可以在 Microsoft 如何建置其快速且可靠的全域網路 中,深入了解 Microsoft 全域網路。

優化 Microsoft 365 網路效能並不需要複雜。 您可以遵循幾個關鍵原則,以獲得最佳的效能:

- 識別 Microsoft 365 網路流量

- 允許 Microsoft 365 網路流量從用戶連線到 Microsoft 365 的每個位置輸出至因特網的本機分支

- 允許 Microsoft 365 流量略過 Proxy 和封包檢查裝置

如需 Microsoft 365 網路連線原則的詳細資訊,請參閱 Microsoft 365 網路連線原則。

傳統網路架構和 SaaS

用戶端/伺服器工作負載的傳統網路架構原則是以用戶端與端點之間的流量不會延伸到公司網路周邊以外的假設而設計。 此外,在許多企業網路中,所有輸出因特網連線都會周遊公司網路,並從中央位置輸出。

在傳統網路架構中,一般因特網流量的延遲較高是維護網路周邊安全性的必要取捨,而因特網流量的效能優化通常牽涉到在網路出口點升級或相應放大設備。 不過,這種方法無法滿足 Microsoft 365 等 SaaS 服務的最佳網路效能需求。

識別 Microsoft 365 網路流量

我們更輕鬆地識別 Microsoft 365 網路流量,並讓管理網路識別變得更簡單。

- 新的網路端點類別,可區分高度重要的網路流量與不受因特網延遲影響的網路流量。 在最重要的「優化」類別中,只有少數幾個 URL 和支援 IP 位址。

- 用於腳本使用方式的 Web 服務,或直接裝置設定和 Microsoft 365 網路識別變更管理。 變更可從 Web 服務、RSS 格式或使用 Microsoft Flow 範本的電子郵件取得。

- Office 365 網路合作夥伴計劃與 Microsoft 合作夥伴合作,這些合作夥伴提供遵循 Microsoft 365 網路連線原則且具有簡單設定的裝置或服務。

保護 Microsoft 365 連線

傳統網路安全性的目標是強化公司網路周邊網路,免於入侵和惡意攻擊。 大部分的企業網路會使用 Proxy 伺服器、防火牆、SSL 中斷和檢查、深層封包檢查和數據外洩防護系統等技術來強制執行因特網流量的網路安全性。 這些技術為一般網際網路要求提供重要的風險降低,但是當套用至 Microsoft 365 端點時,可能會大幅降低效能、延展性和使用者體驗的品質。

Microsoft 365 透過專為 Microsoft 365 功能和工作負載設計的內建安全性和治理功能,協助滿足貴組織對於內容安全性和數據使用方式合規性的需求。 如需 Microsoft 365 安全性與合規性的詳細資訊,請參閱 適用於 Office 365 的 Microsoft Defender 和 Microsoft Purview 風險與合規性解決方案。 如需 Microsoft 在 Microsoft 365 流量上執行進階處理之進階網路解決方案的建議和支援位置的詳細資訊,請參閱在 Office 365 流量上使用第三方網路裝置或解決方案。

為什麼 Microsoft 365 網路功能不同?

Microsoft 365 是針對使用端點安全性和加密網路連線來達到最佳效能所設計,可減少對周邊安全性強制執行的需求。 Microsoft 365 數據中心位於世界各地,而服務的設計目的是要使用各種方法將用戶端連線到最佳的服務端點。 由於使用者數據和處理會分散在許多 Microsoft 資料中心之間,因此沒有用戶端電腦可以連線的單一網路端點。 事實上,Microsoft 365 租使用者中的數據和服務會由 Microsoft 全域網路動態優化,以適應使用者從中存取的地理位置。

當 Microsoft 365 流量受到封包檢查和集中式輸出時,會建立某些常見的效能問題:

- 高延遲可能會導致視訊和音訊串流效能不佳,以及數據擷取、搜尋、即時共同作業、行事曆空閒/忙碌資訊、產品內內容和其他服務回應緩慢

- 從中央位置輸出聯機會破壞 Microsoft 365 全球網路的動態路由功能,進而增加延遲和來回時間

- 解密受 SSL 保護的 Microsoft 365 網路流量並重新加密,可能會導致通訊協定錯誤,並具有安全性風險

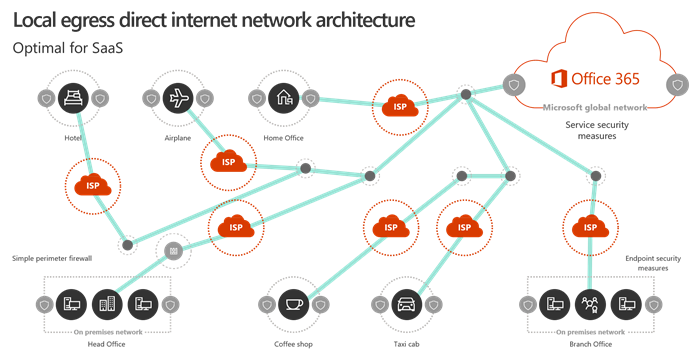

藉由允許用戶端流量盡可能靠近其地理位置來縮短 Microsoft 365 進入點的網路路徑,可改善 Microsoft 365 中的連線效能和用戶體驗。 它也可以協助降低未來網路架構變更對 Microsoft 365 效能和可靠性的影響。 最佳連線模型是一律在使用者的位置提供網路輸出,不論是在公司網路或遠端位置,例如住家、旅館、咖啡廳和機場。 一般因特網流量和 WAN 型公司網路流量會分開路由傳送,而不會使用本機直接輸出模型。 下圖呈現這個本機直接出口模型。

相較於傳統模型,本地出口架構為 Microsoft 365 網路流量帶來下列好處:

- 藉由最佳化路由長度,提供最佳的 Microsoft 365 效能。 用戶聯機會由 Microsoft 全域網路的 分散式服務 Front Door 基礎結構動態路由傳送至最接近的 Microsoft 365 進入點,然後流量會透過 Microsoft 的超低延遲高可用性光纖在內部路由傳送至數據和服務端點。

- 藉由允許 Microsoft 365 流量的本機輸出、略過 Proxy 和流量檢查裝置,來減少公司網路基礎結構的負載。

- 套用用戶端端點安全性和雲端安全性功能,避免套用多餘的網路安全性技術,以保護兩端的連線。

注意事項

分散式服務 Front Door 基礎結構是 Microsoft 全域網路的高可用性和可調整的網路邊緣,具有地理位置分散的位置。 它會終止用戶連線,並在 Microsoft 全域網路內有效率地路由傳送。 您可以在 Microsoft 如何建置其快速且可靠的全域網路 中,深入了解 Microsoft 全域網路。

如需瞭解和套用 Microsoft 365 網路連線原則的詳細資訊,請參閱 Microsoft 365 網路連線原則。

總結

優化 Microsoft 365 網路效能,實際上可以消除不必要的阻礙。 藉由將 Microsoft 365 連線視為受信任的流量,您可以防止封包檢查和 Proxy 頻寬競爭導致延遲。 允許用戶端電腦與 Office 365 端點之間的本機連線,可讓流量透過 Microsoft 全域網路動態路由傳送。