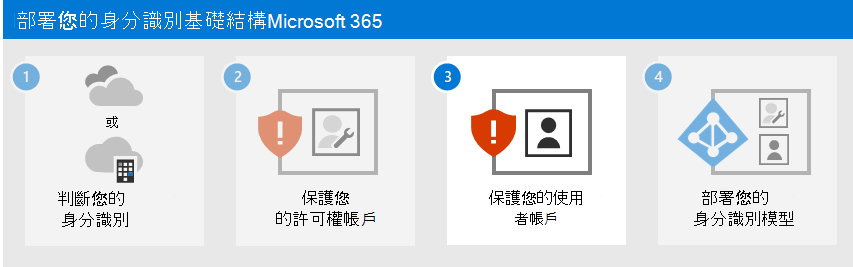

步驟 2. 保護您的 Microsoft 365 特殊許可權帳戶

本文適用於 Microsoft 365 企業版和 Office 365 企業版。

於 小型企業協助與學習 上查看我們所有小型企業內容。

Microsoft 365 租使用者的安全性缺口,包括資訊收集和網路釣魚攻擊,通常是藉由危害 Microsoft 365 特殊許可權帳戶的認證來完成。 雲端中的安全性是您與 Microsoft 之間的合作關係:

Microsoft 雲端服務建立在信賴與安全性的基礎上。 Microsoft 提供您安全性控制措施與功能,以協助您保護資料與應用程式的安全。

您的資料與身分識別為您所擁有,而您也有責任保護自己的資料與身分識別、您內部部署資源的安全性,以及您所控制之雲端元件的安全性。

Microsoft 提供功能來協助保護您的組織,但它們只有在您使用時才有效。 如果您未使用它們,您可能會容易遭受攻擊。 為了保護您的特殊許可權帳戶,Microsoft 在此協助您提供下列詳細指示:

建立專用且具特殊許可權的雲端式帳戶,並僅在必要時才使用它們。

為您的專用 Microsoft 365 特殊許可權帳戶設定多重要素驗證 (MFA) ,並使用最強形式的次要驗證。

使用 零信任 身分識別和裝置存取建議來保護特殊許可權帳戶。

注意事項

若要保護您的特殊許可權角色,請參閱 Microsoft Entra 角色的最佳做法,以保護租使用者的特殊許可權存取。

1.建立專用、具特殊許可權的雲端式用戶帳戶,並只在必要時才使用它們

建立具有系統管理員角色的專用用戶帳戶,而不是使用已指派系統管理員角色的日常用戶帳戶 Microsoft Entra ID。

從此時開始,您只會針對需要系統管理員許可權的工作,使用專用的特殊許可權帳戶登入。 所有其他 Microsoft 365 系統管理都必須藉由將其他系統管理角色指派給用戶帳戶來完成。

注意事項

這需要額外的步驟,才能以您的日常用戶帳戶身分註銷,並使用專用的系統管理員帳戶登入。 但是,這只需要偶爾針對系統管理員作業來完成。 請考慮在系統管理員帳戶外洩之後復原您的 Microsoft 365 訂閱需要執行更多步驟。

您也需要建立緊急存取帳戶,以避免意外鎖定 Microsoft Entra ID。

您可以使用 #D5881CC70B61940F2B12A3759FFB8B79F !#DEF9FCB88282D4EAA95CE521B717DA810 (PIM) 進一步保護特殊許可權帳戶,以進行系統管理員角色的隨選 Just-In-Time 指派。

2.為您的專用 Microsoft 365 特殊許可權帳戶設定多重要素驗證

多重要素驗證 (MFA) 需要帳戶名稱和密碼以外的其他資訊。 Microsoft 365 支援下列額外的驗證方法:

- Microsoft Authenticator 應用程式

- 電話

- 透過簡訊傳送的隨機產生的驗證碼

- 智慧卡 (虛擬或實體) (需要同盟驗證)

- 生物特徵辨識裝置

- Oauth 令牌

注意事項

對於必須遵守美國國家標準與技術局 (NIST) 標準的組織,會限制使用以電話或簡訊為基礎的其他驗證方法。 按兩下 這裡 以取得詳細數據。

如果您是使用只儲存在雲端中之用戶帳戶的小型企業, (僅限雲端身分識別模型) ,請 設定 MFA ,以使用電話或傳送至智慧型手機的簡訊驗證碼,為每個專用的特殊許可權帳戶設定 MFA。

如果您是使用 Microsoft 365 混合式身分識別模型的較大組織,您會有更多驗證選項。 如果您已經具備更強次要驗證方法的安全性基礎結構,請 設定 MFA ,並針對適當的驗證方法設定每個專用的特殊許可權帳戶。

如果所需的更強驗證方法的安全性基礎結構尚未就緒,且適用於 Microsoft 365 MFA,我們強烈建議您使用 Microsoft Authenticator 應用程式、電話或傳送至智慧型手機的簡訊驗證碼,設定具有 MFA 的專用特殊許可權帳戶,作為暫時的安全性措施。 請勿讓您的專用特殊許可權帳戶沒有 MFA 所提供的額外保護。

如需詳細資訊,請參閱 Microsoft 365 的 MFA。

3.使用 零信任 身分識別和裝置存取建議來保護系統管理員帳戶

為了協助確保安全且具生產力的員工,Microsoft 提供一組身分識別 和裝置存取的建議。 針對身分識別,請使用下列文章中的建議和設定:

企業組織的其他保護

使用這些其他方法來確保您的特殊許可權帳戶,以及您使用它執行的組態盡可能安全。

特殊許可權存取工作站

若要確保高許可權工作的執行盡可能安全,請使用特殊許可權存取工作站 (PAW) 。 PAW 是專用計算機,僅用於敏感性設定工作,例如需要特殊許可權帳戶的 Microsoft 365 設定。 由於此計算機並非每日用於因特網流覽或電子郵件,因此可更妥善地保護它不受因特網攻擊和威脅影響。

如需如何設定PAW的指示,請參閱 保護裝置作為特殊許可權存取案例的一部分。

若要為您的 Microsoft Entra 租使用者和系統管理員帳戶啟用 Azure PIM,請參閱設定 PIM 的步驟。

若要開發完整的藍圖來保護對網路攻擊者的特殊許可權存取,請參閱在 Microsoft Entra ID 中保護混合式和雲端部署的特殊許可權存取。

Privileged Identity Management

您可以使用 PIM 視需要啟用系統管理員角色的隨選 Just-In-Time 指派,而不是讓您的特殊許可權帳戶永久獲派系統管理員角色。

您的系統管理員帳戶從永久管理員到合格的系統管理員。 系統管理員角色直到有人需要時才會啟用。 然後完成啟用程式,在預先決定的時間內將系統管理員角色新增至特殊許可權帳戶。 當時間到期時,PIM 會從特殊許可權帳戶中移除系統管理員角色。

使用 PIM 和此程式可大幅減少特殊許可權帳戶容易遭受惡意用戶攻擊和使用的時間量。

使用這項功能需要 Microsoft Entra ID 控管 或 Microsoft Entra ID P2 訂用帳戶。 若要尋找適合您需求的授權,請參閱比較 Microsoft Entra ID 正式運作的功能。

如需使用者授權的相關信息,請參閱使用 Privileged Identity Management 的授權需求。

如需詳細資訊,請參閱:

特殊權限存取管理

透過設定原則,為租使用者中的工作型活動指定 Just-In-Time 存取權,即可啟用特殊許可權存取管理。 它可協助保護您的組織免於可能使用現有特殊許可權系統管理員帳戶且具有敏感數據常設存取權或存取重要組態設定的缺口。 例如,您可以設定特殊許可權存取管理原則,要求明確核准才能存取和變更租使用者中的組織信箱設定。

在此步驟中,您將在租用戶中啟用特殊許可權存取管理,並設定特殊許可權存取原則,為組織的數據和組態設定的工作型存取提供額外的安全性。 在組織中開始使用特殊許可權存取有三個基本步驟:

- 建立核准者的群組

- 啟用特殊權限存取

- 建立核准原則

特殊許可權存取管理可讓您的組織以零常設許可權運作,並針對這類常設系統管理存取所造成的弱點提供一層防禦。 特殊許可權存取需要核准,才能執行已定義相關聯核准原則的任何工作。 需要執行核准原則中所含工作的用戶必須要求並授與存取權核准。

若要啟用特殊許可權存取管理,請 參閱開始使用特殊許可權存取管理。

如需詳細資訊,請 參閱瞭解特殊許可權存取管理。

適用於 Microsoft 365 記錄 (SIEM) 軟體的安全性資訊和事件管理

在伺服器上執行的 SIEM 軟體會對應用程式和網路硬體所建立的安全性警示和事件執行即時分析。 若要讓 SIEM 伺服器在其分析和報告功能中包含 Microsoft 365 安全性警示和事件,請將 Microsoft Entra ID 整合到您的 SEIM 中。 請參閱 Azure 記錄整合 簡介。

下一步

繼續 進行步驟 3 ,以保護您的用戶帳戶。