適用於:

攻擊面縮小是 Windows 的一部分嗎?

受攻擊面縮小原本是一套惡意探索防護功能的功能,在 Windows 10 1709 版中導入為 Microsoft Defender 防病毒軟體的主要更新。 Microsoft Defender 防病毒軟體是 Windows 的原生反惡意代碼元件。 不過,完整的受攻擊面縮小功能集僅適用於 Windows 企業版授權。 另請注意,某些 Microsoft Defender 防病毒軟體排除專案適用於受攻擊面縮小規則排除專案。 請參閱受攻擊面縮小規則參考 - Microsoft Defender 防病毒軟體排除和受攻擊面縮小規則。

我需要企業授權才能執行受攻擊面縮小規則嗎?

只有當您擁有企業授權進行 Windows 10 或 Windows 11 時,才支援一組完整的受攻擊面縮小規則和功能。 沒有企業授權,規則數目有限即可運作。 如果您有 Microsoft 365 商務版,請將 Microsoft Defender 防病毒軟體設定為您的主要安全性解決方案,並透過 PowerShell 啟用規則。 不支援在沒有企業授權的情況下使用受攻擊面縮小,而且您將無法使用受攻擊面縮小的完整功能。

若要深入瞭解 Windows 授權,請參閱 Windows 10 授權並取得適用於 Windows 10 的大量授權指南。

如果我有 E3 授權,是否支援受攻擊面縮小?

是。 Windows 企業版 E3 和更新版本支援受攻擊面縮小。

E5 授權支援哪些功能?

E5 也支援 E3 支援的所有規則。

E5 可增加與適用於端點的Defender的整合。 透過 E5,您可以即時檢視警示、微調規則排除專案、設定受攻擊面縮小規則,以及檢視事件報告清單。

目前支援的受攻擊面縮小規則為何?

受攻擊面縮小目前支援下列所有規則。

要啟用哪些規則? 我是否可以開啟個別規則?

為了協助您找出最適合您環境的功能,建議您在 稽核模式中啟用受攻擊面縮小規則。 透過這種方法,您可以判斷對組織可能產生的影響。 例如,您的企業營運應用程式。

受攻擊面縮小規則排除如何運作?

針對受攻擊面縮小規則,如果您新增一個排除專案,它會影響每個受攻擊面縮小規則。

受攻擊面縮小規則排除專案支援通配符、路徑和環境變數。 如需如何在受攻擊面縮小規則中使用通配符的詳細資訊,請參閱 根據擴展名和資料夾位置設定和驗證排除專案。

請注意下列有關攻擊面縮小規則排除專案 (包括通配符和 env。變數) :

- 大部分的攻擊面縮小規則排除專案都與 Microsoft Defender 防病毒軟體排除項目無關。 不過,Microsoft Defender 防病毒軟體排除專案確實適用於某些受攻擊面縮小規則。 請參閱受攻擊面縮小規則參考 - Microsoft Defender 防病毒軟體排除和受攻擊面縮小規則。

- 通配符無法用來定義驅動器號。

- 如果您想要排除多個資料夾,請在路徑中使用的多個

\*\實例來表示多個巢狀資料夾 (例如,c:\Folder\*\*\Test) - Microsoft 端點 Configuration Manager 支援通配符 (* 或 ?) 。

- 如果您想要排除包含隨機字元的檔案 (自動產生檔案) ,您可以使用 '?' 符號 (例如,

C:\Folder\fileversion?.docx) - 群組原則 中的攻擊面縮小排除專案不支援引號 (引擎以原生方式處理長路徑、空格等,因此不需要使用引號) 。

- 受攻擊面縮小規則會在NT AUTHORITY\SYSTEM 帳戶下執行,因此環境變數僅限於機器變數。

如何? 知道我需要排除什麼?

不同的受攻擊面縮小規則有不同的保護流程。 請一律思考您所設定的受攻擊面縮小規則可防範什麼,以及實際執行流程如何向外移動。

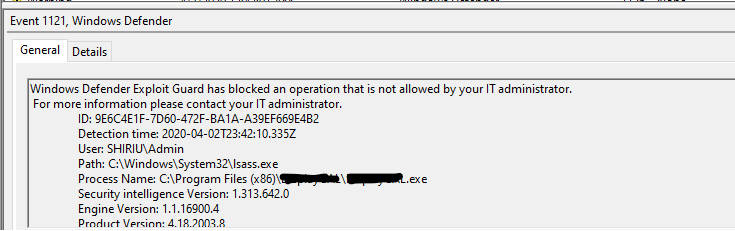

範例: 封鎖從 Windows 本地安全機構子系統竊取認證 直接從本地安全機構子系統讀取 (LSASS) 程式可能會有安全性風險,因為它可能會公開公司認證。

此規則可防止不受信任的進程直接存取 LSASS 記憶體。 每當進程嘗試使用 OpenProcess () 函式來存取 LSASS,且存取權為 PROCESS_VM_READ 時,規則會特別封鎖該存取權。

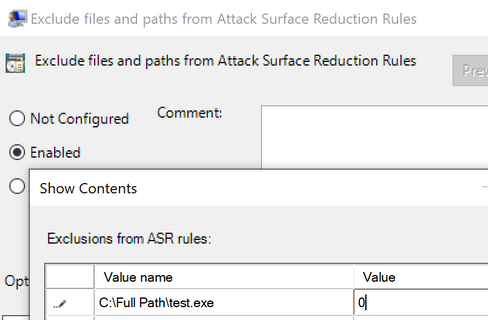

查看上述範例,如果您真的必須針對存取權被封鎖的進程建立例外狀況,新增檔名和完整路徑會使其無法遭到封鎖,並在允許存取 LSASS 進程記憶體之後加以排除。 值為 0 表示受攻擊面縮小規則會忽略此檔案/進程,而不是封鎖/稽核它。

如何? 設定個別規則排除專案?

如需設定個別規則排除專案的資訊,請 參閱測試受攻擊面縮小規則。

Microsoft 建議啟用哪些規則?

建議您啟用每個可能的規則。 不過,在某些情況下,您不應該啟用規則。 例如,如果您使用 Microsoft 端點 Configuration Manager (或 System Center Configuration Manager - SCCM) 來管理端點,則不建議啟用源自 PSExec 和 WMI 命令規則的封鎖程式建立。

強烈建議您閱讀我們的 公開檔中提供的每個規則特定資訊和/或警告。 跨越保護的多個要件,例如 Office、認證、腳本、電子郵件等。Windows 1709 和更新版本支援所有受攻擊面縮小規則,但透過 WMI 事件訂閱封鎖持續性除外:

- 封鎖濫用惡意探索易受攻擊的已簽署驅動程式

- 封鎖來自電子郵件用戶端和 Web 郵件的可執行內容

- 封鎖所有 Office 應用程式使其無法建立子程序

- 封鎖 Office 應用程式使其無法建立可執行的內容

- 封鎖 Office 應用程式使其無法將程式碼插入其他程序

- 封鎖 JavaScript 或 VBScript 使其無法啟動下載的可執行內容

- 封鎖可能經過模糊化的指令碼的執行

- 封鎖來自 Office 宏的 Win32 API 呼叫

- 對惡意勒索軟體使用進階保護

- 封鎖從 Windows 本地安全機構子系統竊取認證 (lsass.exe)

- 封鎖源自 PSExec 與 WMI 命令的程序建立

- 封鎖從 USB 執行的未受信任與未簽署程序

- 封鎖可執行檔執行,除非它們符合普遍性、存留期或受信任的清單準則

- 封鎖 Office 通訊應用程式建立子進程

- 封鎖 Adobe Reader 使其無法建立子程序

- 透過 WMI 事件訂閱封鎖持續性

本地安全機構子系統預設為啟用嗎?

受攻擊面縮小規則「封鎖從 Windows 本機安全機構子系統竊取認證 (lsass.exe) 」的預設狀態會從 [未設定 ] 變更為 [設定 ] ,並將預設模式設定為 [ 封鎖]。 所有其他受攻擊面縮小規則仍維持其默認狀態: [未設定]。 已將其他篩選條件邏輯納入規則,以減少使用者通知。 客戶可以將規則設定為稽核、警告或停用模式,以覆寫預設模式。 不論規則是在預設模式中進行,還是手動啟用封鎖模式,此規則的功能都相同。

開始使用受攻擊面縮小有哪些不錯的建議?

藉由在稽核模式中執行一小段時間的攻擊面縮小規則,測試受攻擊面縮小規則如何影響您的組織,再加以啟用。 當您在稽核模式中執行規則時,您可以識別任何可能遭到錯誤封鎖的企業營運應用程式,並將其排除在受攻擊面縮小之外。

較大的組織應該考慮在「通道」中推出受攻擊面縮小規則,方法是稽核並啟用愈來愈廣泛的裝置子集中的規則。 您可以使用 Intune 或 群組原則 管理工具,將組織的裝置排列成通道。

啟用攻擊面縮小規則之前,應該先在稽核模式中測試多久?

將規則保持在稽核模式中約 30 天,以取得規則在整個組織上線后運作方式的良好基準。 在稽核期間,您可以識別任何可能遭到規則封鎖的企業營運應用程式,並設定規則來排除這些應用程式。

我要從第三方安全性解決方案切換到適用於端點的Defender。 是否有「簡單」的方式可將規則從另一個安全性解決方案導出至受攻擊面縮小?

在大部分情況下,從 適用於端點的 Defender 所建議的基準建議開始,會比嘗試從另一個安全性解決方案匯入規則更容易且更好。 然後,使用稽核模式、監視和分析等工具來設定新的解決方案,以符合您的獨特需求。

大部分受攻擊面縮小規則的預設設定,結合適用於端點的 Defender 的實時保護,可防範大量的入侵和弱點。

從適用於端點的 Defender 內,您可以使用自定義指標更新防禦,以允許和封鎖特定軟體行為。 受攻擊面縮小也允許以檔案和資料夾排除的形式自定義規則。 一般而言,最好稽核規則一段時間,並針對任何可能遭到封鎖的企業營運應用程式設定排除專案。

受攻擊面縮小是否支援在路徑中包含系統變數和通配符的檔案或資料夾排除?

是。 如需從受攻擊面縮小規則中排除檔案或資料夾的詳細資訊,請參閱 從受攻擊面縮小規則排除檔案和資料夾 ,如需在排除的檔案路徑中使用系統變數和通配符的詳細資訊,請參閱根據擴展名和資料夾位置設定和驗證排除專案。

根據預設,受攻擊面縮小規則是否涵蓋所有應用程式?

這取決於規則。 大部分的受攻擊面縮小規則涵蓋 Microsoft Office 產品和服務的行為,例如 Word、Excel、PowerPoint 和 OneNote 或 Outlook。 某些受攻擊面縮小規則,例如 封鎖執行可能模糊化的腳本,在範圍中較為一般。

受攻擊面縮小是否支援第三方安全性解決方案?

受攻擊面縮小會使用 Microsoft Defender 防病毒軟體來封鎖應用程式。 目前無法將受攻擊面縮小設定為使用另一個安全性解決方案進行封鎖。

我有 E5 授權,並啟用了一些與適用於端點的 Defender 搭配的受攻擊面縮小規則。 攻擊面縮小事件是否可能完全不會顯示在適用於端點的 Defender 事件時間軸中?

每當攻擊面縮小規則在本機觸發通知時,事件的報告也會傳送至適用於端點的 Defender 入口網站。 如果您在尋找事件時遇到問題,可以使用搜尋方塊來篩選事件時程表。 您也可以從適用於雲端的Defender任務列中的組態管理圖示,流覽前往受攻擊面管理,以檢視受攻擊面縮小事件。 攻擊面管理頁面包含報表偵測的索引標籤,其中包含向適用於端點的 Defender 回報的受攻擊面縮小規則事件的完整清單。

我已使用 GPO 套用規則。 現在當我嘗試在 Microsoft Outlook 中檢查規則的索引編製選項時,我收到一則訊息,指出「拒絕存取」。

請嘗試直接從 Windows 10 或 Windows 11 開啟索引選項。

選取 Windows 任務列上的 搜尋 圖示。

在搜尋方塊中輸入索 引選項 。

系統管理員是否可設定「封鎖可執行檔,除非它們符合普遍性、年齡或受信任的清單準則」規則所使用的準則?

否。 Microsoft 雲端保護會維護此規則所使用的準則,讓受信任的清單持續保持在最新狀態,並包含從世界各地收集的數據。 本機系統管理員沒有變更此數據的寫入許可權。 如果您想要設定此規則以針對您的企業量身打造,您可以將特定應用程式新增至排除清單,以防止觸發規則。

我已啟用受攻擊面縮小規則「封鎖可執行檔,除非它們符合普遍性、年齡或受信任的清單準則」。 經過一段時間之後,我已更新一段軟體,而規則現在會封鎖它,即使之前沒有。 發生錯誤嗎?

此規則依賴每個具有已知信譽的應用程式,以普遍性、年齡或包含在受信任應用程式清單上來測量。 封鎖或允許應用程式的規則最終取決於 Microsoft 雲端保護對這些準則的評估。

通常,雲端保護可以判斷新版本的應用程式與舊版相近,因此不需要重新評估其長度。 不過,在切換版本之後,應用程式可能需要一些時間才能建立信譽,尤其是在重大更新之後。 在此同時,您可以將應用程式新增至排除清單,以防止此規則封鎖重要的應用程式。 如果您經常更新及使用新版本的應用程式,您可以改為選擇在稽核模式中執行此規則。

我最近啟用了受攻擊面縮小規則「封鎖從 Windows 本地安全機構子系統竊取認證 (lsass.exe) 」,而且收到大量通知。 這是怎麼回事?

此規則所產生的通知不一定表示惡意活動;不過,此規則對於封鎖惡意活動仍然很有用,因為惡意代碼通常以 lsass.exe 為目標,以取得帳戶的非法存取權。 lsass.exe 程式會在使用者登入之後,將使用者認證儲存在記憶體中。 Windows 會使用這些認證來驗證使用者並套用本機安全策略。

由於一般一天有許多合法的程式會在 lsass.exe 上呼叫認證,因此此規則可能會特別有雜訊。 如果已知的合法應用程式導致此規則產生過多的通知數目,您可以將它新增至排除清單。 相較於此規則,大部分其他受攻擊面縮小規則會產生相對較少的通知數目,因為在 lsass.exe 上呼叫是許多應用程式正常運作的一般情況。

啟用「封鎖從 Windows 本機安全機構子系統竊取認證 (lsass.exe) 」規則,以及 LSA 保護,是不錯的主意嗎?

如果您也已啟用 LSA 保護 ,則啟用此規則並不會提供額外的保護。 規則和 LSA 保護的運作方式大致相同,因此讓兩者同時執行會是多餘的。 不過,有時候您可能無法啟用 LSA 保護。 在這些情況下,您可以啟用此規則,以針對以 lsass.exe 為目標的惡意代碼提供對等的保護。