對檔案採取回應動作

適用於:

重要事項

本文中的部分資訊與發行前版本產品有關,在產品正式發行前可能會大幅度修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

想要體驗適用於端點的 Microsoft Defender 嗎? 注册免費試用版。

藉由停止和隔離檔案或封鎖檔案,快速響應偵測到的攻擊。 對檔案採取動作之後,您可以在控制中心查看活動詳細數據。

回應動作可在檔案的詳細配置檔頁面上取得。 在此頁面上,您可以切換 新的 [檔案] 頁面,以切換新的和舊版面配置。 本文的其餘部分將說明較新的版面配置。

回應動作會沿著檔案頁面頂端執行,並包含:

- 停止並隔離檔案

- 管理指標

- 下載檔

- 收集檔案

- 詢問 Defender 專家

- 手動動作

- 開始搜補

- 深入分析

注意事項

如果您使用適用於端點的 Defender 方案 1,您可以手動採取某些回應動作。 如需詳細資訊,請 參閱手動回應動作。

您也可以提交檔案以進行深入分析,以在安全的雲端沙盒中執行檔案。 分析完成時,您會取得詳細報告,其中提供檔案行為的相關信息。 您可以藉由選取 深入分析 動作來提交檔案以進行深入分析,並讀取過去的報表。

某些動作需要特定許可權。 下表說明特定許可權可對可攜式可執行檔 (PE) 和非 PE 檔案可採取的動作:

| 權限 | PE 檔案 | 非 PE 檔案 |

|---|---|---|

| 檢視資料 | X | X |

| 警示調查 | ☑ | X |

| 實時回應基本 | X | X |

| 即時回應進階 | ☑ | ☑ |

如需角色的詳細資訊,請 參閱建立和管理角色型訪問控制的角色。

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

停止並隔離您網路中的檔案

您可以藉由停止惡意程式並隔離觀察到的檔案,在組織中包含攻擊。

重要事項

您只能在下列情況採取此動作:

- 您要採取動作的裝置正在執行 Windows 10 1703 版或更新版本、Windows 11 版,以及 Windows Server 2012 R2+

- 檔案不屬於受信任的第三方發行者,或不是由Microsoft

- Microsoft Defender 防病毒軟體至少必須在被動模式下執行。 如需詳細資訊,請參閱 Microsoft Defender 防病毒軟體相容性。

[停止和隔離檔案] 動作包括停止執行中的進程、隔離檔案,以及刪除持續性數據,例如登錄機碼。

此動作會在 Windows 10 1703 版或更新版本的裝置上生效,Windows 11 和 Windows Server 2012 R2 或更新版本,在過去 30 天內觀察到檔案。

注意事項

您隨時都可以從隔離中還原檔案。

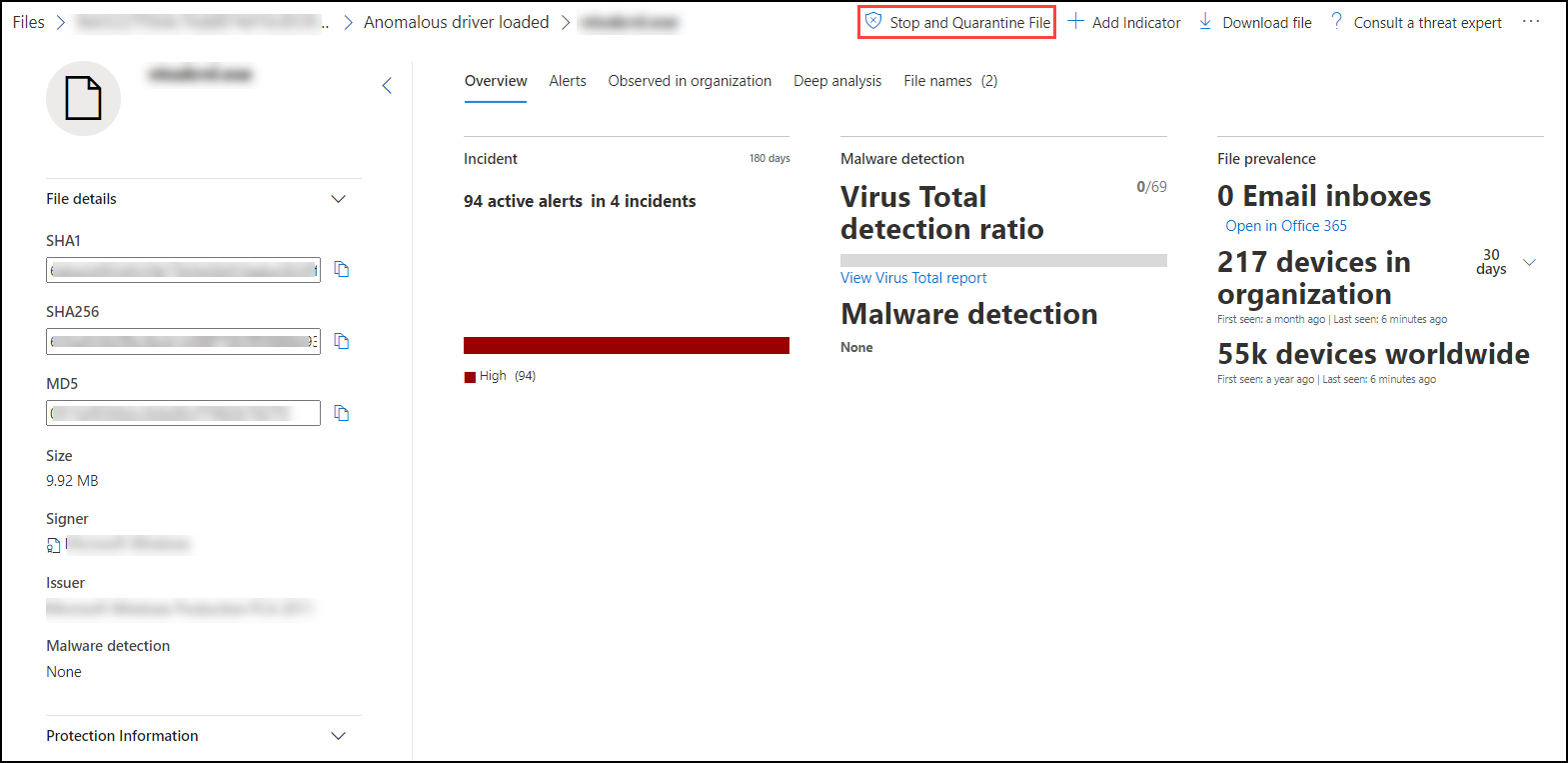

停止和隔離檔案

選取您要停止和隔離的檔案。 您可以從下列任一檢視中選取檔案,或使用 [搜尋] 方塊:

- 警示 - 從警示本文時程表的 [描述] 或 [詳細數據] 中選取對應的連結

- 搜尋方塊 - 從下拉功能表中選取 [ 檔案 ],然後輸入檔名

注意事項

停止和隔離檔案動作限制為最多1000部裝置。 若要停止大量裝置上的檔案,請參閱 新增指示器以封鎖或允許檔案。

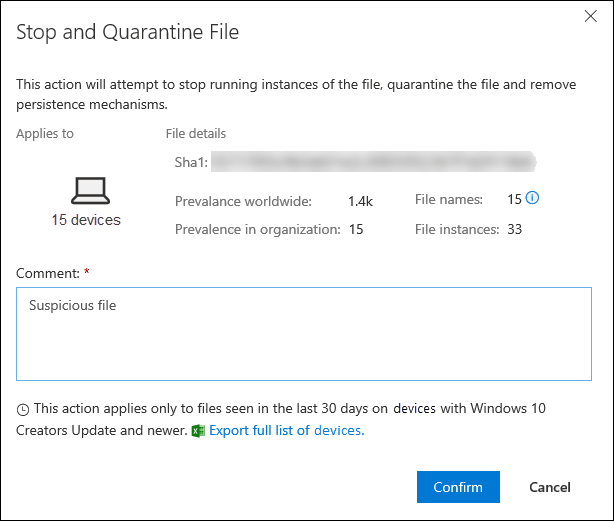

移至頂端列,然後選取 [停止和隔離檔案]。

指定原因,然後選取 [ 確認]。

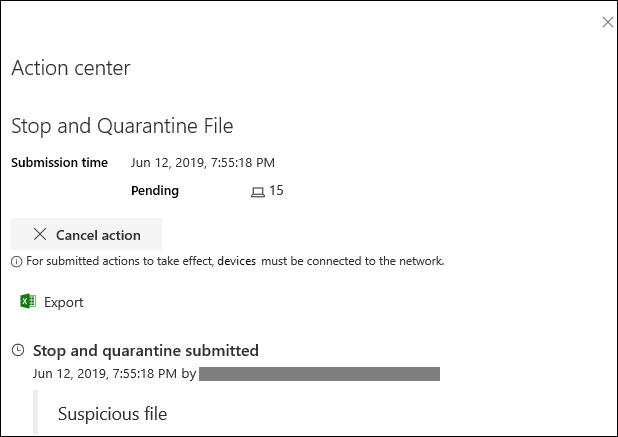

控制中心會顯示提交資訊:

- 提交時間 - 顯示提交動作的時間。

- 成功 - 顯示檔案已停止和隔離的裝置數目。

- 失敗 - 顯示動作失敗的裝置數目和失敗的詳細數據。

- 擱置 中 - 顯示尚未停止和隔離檔案的裝置數目。 當裝置離線或未連線到網路時,這可能需要一些時間。

選取任何狀態指標,以檢視動作的詳細資訊。 例如,選取 [失敗 ] 以查看動作失敗的位置。

裝置使用者的通知

從裝置移除檔案時,會顯示下列通知:

在裝置時間軸中,會針對已停止和隔離檔案的每個裝置新增事件。

針對整個組織廣泛使用的檔案實作動作之前,會顯示警告。 這是為了驗證作業是否為預期。

從隔離區還原檔案

如果您在調查之後判斷檔案是乾淨的,您可以回復檔案並從隔離區中移除檔案。 在檔案隔離的每個裝置上執行下列命令。

在裝置上開啟提升權限的命令列提示字元:

轉至 [開始] 並鍵入「cmd」。

以滑鼠右鍵按一下 [命令提示字元],然後選取 [以系統管理員身分執行]。

輸入下列命令,然後按 Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All注意事項

在某些情況下, ThreatName 可能會顯示為:EUS:Win32/CustomEnterpriseBlock!cl。

適用於端點的 Defender 將會還原過去 30 天內在此裝置上隔離的所有自定義封鎖檔案。

重要事項

已隔離為潛在網路威脅的檔案可能無法復原。 如果使用者在隔離之後嘗試還原檔案,可能無法存取該檔案。 這可能是因為系統不再具有存取檔案的網路認證。 一般而言,這是暫時登入系統或共享資料夾,且存取令牌已過期的結果。

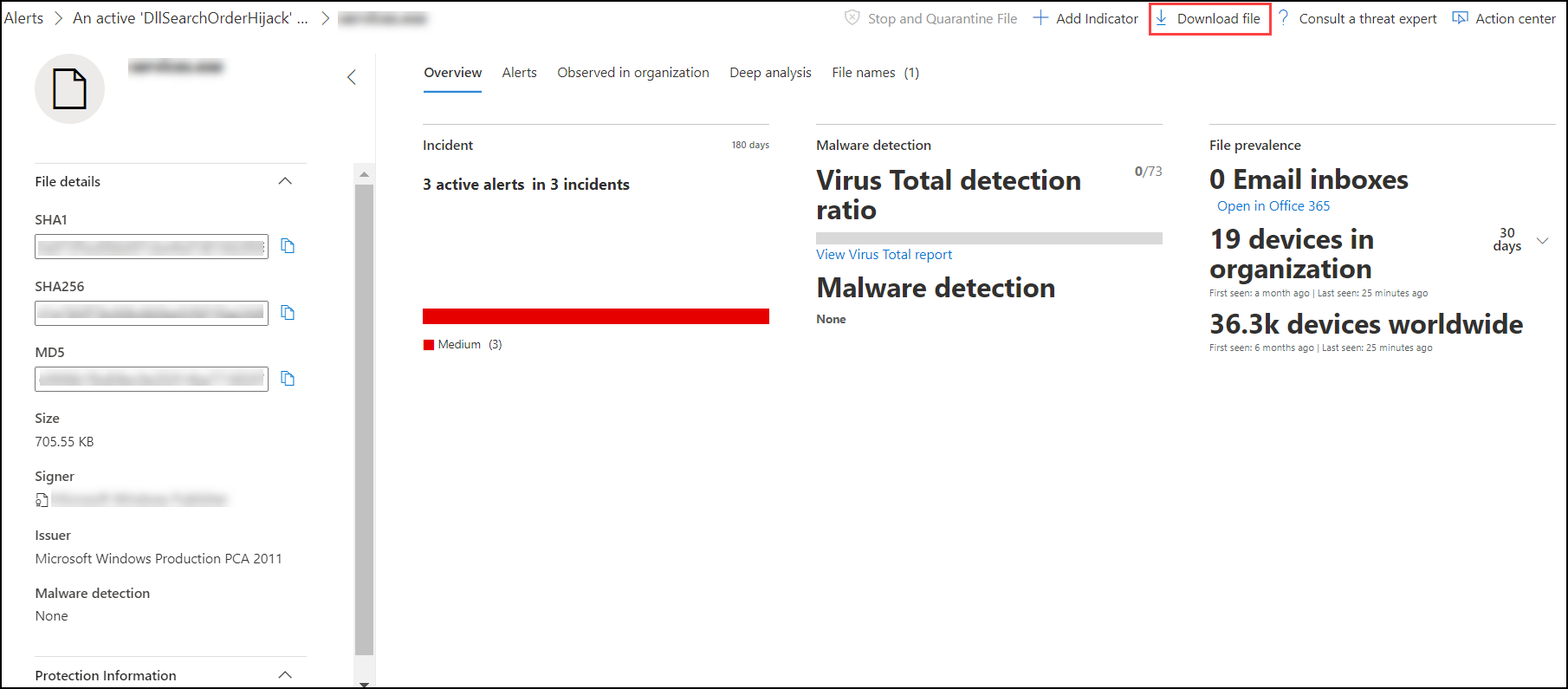

下載或收集檔案

從回應動作 選取 [下載檔案 ] 可讓您下載本機、受密碼保護的 .zip 封存盤,其中包含您的檔案。 飛出視窗隨即出現,您可以在其中記錄下載檔的原因,並設定密碼。

根據預設,您應該能夠下載隔離中的檔案。

[ 下載檔案] 按鈕可以有下列狀態:

使用 中 - 您可以收集檔案。

已停用 - 如果按鈕在主動式收集嘗試期間呈現灰色或停用,您可能沒有適當的 RBAC 許可權可收集檔案。

需要下列權限:

針對 Microsoft Defender 全面偵測回應 RBAC) (整合角色型存取控制:

- 在 Microsoft Defender 全面偵測回應 Unified (RBAC) 中新增檔案集合許可權

針對 RBAC) (適用於端點的 Microsoft Defender 角色型存取控制:

針對可攜式可執行檔 (.exe、.sys、.dll 和其他)

- 安全性系統管理員或進階即時回應或警示

不可攜式可執行檔 (.txt、.docx 和其他)

- 安全性系統管理員或進階實時回應

- 已啟用角色型存取 (RBAC) 許可權的租使用者

下載隔離的檔案

Microsoft Defender 防病毒軟體或安全性小組隔離的檔案會根據您的提交設定範例,以符合規範的方式儲存。 您的安全性小組可以透過 [下載檔案] 按鈕,直接從檔案的詳細數據頁面下載檔案。 此功能預設為 「開啟」。

位置取決於貴組織的地理位置設定 (歐盟、英國或美國) 。 每個組織只會收集一次隔離的檔案。 若要深入瞭解Microsoft的數據保護,請參閱 。https://aka.ms/STP

開啟此設定可協助安全性小組檢查潛在的不良檔案,並以較不具風險的方式快速調查事件。 不過,如果您需要關閉此設定,請移至 [ 設定>端點>進階功能>] [下載隔離的檔案 ] 以調整設定。 深入瞭解進階功能

備份隔離的檔案

視您的提交設定範 例而定,系統可能會提示使用者在備份隔離的檔案之前提供明確同意。

如果範例提交已關閉,此功能將無法運作。 如果自動提交範例設定為向使用者要求許可權,則只會收集使用者同意傳送的範例。

重要事項

下載隔離的檔案需求:

收集檔案

如果檔案尚未由 適用於端點的 Microsoft Defender 儲存,您就無法下載。 相反地,您會在相同位置看到 [收集檔案 ] 按鈕。

[ 收集檔案] 按鈕可以有下列狀態:

使用 中 - 您可以收集檔案。

已停用 - 如果按鈕在主動式收集嘗試期間呈現灰色或停用,您可能沒有適當的 RBAC 許可權可收集檔案。

需要下列權限:

針對可攜式可執行檔 (.exe、.sys、.dll 和其他)

- 安全性系統管理員或進階即時回應或警示

不可攜式可執行檔 (.txt、.docx 和其他)

- 安全性系統管理員或進階實時回應

如果過去 30 天內組織中未看到檔案,則會停用 收集檔案 。

重要事項

已隔離為潛在網路威脅的檔案可能無法復原。 如果使用者在隔離之後嘗試還原檔案,可能無法存取該檔案。 這可能是因為系統不再具有存取檔案的網路認證。 一般而言,這是暫時登入系統或共享資料夾,且存取令牌已過期的結果。

新增指示器以封鎖或允許檔案

禁止潛在的惡意檔案或可疑的惡意代碼,以防止進一步傳播貴組織中的攻擊。 如果您知道PE) 檔案 (潛在惡意的可攜式可執行檔,您可以加以封鎖。 這項作業可防止在組織中的裝置上讀取、寫入或執行此作業。

重要事項

如果您的組織使用 Microsoft Defender 防病毒軟體並啟用雲端式保護,則可使用此功能。 如需詳細資訊,請 參閱管理雲端式保護。

Antimalware 用戶端版本必須是 4.18.1901.x 或更新版本。

這項功能旨在防止從網路下載可疑的惡意代碼 (或可能的惡意檔案) 。 它目前支援可攜式可執行檔 (PE) 檔案,包括 .exe 和 .dll 檔。 涵蓋範圍將會隨著時間延長。

此回應動作適用於 Windows 10 版本 1703 或更新版本的裝置,以及 Windows 11。

如果在允許或封鎖動作之前,裝置快取上存在檔案的分類,則無法在檔案上完成允許或封鎖函式。

注意事項

PE 檔案必須位於裝置時間軸中,您才能採取此動作。

在採取動作與封鎖實際檔案之間,可能會有幾分鐘的延遲。

啟用區塊檔案功能

若要開始封鎖檔案,您必須先在 [設定 ] 中開啟 [封鎖] 或 [允許 ] 功能 。

允許或封鎖檔案

當您新增檔案的指標哈希時,您可以選擇在組織中的裝置嘗試執行檔案時引發警示並封鎖該檔案。

由指標自動封鎖的檔案不會顯示在檔案的控制中心,但警示仍會顯示在警示佇列中。

如需有關封鎖和引發檔案警示的詳細資訊,請參閱 管理 指標。

若要停止封鎖檔案,請移除指標。 您可以透過檔案設定檔頁面上的 [編輯指標 ] 動作來執行此動作。 在您新增指標之前,此動作會顯示在 [ 新增指標 ] 動作的相同位置。

您也可以從 [設定] 頁面的 [規則>指標] 下編輯指標。 指標會依其檔案的哈希列在此區域中。

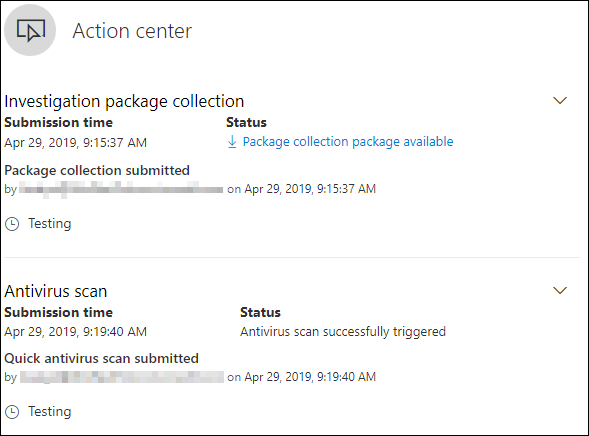

檢查控制中心的活動詳細資料

控制中心會提供在裝置或檔案上採取之動作的相關信息。 您可以檢視下列詳細資料:

- 調查套件集合

- 防病毒軟體掃描

- 應用程式限制

- 裝置隔離

也會顯示所有其他相關詳細數據,例如提交日期/時間、提交使用者,以及動作成功或失敗。

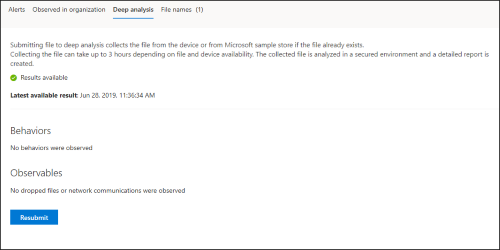

深入分析

網路安全性調查通常會由警示觸發。 警示與一或多個觀察到的檔案相關,這些檔案通常是新的或未知的。 選取檔案會帶您前往檔案檢視,您可以在其中查看檔案的元數據。 若要擴充與檔案相關的數據,您可以提交檔案以進行深入分析。

深入分析功能會在安全、完全檢測的雲端環境中執行檔案。 深入分析結果會顯示檔案的活動、觀察到的行為,以及相關聯的成品,例如卸除的檔案、登錄修改,以及與IP的通訊。 深度分析目前支持大規模分析可攜式可執行檔 (PE) 檔案, (包括 .exe 和 .dll 檔案) 。

深入分析檔案需要幾分鐘的時間。 檔案分析完成後,[深度分析] 索引標籤會更新以顯示摘要,以及最新可用結果的日期和時間。

深入分析摘要包含觀察到 的行為清單,其中有些可能表示惡意活動和 可觀察到的行為,包括連絡的IP和在磁碟上建立的檔案。 如果找不到任何內容,這些區段會顯示簡短訊息。

深入分析的結果會與威脅情報進行比對,而且任何相符項目都會產生適當的警示。

使用深入分析功能來調查任何檔案的詳細數據,通常是在調查警示期間,或基於您懷疑惡意行為的任何其他原因。 此功能位於檔案頁面頂端。 選取三個點以存取 深入分析 動作。

在下列影片中瞭解深入分析:

當適用於端點的 Defender 後端範例集合中有檔案可用,或是在支援提交至深層分析的 Windows 10 裝置上觀察到檔案時,便會啟用提交以進行深入分析。

注意事項

只能自動收集來自 Windows 10、Windows 11 和 Windows Server 2012 R2+ 的檔案。

如果在 Windows 10 裝置上未觀察到檔案, (或 Windows 11 或 Windows Server 2012 R2+) ,您也可以透過 Microsoft Defender 入口網站提交範例,並等候 [提交] 以取得深入分析按鈕。

注意事項

由於 Microsoft Defender 入口網站中的後端處理流程,在適用於端點的 Defender 中提交檔案和提供深入分析功能之間,最多可能會有 10 分鐘的延遲。

提交檔案以進行深入分析

選取您要提交以進行深入分析的檔案。 您可以從下列任一檢視中選取或搜尋檔案:

- 警示 - 從警示劇本時程表的 [描述 ] 或 [ 詳細數據 ] 中選取檔案連結

- 裝置清單 - 從 [組織中的裝置] 區段的 [描述 ] 或 [ 詳細 數據] 區段 中 選取檔案連結

- 搜尋方塊 - 從下拉功能表中選取 [ 檔案 ],然後輸入檔名

在檔案檢視的 [ 深入分析 ] 索引標籤中,選取 [ 提交]。

注意事項

僅支援PE檔案,包括 .exe 和 .dll 檔案。

進度列隨即顯示,並提供分析不同階段的相關信息。 然後,您可以在分析完成時檢視報表。

注意事項

視裝置可用性而定,範例收集時間可能會有所不同。 範例集合有 3 小時的逾時。 如果當時沒有在線 Windows 10 裝置 (或 Windows 11 或 Windows Server 2012 R2+) 報告,則集合將會失敗,且作業將會中止。 您可以重新提交檔案以進行深入分析,以取得檔案的全新數據。

檢視深入分析報告

檢視提供的深入分析報告,以查看您所提交檔案的更深入見解。 此功能可在檔案檢視內容中使用。

您可以檢視提供下列各節詳細資料的完整報告:

- Behaviors

- 可觀察

提供的詳細數據可協助您調查是否有潛在攻擊的指示。

深入分析疑難解答

如果您在嘗試提交檔案時遇到問題,請嘗試下列每個疑難解答步驟。

請確定有問題的檔案是PE檔案。 PE 檔案通常具有 可 執行 程式或應用程式 ) (.exe或.dll擴展名。

請確定服務可以存取檔案、檔案仍然存在,而且尚未損毀或修改。

請稍候一段時間,然後再次嘗試提交檔案。 佇列可能已滿,或發生暫時連線或通訊錯誤。

如果未設定範例集合原則,則預設行為是允許範例集合。 如果已設定,請先確認原則設定允許範例集合,再再次提交檔案。 設定範例集合時,請檢查下列登錄值:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collection透過 群組原則 變更組織單位。 如需詳細資訊,請參閱使用 群組原則 進行設定。

如果這些步驟無法解決問題,請連絡支持人員。

相關文章

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。