Microsoft Defender中的用戶實體頁面

Microsoft Defender 入口網站中的用戶實體頁面可協助您調查用戶實體。 此頁面包含指定用戶實體的所有重要資訊。 如果警示或事件指出使用者可能遭到入侵或可疑,請檢查並調查用戶實體。

您可以在下列檢視中找到使用者實體資訊:

- [身分識別] 頁面,位於 [資產] 底下

- 警示佇列

- 任何個別警示/事件

- 裝置頁面

- 任何個別裝置實體頁面

- 活動記錄

- 進階搜捕查詢

- 控制中心

只要使用者實體出現在這些檢視中,請選取實體以檢視 [使用者 ] 頁面,以顯示使用者的更多詳細數據。 例如,您可以在 Microsoft Defender 入口網站的 [事件 & 警示>>>>事件資產使用者] 中,查看在事件警示中識別的使用者帳戶詳細數據。

![Microsoft Defender 入口網站中事件的 [使用者] 頁面螢幕快照。](/zh-tw/defender/media/investigate-users/user-incident-assets.png)

當您調查特定用戶實體時,會在其實體頁面上看到下列索引標籤:

- 概觀,包括實體詳細數據、事件和警示視覺效果檢視、調查優先順序和評分時間軸

- 事件和警示索引標籤

- 在組織索引標籤中觀察到

- [時程表] 索引標籤

- Sentinel 事件索引標籤

用戶頁面會顯示 Microsoft Entra 組織和群組,協助您了解與使用者相關聯的群組和許可權。

重要事項

Microsoft Sentinel 現在已在 Microsoft Defender 入口網站的Microsoft統一安全性作業平臺內正式推出。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

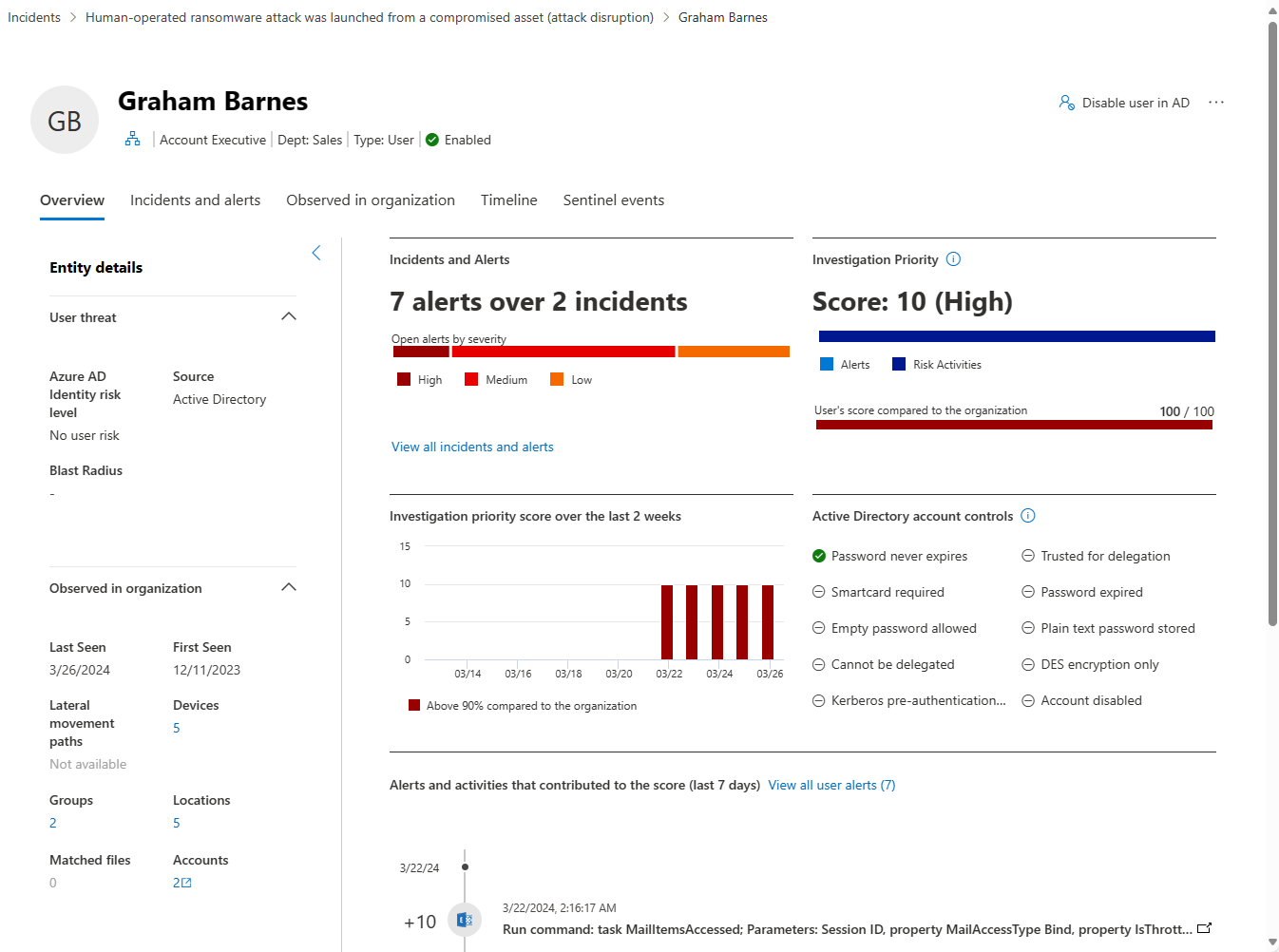

概觀

實體詳細數據

頁面左側的 [實體詳細數據] 面板會提供使用者的相關信息,例如 Microsoft Entra 身分識別風險層級、使用者登入的裝置數目、使用者第一次和最後一次看見的時間、使用者的帳戶、使用者所屬的群組、連絡資訊等等。 視您啟用的整合功能而定,您會看到其他詳細數據。

事件和警示的視覺檢視

此卡片包含與用戶實體相關聯的所有事件和警示,並依嚴重性分組。

調查優先順序

此卡片包含用戶實體的計算調查優先順序分數明細,以及該分數的兩周趨勢,包括與租用戶相關的分數百分位數。

Active Directory 帳戶控制

此卡片會呈現可能需要您注意 適用於身分識別的 Microsoft Defender 安全性設定。 您可以看到有關使用者帳戶設定的重要旗標,例如使用者是否可以按 Enter 以略過密碼,以及使用者的密碼是否永不過期等等。

如需詳細資訊,請參閱 用戶帳戶控制旗標。

評分活動

此卡片包含過去七天內參與實體調查優先順序分數的所有活動和警示。

組織樹狀結構

本節顯示用戶實體在組織階層中的位置,如 適用於身分識別的 Microsoft Defender 所報告。

帳戶標籤

適用於身分識別的 Microsoft Defender 從 Active Directory 提取標籤,為您提供監視 Active Directory 使用者和實體的單一介面。 標籤會提供 Active Directory 中有關實體的詳細數據,包括:

| 名稱 | 描述 |

|---|---|

| 新增 | 表示實體是在30天前建立的。 |

| Deleted | 表示實體已從 Active Directory 永久刪除。 |

| Disabled | 表示目前已在 Active Directory 中停用實體。 停 用 的屬性是 Active Directory 旗標,可供使用者帳戶、計算機帳戶和其他物件使用,以指出物件目前未在使用中。 停用物件時,無法用來登入或執行網域中的動作。 |

| Enabled | 表示實體目前已在 Active Directory 中啟用,表示實體目前正在使用中,而且可用來登入或在網域中執行動作。 |

| 已到期 | 表示實體在 Active Directory 中已過期。 當使用者帳戶過期時,使用者就無法再登入網域或存取任何網路資源。 過期的帳戶基本上會被視為已停用,但已設定明確的到期日。 用戶獲授權存取的任何服務或應用程式也可能受到影響,視其設定方式而定。 |

| Honeytoken | 表示實體已手動標記為 honeytoken。 |

| Locked | 表示實體提供錯誤的密碼太多次,且現在已鎖定。 |

| 部分 | 指出使用者、裝置或群組未與網域同步,且會透過全域編錄進行部分解析。 在此情況下,某些屬性無法使用。 |

| 解決 | 表示裝置無法解析為 Active Directory 樹系中的有效身分識別。 沒有可用的目錄資訊。 |

| 敏感度 | 表示實體被視為敏感性。 |

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 中的適用於身分識別的Defender實體標記。

注意事項

當 適用於身分識別的 Microsoft Defender 授權可用時,即可使用組織樹狀結構區段和帳戶標籤。

事件和警示

您可以在此索引標籤中查看過去六個月內涉及使用者的所有作用中事件和警示。主要事件和警示佇列中的所有信息都會顯示在這裡。 此清單是 事件佇列的篩選版本,並顯示事件或警示的簡短描述、其嚴重性 (高、中、低、資訊) 、其在佇列中的狀態 (新的、進行中、已解決的) ,其分類 (未設定、false 警示、true 警示) 、調查狀態、類別、指派給其解決的人員、 觀察到的最後一個活動。

您可以自定義顯示的項目數目,以及每個項目顯示的數據行。 默認行為是列出每頁 30 個專案。 您也可以依嚴重性、狀態或顯示器中的任何其他數據行來篩選警示。

受影響的實體數據行是指事件或警示中參考的所有裝置和用戶實體。

選取事件或警示時,會出現飛出視窗。 您可以從此面板管理事件或警示,並檢視更多詳細數據,例如事件/警示編號和相關裝置。 您可以一次選取多個警示。

若要查看事件或警示的完整頁面檢視,請選取其標題。

在組織中觀察到

裝置:本節顯示用戶實體在前 180 天內登入的所有裝置,指出使用最多且最少的裝置。

位置:本節顯示過去 30 天內用戶實體的所有觀察位置。

群組:本節會顯示用戶實體所有觀察到的內部部署群組,如 適用於身分識別的 Microsoft Defender 所報告。

橫向動作路徑:本節顯示內部部署環境中所有已分析的橫向動作路徑,如適用於身分識別的 Defender 所偵測到。

注意事項

群組 和橫向動作路徑可在 適用於身分識別的 Microsoft Defender 授權可用時使用。

選取 [ 橫向移動 ] 索引標籤可讓您檢視完全動態且可點選的地圖,您可以在其中查看使用者的橫向動作路徑。 攻擊者可以使用路徑資訊來滲透您的網路。

地圖提供攻擊者可以利用來危害敏感性帳戶的其他裝置或用戶清單。 如果使用者有敏感性帳戶,您可以看到直接連線的資源和帳戶數目。

可以依日期檢視的橫向動作路徑報告一律可用來提供探索到的潛在橫向動作路徑相關信息,並可依時間自定義。 使用 [ 檢視不同的日期 ] 來選取不同的日期,以檢視針對實體找到的先前橫向動作路徑。 只有當在過去兩天內找到實體的潛在橫向動作路徑時,圖表才會顯示。

時間表

時間軸會顯示過去 180 天內從使用者身分識別觀察到的用戶活動和警示。 它會在 適用於身分識別的 Microsoft Defender、Microsoft Defender for Cloud Apps 和 適用於端點的 Microsoft Defender 工作負載之間,將使用者的身分識別專案一致。 藉由使用時程表,您可以將焦點放在使用者在特定時間範圍內執行或執行的活動。

若要讓統一 SOC 平臺的用戶根據上一個段落中的數據源來查看來自 Microsoft Sentinel 的警示,他們可以在 [Sentinel 事件] 索引卷標中找到這些警示和其他資訊,如下所述。

自訂時間範圍選擇器: 您可以選擇一個時間範圍,將調查重點放在過去 24 小時、過去 3 天等等。 或者,您可以按兩下[ 自訂範圍] 來選擇特定的時間範圍。 超過 30 天的篩選數據會以七天間隔顯示。

例如:時程表篩選: 若要改善調查體驗,您可以使用時程表篩選條件:輸入 (警示和/或使用者的相關活動) 、警示嚴重性、活動類型、應用程式、位置、通訊協定。 每個篩選相依於其他篩選條件,而每個篩選 (下拉式清單中的選項) 只包含與特定使用者相關的數據。

匯出按鈕: 您可以將時間軸匯出至 CSV 檔案。 匯出僅限於前 5000 筆記錄,並包含在 UI 中顯示的數據, (相同的篩選條件和數據行) 。

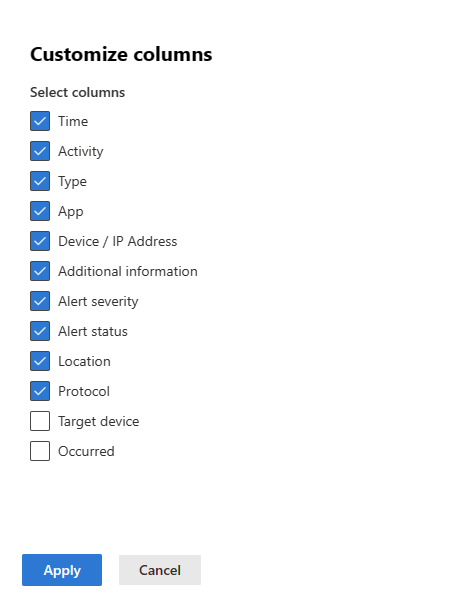

自訂數據行: 您可以選取 [自訂數據行] 按鈕,以選擇要在時程表中公開 的數據行 。 例如:

有哪些數據類型可供使用?

時間軸中提供下列資料類型:

- 使用者受影響的警示

- Active Directory 和 Microsoft Entra 活動

- 雲端應用程式的事件

- 裝置登入事件

- 目錄服務變更

顯示哪些資訊?

下列資訊會顯示在時程表中:

- 活動的日期和時間

- 活動/警示描述

- 執行活動的應用程式

- 來源裝置/IP 位址

- MITRE ATT&CK 技術

- 警示嚴重性和狀態

- 用戶端IP位址地理位置的國家/地區

- 通訊期間使用的通訊協定

- 目標裝置 (選擇性,可透過自定義數據行來檢視)

- 活動發生 (選擇性的次數,可透過自定義數據行來檢視)

例如:

注意事項

Microsoft Defender 全面偵測回應 可以使用您的當地時區或 UTC 來顯示日期和時間資訊。 選取的時區會套用至 [身分識別時間軸] 中顯示的所有日期和時間資訊。

若要設定這些功能的時區,請移至 [設定>資訊安全中心>時區]。

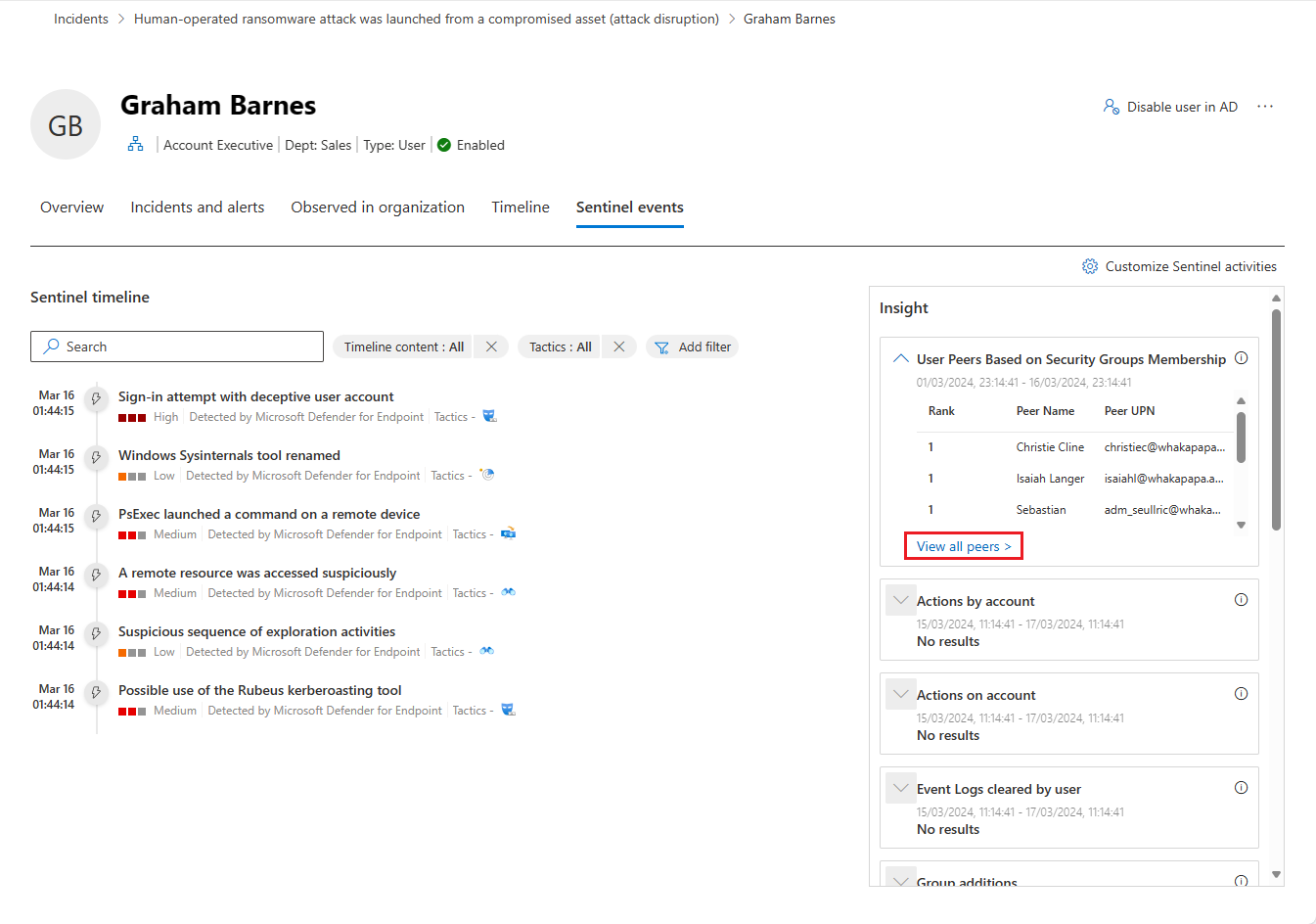

Sentinel 事件

如果您的組織已將 Microsoft Sentinel 上線至 Defender 入口網站,則此額外的索引標籤會在用戶實體頁面上。 此索引標籤會從 Microsoft Sentinel 匯入 [帳戶] 實體頁面。

Sentinel 時間軸

此時程表會顯示與用戶實體相關聯的警示。 這些警示包括 [事件和警示] 索引標籤上顯示的警示,以及由 Microsoft Sentinel 從第三方、非Microsoft數據源建立的警示。

此時程表也會顯示其他調查的書籤搜捕,這些調查會參考此用戶實體、來自外部數據源的用戶活動事件,以及 Microsoft Sentinel 異常規則所偵測到的異常行為。

Insights

實體深入解析是由Microsoft安全性研究人員所定義的查詢,可協助您更有效率且更有效率地調查。 這些深入解析會自動詢問用戶實體的相關重要問題,並以表格式數據和圖表的形式提供寶貴的安全性資訊。 這些深入解析包括登入、群組新增、異常事件等相關數據,並包含可偵測異常行為的進階機器學習演算法。

以下是一些顯示的深入解析:

- 以安全組成員資格為基礎的使用者對等。

- 依帳戶執行的動作。

- 帳戶上的動作。

- 使用者清除的事件記錄檔。

- 群組新增專案。

- 異常高辦公室作業計數。

- 資源存取。

- 異常偏高的 Azure 登入結果計數。

- UEBA 深入解析。

- Azure 訂用帳戶的用戶訪問許可權。

- 與使用者相關的威脅指標。

- 預覽) (關注清單深入解析。

- Windows 登入活動。

深入解析是以下欄數據源為基礎:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- signinLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- 活動訊號 (Azure 監視器代理程式)

- CommonSecurityLog (Microsoft Sentinel)

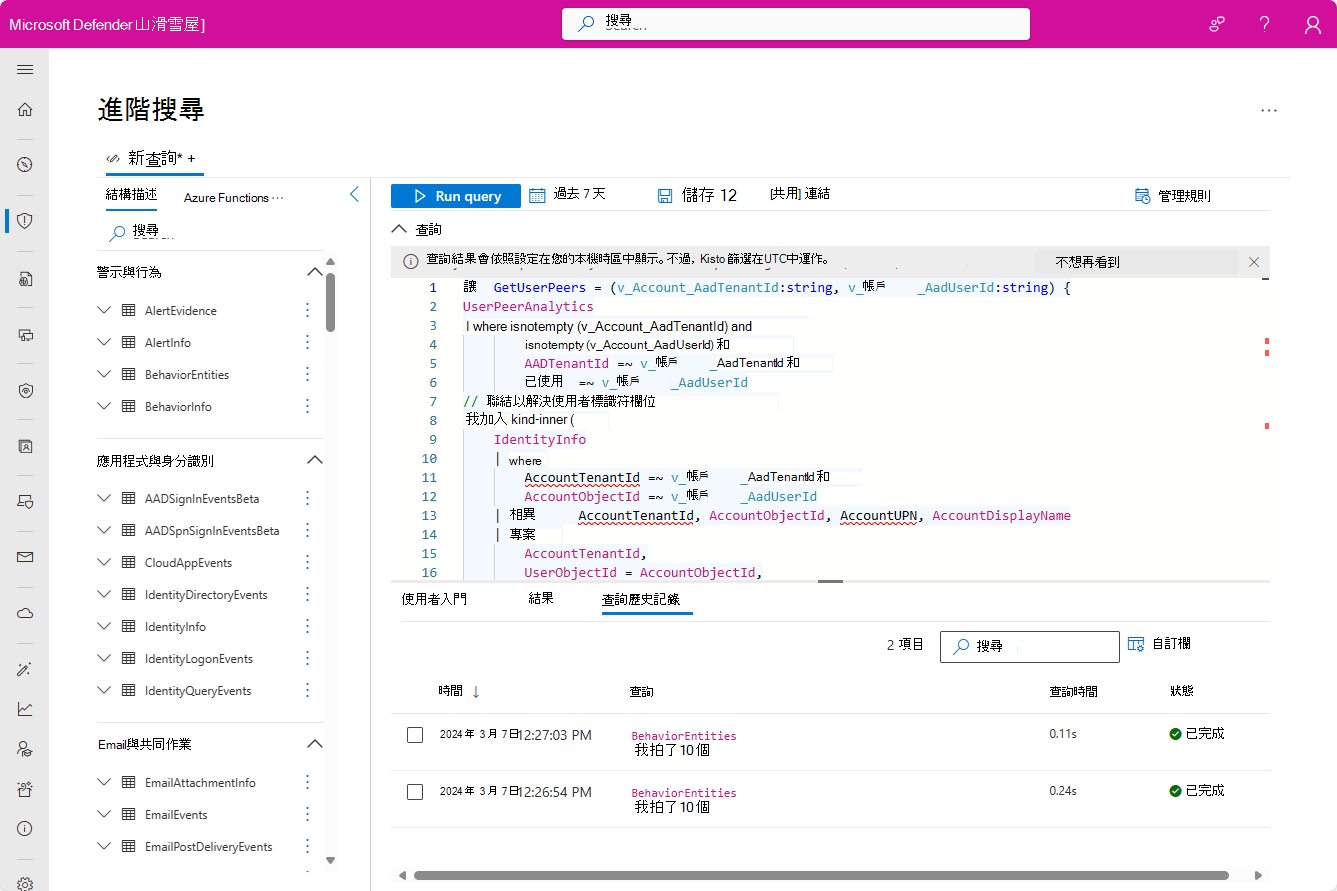

如果您想要進一步探索此面板中的任何深入解析,請選取隨附於深入解析的連結。 連結會帶您前往 [ 進階搜捕 ] 頁面,其中會顯示深入解析的基礎查詢及其原始結果。 您可以修改查詢或向下切入結果,以展開您的調查,或只滿足您的好奇心。

補救動作

從 [概觀] 頁面,您可以執行下列其他動作:

- 在 Microsoft Entra ID 中啟用、停用或暫停使用者

- 引導使用者執行某些動作,例如要求使用者再次登入或強制重設密碼

- 重設使用者的調查優先順序分數

- 檢視 Microsoft Entra 帳戶設定、相關控管、用戶擁有的檔案或使用者的共享檔案

如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 中的補救動作。

後續步驟

如同進程事件需要,請繼續 調查。

另請參閱

- 事件概觀

- 設定事件優先順序

- 管理事件

- Microsoft Defender 全面偵測回應 概觀

- 開啟 Microsoft Defender 全面偵測回應

- Microsoft Defender中的裝置實體頁面

- Microsoft Defender中的IP位址實體頁面

- Microsoft Defender 全面偵測回應 與 Microsoft Sentinel整合

- 將 Microsoft Sentinel 連線至 Microsoft Defender 全面偵測回應

提示

想要深入了解? 請到我們的技術社群中與 Microsoft 安全性社群互動: Microsoft Defender 全面偵測回應技術社群。

![用戶帳戶相關警示的螢幕快照,這些警示會顯示在 Microsoft Defender 入口網站的 [警示] 索引標籤中](/zh-tw/defender/media/investigate-users/user-incident-alertstab.png)

![[在組織中觀察到] 檢視的螢幕快照,其中顯示 Microsoft Defender 入口網站中用戶的裝置、群組、位置和橫向動作路徑](/zh-tw/defender/media/investigate-users/user-incident-observed.png)

![[時程表] 索引標籤的螢幕快照。](/zh-tw/defender/media/investigate-users/user-incident-timeline.png)