使用 Microsoft 365 零信任 部署計劃

本文提供使用 Microsoft 365 建置零信任安全性的部署計劃。 「零信任」是一項新的安全性模型,其會承擔安全性缺口並驗證每個要求,就好像它來自未受控制的網路一般。 無論要求來自何處或存取何種資源,零信任模型總是告訴我們要「永不信任、永遠驗證」。

將本文與此海報搭配使用。

| 項目 | 描述 |

|---|---|

PDF | Visio 更新日期:2024年3月 |

相關解決方案指南 |

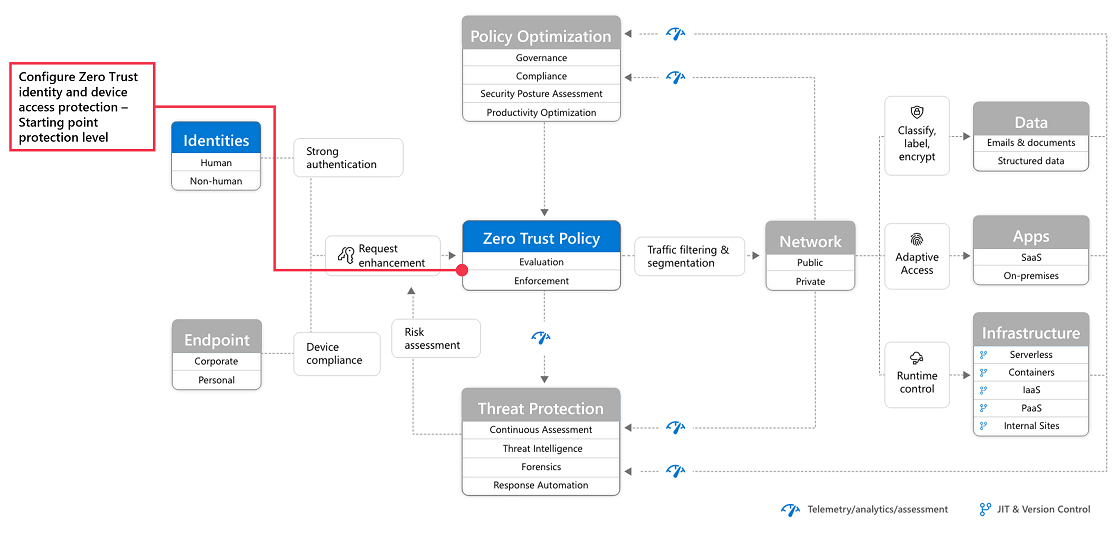

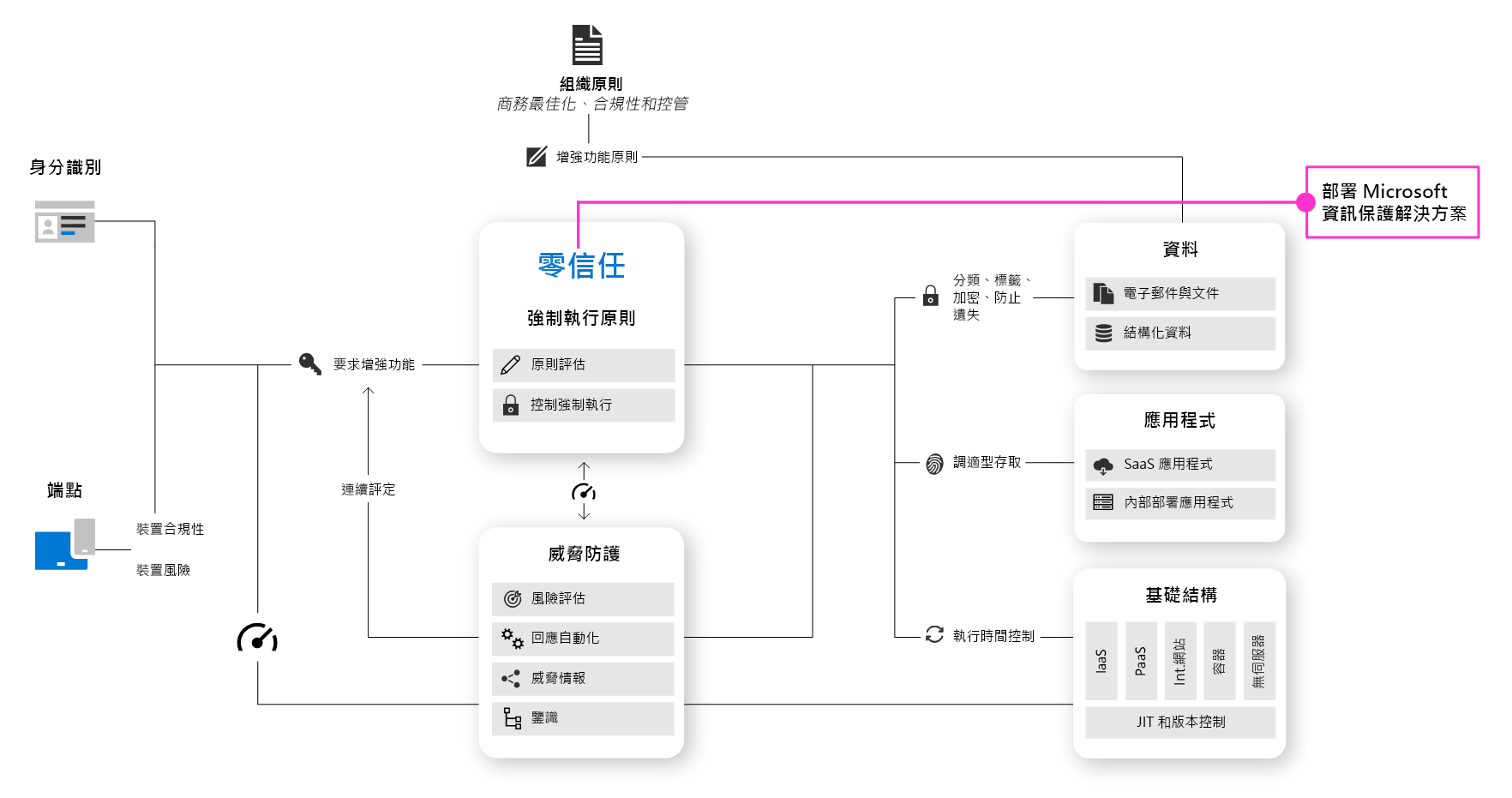

零信任安全性架構

零信任方法會延伸到整個數位資產,並充當整合式安全性理念和端對端策略。

此圖例提供組成零信任的主要元素的呈現。

在此圖例中:

- 安全性原則強制執行是零信任架構的中心。 這包括使用條件式存取進行多重要素驗證,以考慮使用者帳戶風險、裝置狀態,以及您設定的其他準則和原則。

- 身分識別、裝置、資料、應用程式、網路和其他基礎結構元件都以適當的安全性設定。 針對這些元件所設定的原則會與整體零信任策略協調。 例如,裝置原則會決定狀況良好的裝置準則,而條件式存取原則需要狀況良好的裝置才能存取特定應用程式和數據。

- 威脅防護和情報會監視環境、顯示目前的風險,並採取自動化動作來補救攻擊。

如需零信任的詳細資訊,請參閱 Microsoft 的零信任指導中心。

為 Microsoft 365 部署零信任

Microsoft 365 是刻意建置,具有許多安全性和資訊保護功能,可協助您將零信任建置到您的環境。 許多功能可以延伸,以保護對組織使用的其他 SaaS 應用程式和這些應用程式內資料的存取。

此圖例呈現部署零信任功能的工作。 此工作可分成數個工作單位,可一起設定,從下方開始到上方,以確保完成必要條件工作。

在此圖例中:

- 零信任從身分識別與裝置保護的基礎開始。

- 威脅防護功能以此為基礎建置,以提供安全性威脅的即時監視和補救。

- 資訊保護和控管提供以特定資料類型為目標的複雜控制,以保護您最有價值的資訊,並協助您遵守合規性標準,包括保護個人資訊。

本文假設您使用雲端身分識別。 如果您需要此目標的指引,請 參閱部署 Microsoft 365 的身分識別基礎結構。

提示

當您瞭解步驟和端對端部署程式時,您可以在登入 Microsoft 365 系統管理中心 時,使用設定 Microsoft 零信任 安全性模型進階部署指南。 本指南將逐步引導您將 零信任 準則套用至標準和進階技術要件。 若要在不登入的情況下逐步執行指南,請移至 Microsoft 365 安裝程式入口網站。

步驟 1:設定 零信任 身分識別和裝置存取保護:起點原則

第一個步驟是透過設定身分識別與裝置存取保護來建置您的零信任基礎。

如需詳細的規範指引,請移至 零信任 身分識別和裝置存取保護。 這一系列的文章說明一組身分識別和裝置存取必要條件設定,以及一組 Microsoft Entra 條件式存取、Microsoft Intune 和其他原則,以安全地存取 Microsoft 365 企業雲端應用程式和服務、其他 SaaS 服務,以及與 Microsoft Entra 應用程式一起發佈的內部部署應用程式代理。

| 包含 | 必要條件 | 不包含 |

|---|---|---|

三種保護層級的建議身分識別和裝置存取原則:

其他建議:

|

Microsoft E3 或 E5 Microsoft Entra ID 下列其中一種模式:

|

針對需要受控裝置原則的註冊裝置。 請參閱步驟 2。使用 Intune 來管理端點以註冊裝置 |

從實作起點層開始。 這些原則不需要註冊裝置以進行管理。

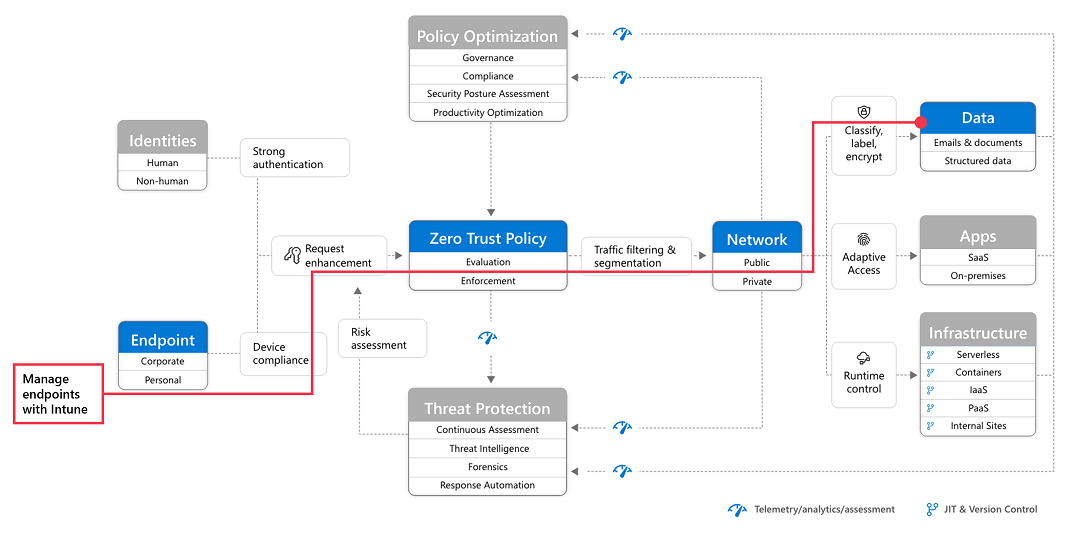

步驟 2:使用 Intune 管理端點

接下來,註冊您的裝置以進行管理,並開始使用更複雜的控件來保護裝置。

如需詳細的規範指引,請參閱使用 Intune 管理裝置。

| 包含 | 必要條件 | 不包含 |

|---|---|---|

使用下 Intune 註冊裝置:

設定原則:

|

向 Microsoft Entra ID 註冊端點 | 設定資訊保護功能,包括:

如需這些功能,請參閱 步驟 5。本文稍後 () 保護及控管敏感數據 。 |

如需詳細資訊,請參閱 Microsoft Intune的 零信任。

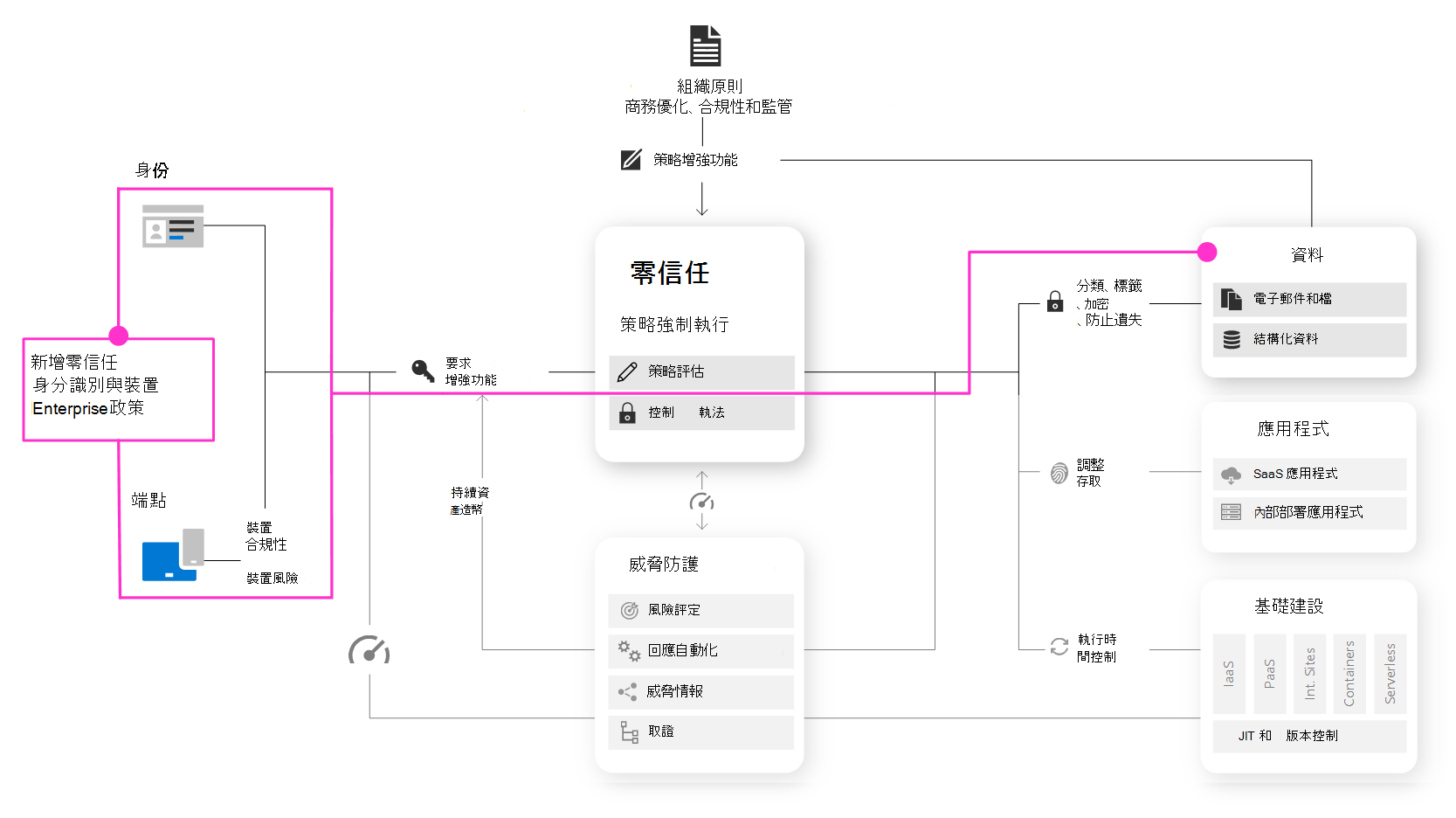

步驟 3:新增 零信任 身分識別和裝置存取保護:企業原則

將裝置註冊加入管理中後,您現在可以實作一組完整的建議零信任身分識別與裝置存取原則,需要相容的裝置。

返回到 一般身分識別與裝置存取原則,並在企業層中新增原則。

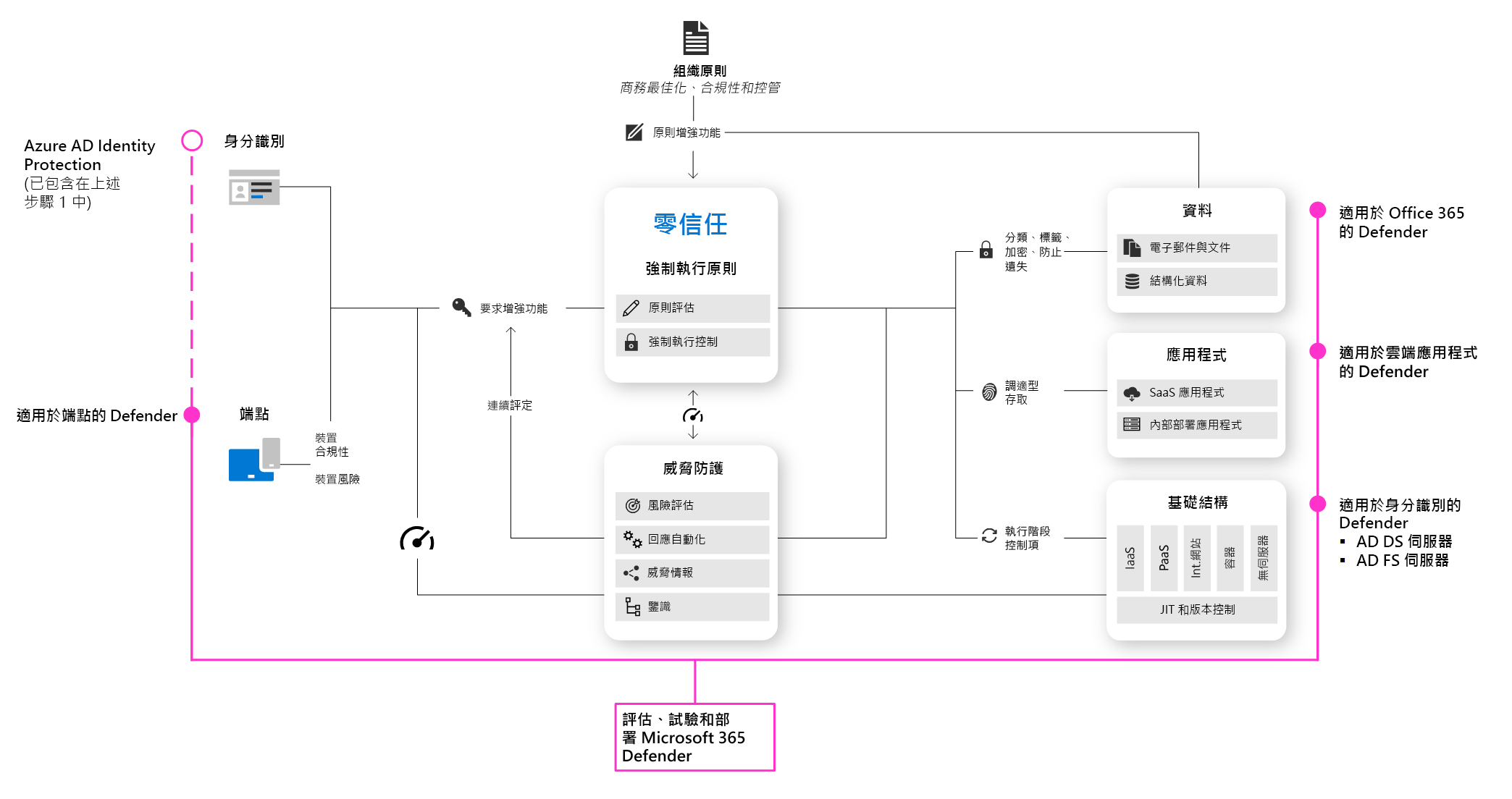

步驟 4:評估、試驗和部署 Microsoft Defender 全面偵測回應

Microsoft Defender 全面偵測回應 是 XDR) 解決方案 (延伸偵測和回應,可自動收集、相互關聯及分析來自整個 Microsoft 365 環境的訊號、威脅和警示數據,包括端點、電子郵件、應用程式和身分識別。

如需試驗和部署 Microsoft Defender 全面偵測回應元件的方法指南,請移至評估和試驗 Microsoft Defender 全面偵測回應。

| 包含 | 必要條件 | 不包含 |

|---|---|---|

設定所有元件的評估和試驗環境:

防範威脅 調查和回應威脅 |

請參閱指引,以瞭解 Microsoft Defender 全面偵測回應 每個元件的架構需求。 | Microsoft Entra ID Protection 不包含在本解決方案指南中。 它包含在步驟 1 中。設定 零信任 身分識別和裝置存取保護。 |

如需詳細資訊,請參閱下列其他 零信任 文章:

步驟 5:保護及控管敏感數據

實作 Microsoft Purview 資訊保護,以協助您探索、分類及保護敏感性資訊,無論敏感性信息位於何處或在何處移動。

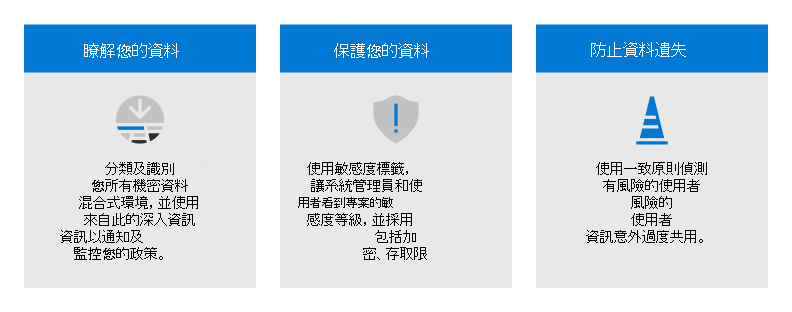

Microsoft Purview 資訊保護 功能隨附於 Microsoft Purview,並提供您工具來瞭解您的數據、保護您的數據,以及防止數據遺失。

雖然此工作在本文稍早說明的部署堆疊中呈現在上方,但您隨時都可以開始此工作。

Microsoft Purview 資訊保護 提供架構、程式和功能,可用來達成特定的業務目標。

如需如何規劃和部署資訊保護的詳細資訊,請參閱部署 Microsoft Purview 資訊保護 解決方案。

如果您要為資料隱私權法規部署資訊保護,本解決方案指南提供整個流程的建議架構:使用 Microsoft 365 部署資料隱私權法規的資訊保護。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應