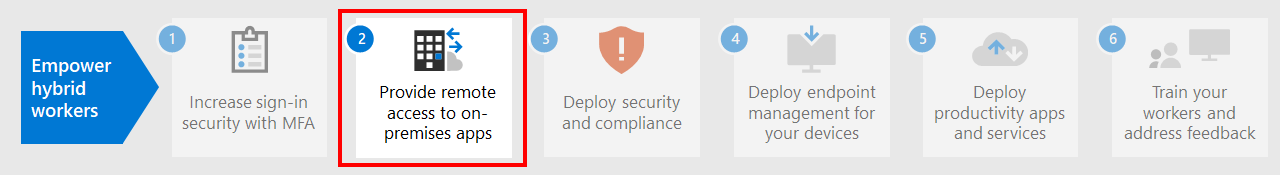

步驟 1。 使用 MFA 提升混合式工作者的登入安全性

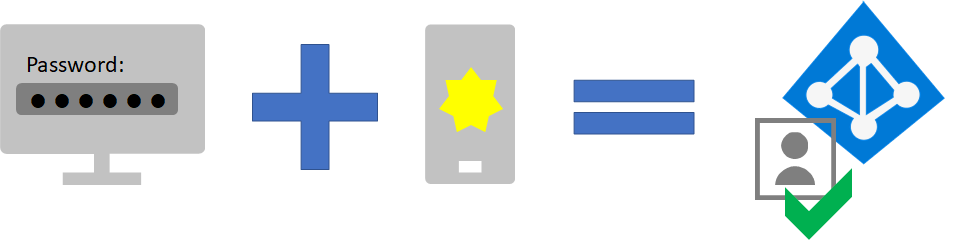

若要提高混合式背景工作角色的登入安全性,請使用多重要素驗證 (MFA) 。 MFA 會要求使用者登入程序另外遵守使用者帳戶密碼以外的驗證規定。 惡意使用者即使確定了使用者帳戶的密碼,還必須能夠回應另外的驗證機制 (例如,傳送至智慧型手機的簡訊),才能獲得存取權。

Microsoft 強烈建議包括混合式工作者 (尤其是系統管理員) 在內的所有使用者都使用 MFA。

根據您的 Microsoft 365 方案,您有三種方法可以要求使用者使用 MFA。

| 方案 | 建議 |

|---|---|

| 所有 Microsoft 365 方案 (不含Microsoft Entra識別碼 P1 或 P2 授權) | 在Microsoft Entra識別碼中啟用安全性預設值。 Microsoft Entra識別碼中的安全性預設值包括使用者和系統管理員的 MFA。 |

| Microsoft 365 E3 (包含Microsoft Entra識別碼 P1 授權) | 使用常見的條件式存取原則來設定下列原則: - 要求系統管理員使用 MFA - 要求所有使用者使用 MFA - 封鎖舊版驗證 |

| Microsoft 365 E5 (包含Microsoft Entra識別碼 P2 授權) | 利用Microsoft Entra識別碼中的功能,開始實作 Microsoft建議的條件式存取集和相關原則,例如: - 登入風險中或高時需要 MFA。 - 封鎖不支援新式驗證的用戶端。 - 要求高風險使用者變更其密碼。 |

安全性預設

安全性預設是 2019 年 10 月 21 日之後所建立 Microsoft 365 和 Office 365 付費或試用版訂用帳戶的新功能。 這些訂用帳戶已開啟安全性預設值, 需要所有使用者搭配 Microsoft Authenticator 應用程式使用 MFA。

使用者有 14 天的時間可以從其智慧型手機向 Microsoft Authenticator 應用程式註冊 MFA,時間從啟用安全性預設後使用者首次登入時起算。 14 天過後,使用者就無法登入,除非其完成 MFA 註冊。

安全性預設可確保所有組織都具備預設啟用的使用者登入基本層級安全性。 您可以停用安全性預設,改為使用 MFA 與條件式存取原則或改為使用個別帳戶。

如需詳細資訊,請參閱這個安全性預設概觀。

條件式存取原則

條件式存取原則是一組規則,可指定要在什麼條件下評估和允許登入。 例如,您可以建立敘述如下的條件式存取原則:

- 如果使用者帳戶名稱是獲派 Exchange、使用者、密碼、安全性、SharePoint 或全域管理員角色的使用者群組成員,則先要求 MFA 再允許存取。

此原則可讓您根據群組成員資格要求 MFA,而不是在指派或取消指派這些管理員角色時,嘗試針對 MFA 設定個別使用者帳戶。

您也可以使用條件式存取原則來執行更進階的功能,例如要求從符合規範的裝置 (例如執行 Windows 11 或 10 的膝上型電腦) 完成登入。

條件式存取需要Microsoft Entra識別碼 P1 授權,這些授權包含在 Microsoft 365 E3 和 E5 中。

如需詳細資訊,請參閱這個條件式存取概觀。

Microsoft Entra ID Protection支援

透過Microsoft Entra ID Protection,您可以建立其他條件式存取原則來指出:

- 如果經判斷登入風險屬於中或高風險,則要求 MFA。

Microsoft Entra ID Protection需要Microsoft 365 E5隨附的Microsoft Entra識別碼 P2 授權。

如需詳細資訊,請參閱風險型條件式存取。

透過Microsoft Entra ID Protection,您也可以建立原則來要求使用者註冊 MFA。 如需詳細資訊,請參閱設定Microsoft Entra多重要素驗證註冊原則

共同使用這些方法

請記住下列事項:

- 如果您已啟用任何條件式存取原則,則無法啟用安全性預設。

- 如果您已啟用安全性預設,則無法啟用任何條件式存取原則。

如果已啟用安全性預設,系統會提示所有新使用者註冊 MFA 並使用 Microsoft Authenticator 應用程式。

下表顯示啟用 MFA 與安全性預設和條件式存取原則的結果。

| 方法 | 啟用 | 停用 | 額外驗證方法 |

|---|---|---|---|

| 安全性預設 | 無法使用條件式存取原則 | 可以使用條件式存取原則 | Microsoft Authenticator 應用程式 |

| 條件式存取原則 | 如果已啟用任何原則,則無法啟用安全性預設 | 如果已停用所有原則,則可啟用安全性預設 | 在 MFA 註冊期間由使用者指定 |

讓您的使用者重設自己的密碼

自助式密碼重設(SSPR)可讓使用者自行重設自己的密碼,而不會影響到 IT 人員的工作。 使用者可隨時隨地快速重設自己的密碼。 如需詳細資訊,請參閱規劃Microsoft Entra自助式密碼重設部署。

使用Microsoft Entra識別碼登入 SaaS 應用程式

除了為使用者提供雲端驗證之外,Microsoft Entra識別碼也可以是保護所有應用程式的中央方式,不論應用程式是在內部部署、Microsoft 雲端或其他雲端中。 藉由將應用程式整合到Microsoft Entra標識符,您可以讓混合式背景工作角色輕鬆探索所需的應用程式,並安全地登入。

適用於 MFA 和身分識別的系統管理員技術資源

步驟 1 的結果

部署 MFA 之後,您的使用者:

- 必須使用 MFA 來登入。

- 已完成 MFA 註冊程序,並使用 MFA 進行所有的登入動作。

- 可使用 SSPR 進行密碼重設。

下一步

繼續步驟 2,以為內部部署應用程式和服務提供遠端存取。