步驟 1。 實作應用程式防護原則

Intune 應用程式保護原則 (應用程式) ,有時稱為行動應用程式管理 (MAM) ,即使裝置本身不受管理,仍可保護公司數據。 這可讓您在工作時啟用 [使用您自己的](BYO) 和個人的裝置,使用者可能會願意將他們的裝置註冊到管理中。 APP 確保您指定之應用程式中的公司資料無法複製並貼到裝置上的其他應用程式。

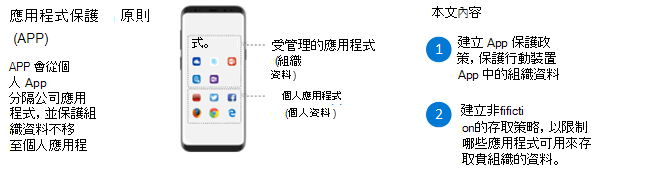

在此圖例中:

- 使用 APP,Intune 會建立一道介於組織資料和個人資料之間的牆。 應用程式保護原則會定義允許哪些應用程式存取您的資料。

- 如果使用者使用其組織認證來登入,Intune 會將原則套用在應用程式層級原則,以防止將貴組織資料複製貼上到個人應用程式,並要求 PIN 存取此資料。

- 建立應用程式保護原則之後,您可以使用條件式存取原則強制執行數據保護。

此設定可大幅提升您的安全性態勢,幾乎不會影響使用者體驗。 員工可以使用他們了解且喜歡的 Office 和 Microsoft Teams 等應用程式,同時貴組織也可以保護應用程式和裝置內所包含的資料。

如果您有需要保護的自訂企業營運應用程式,您目前可以使用應用程式包裝工具來啟用這些應用程式的 APP。 或者,您可以使用 Intune App SDK 進行整合。 當您的應用程式已對其套用應用程式防護原則時,它可以由 Intune 管理,且 Intune 會識別為受管理的應用程式。

如需使用 Intune 保護企業營運應用程式的詳細資訊,請參閱使用 Microsoft Intune 準備應用程式以進行行動應用程式管理。

設定行動裝置應用程式防護

本指引與建議的 零信任身分識別與裝置存取原則 緊密配合。 在 Intune 中建立行動 應用程式防護 原則之後,請與身分識別小組合作,在強制執行行動應用程式保護的 Microsoft Entra ID 中設定條件式存取原則。

下圖醒目提示兩個原則 (在圖例) 之後的表格中也會說明。

若要設定這些原則,請使用在 零信任身分識別與裝置存取原則 中指定的建議指導和設定。 下表直接連結至在 Intune 和 Microsoft Entra ID 中設定這些原則的指示。

| 原則 | 其他相關資訊 | 授權 |

|---|---|---|

| 套用應用程式防護原則 (APP) 資料保護 | 每個平台一個 Intune 應用程式防護原則 (Windows、iOS/iPadOS、Android)。 | Microsoft 365 E3 或 E5 |

| 需要核准的應用程式和應用程式保護 | 針對使用 iOS、iPadOS 或 Android 的手機和平板電腦強制執行行動應用程式防護。 | Microsoft 365 E3 或 E5 |

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應