向您的 Agent 新增驗證可讓使用者登入,讓您的 Agent 存取受限的資源或資訊。

本文探討如何將 Microsoft Entra ID 設定為服務提供者。 若要了解其他服務提供者和一般使用者驗證,請參閱在 Copilot Studio 中設定使用者驗證。

如果您擁有租用戶管理權限,則可以設定 API 權限。 否則,您需要請租用戶管理員為您完成此操作。

必要條件

在 Azure 入口網站中完成前幾個步驟,並在 Copilot Studio 中完成最後兩個步驟。

建立應用程式註冊

使用與 Agent 位於相同租用戶中的管理員帳戶登入 Azure 入口網站。

前往應用程式註冊。

選取新增註冊然後輸入註冊的名稱。 不要變更現有的應用程式註冊。

稍後使用您 Agent 的名稱會很有幫助。 例如,如果您的 Agent 名為「Contoso 銷售説明」,您可以將應用程式註冊命名為「ContosoSalesReg」。

在支援的帳戶類型下,選取僅此組織目錄中的帳戶(僅限 Contoso - 單一租用戶)。

將重新導向 URI 區段保留空白。 在後續步驟中輸入資訊。

選取註冊。

註冊完成之後,移至概觀。

複製應用程式 (用戶端) 識別碼,並在暫存檔案中將其貼上。 在後續步驟中會需要它。

新增重新導向 URL

在管理下,選擇驗證。

在平台設定底下,選取新增平台,然後選取 Web。

在 重新導向 URI 底下,輸入

https://token.botframework.com/.auth/web/redirect或https://europe.token.botframework.com/.auth/web/redirect以供歐洲使用。 您也可以在 [手動驗證] 下的 [Copilot Studio 安全性設定] 頁面底下,從 [重新導向 URL] 文本框中複製 URI。此動作將帶您返回平台設定頁面。

選取 存取令牌(用於隱含流程) 和 ID 令牌(用於隱含和混合流程)。

選取[],然後設定[]。

設定手動驗證

接下來,設定手動驗證。 您可以從多種供應商選擇,不過我們建議您使用 Microsoft Entra ID V2 及其聯邦認證。 如果您無法使用同盟認證,您也可以使用客戶端密碼。

使用同盟認證設定手動驗證

在 Copilot Studio 中,移至 Agent 的設定,並選取安全性。

選取驗證。

選取手動驗證。

將要求使用者登入開啟。

輸入以下屬性值:

服務提供者:選取 具有同盟認證的Microsoft Entra ID V2。

用戶端識別碼:輸入您稍早從 Azure 入口網站複製的應用程式 (用戶端) 識別碼。

選取 [儲存 ] 以查看同盟認證簽發者和值。

複製同盟認證簽發者和同盟認證值,並將其貼到臨時檔中。 在後續步驟中會需要它。

請前往您之前建立的 Azure 入口網站和應用程式註冊。 在 [管理] 下,選取 [ 憑證和秘密 ],然後選取 [ 同盟認證]。

選取新增認證。

在 [同盟認證案例] 底下,選取 [其他簽發者]。

輸入以下屬性值:

- 簽發者:輸入您稍早從 Copilot Studio 複製的同盟認證簽發者值。

- 值:輸入您稍早從 Copilot Studio 複製的同盟認證值數據。

- 名稱:提供名稱。

選取 [新增 ] 以完成設定。

設定 API 權限

移至 API 權限。

選取代表 <租用戶名稱> 授與管理員同意,然後選取是。 如果按鈕不可用,您可能需要請租用戶管理員為您輸入。

![[API 權限] 視窗的螢幕擷取畫面,其中反白顯示租用戶權限。](media/configure-web-sso/api-permission.png)

重要

為了避免使用者必須同意每個應用程式,獲指派應用程式管理員或雲端應用程式管理員角色的人員可以向您的應用程式註冊授予全租用戶範圍的同意。

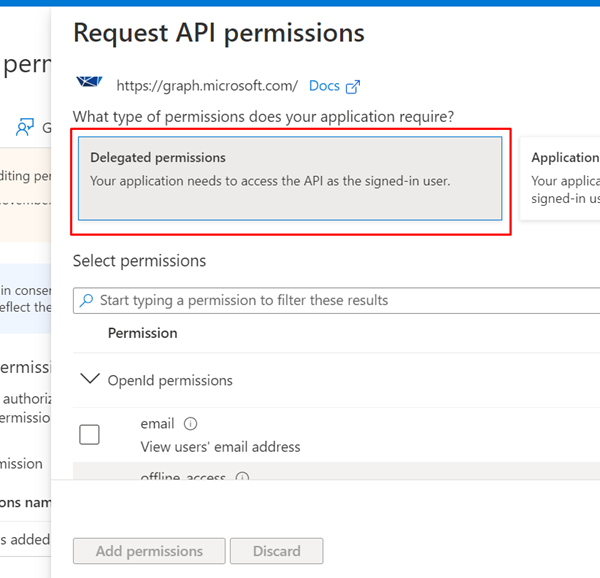

選取新增權限,然後選取 Microsoft Graph。

![[要求 API 權限] 視窗的螢幕擷取畫面,其中反白顯示 Microsoft Graph。](media/configure-web-sso/request-api-permission.png)

選取委派的權限。

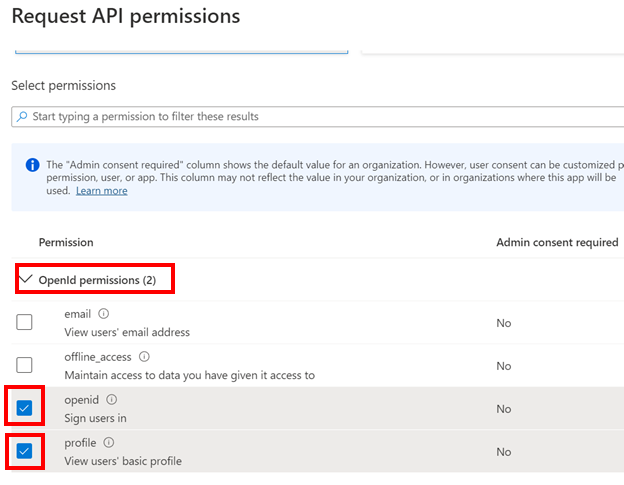

展開 OpenId 權限,並開啟 OpenId 和設定檔。

選取新增權限。

定義 Agent 的自訂範圍

範圍可讓您確定使用者和管理員角色及存取權限。 您可以為在後續步驟中建立的畫布應用註冊建立自訂範圍。

移至公開 API 並選取新增範圍。

![反白顯示 [公開 API] 和 [新增範圍] 按鈕的螢幕擷取畫面。](media/configure-web-sso/expose-api.png)

設定下列屬性。 您可以讓其他屬性保持空白。

屬性 數值 範圍名稱 輸入對您的環境有意義的名稱,例如 Test.Read誰可以同意? 選取管理員和使用者 管理員同意顯示名稱 輸入對您的環境有意義的名稱,例如 Test.Read管理員同意描述 輸入 Allows the app to sign the user in.州/省 選取已啟用 選取新增範圍。

在 Copilot Studio 中設定驗證

在 Copilot Studio 中的設定下,選取安全性>驗證。

選取手動驗證。

將要求使用者登入開啟。

選擇服務提供者並提供所需的值。 請參閱在 Copilot Studio 中的設定手動驗證。

選取儲存。

提示

權杖交換 URL 是用來結算所要求存取權杖的代表 (OBO) 權杖。 如需詳細資訊,請參閱使用 Microsoft Entra ID 設定單一登入。

注意

根據您的使用案例,範圍應包括 profile openid 和以下內容:

-

Sites.Read.All Files.Read.All用於 SharePoint - 用於 Graph 連線的

ExternalItem.Read.All - 用於 Dataverse 結構化資料的

https://[OrgURL]/user_impersonation

例如,Dataverse 結構資料應有下列範圍:profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

測試您的 Agent

發佈您的 Agent。

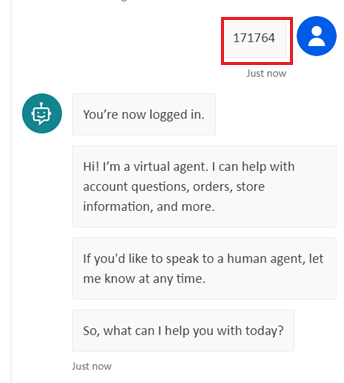

在測試您的 Agent 面板中,向您的 Agent 發送訊息。

當 Agent 回應時,選取登入。

新的瀏覽器索引標籤會開啟,並要求您登入。

登入,然後複製顯示的驗證碼。

將驗證碼貼到 Agent 聊天中,以完成登入程序。