MIM Privileged Access Management (PAM) 是一項解決方案,可協助組織在現有已隔離的 Active Directory 環境內限制特殊權限存取。

Privileged Access Management 可達成兩個目標:

- 透過維護已知不受惡意攻擊所影響的個別堡壘環境,重新建立對遭入侵 Active Directory 環境的控制。

- 隔離使用特殊權限帳戶,以降低那些認證遭竊的風險。

備註

MIM PAM 所提供的 PAM 方法不建議用於因特網連線環境中的新部署。 MIM PAM 旨在用於無法使用網際網路存取的隔離 AD 環境中的自定義架構,這是在法律規定需要此類設定的情況下,或在像是離線研究實驗室、中斷連線的操作技術環境及監督控制和資料收集環境這樣的高影響隔離環境中使用。 MIM PAM 與 Microsoft Entra Privileged Identity Management (PIM) 不同。 Microsoft Entra PIM 是一項服務,可讓您管理、控制及監視 Microsoft Entra ID、Azure 和其他 Microsoft Online Services 中的資源存取,例如 Microsoft 365 或 Microsoft Intune。 如需內部部署因特網連線環境和混合式環境的指引,請參閱 保護特殊許可權存取 以取得詳細資訊。

MIM PAM 可協助解決哪些問題?

今天,攻擊者很容易取得 Domain Admins 帳戶憑證,而在事後要發現這些攻擊卻非常困難。 PAM 的目標是減少惡意使用者取得存取的機會,同時提高環境的控制和感知能力。

PAM 可讓攻擊者更難穿透網路並取得特殊許可權帳戶存取權。 PAM 將會增加對特權群組的保護,以控制在這些計算機上各種已加入網域的計算機和應用程式的存取。 它也會新增更多監視、更多可見性,以及更精細的控件。 這可讓組織查看其特殊許可權系統管理員是誰,以及他們正在做什麼。 PAM 可讓組織深入瞭解如何在環境中使用管理帳戶。

MIM 所提供的 PAM 方法旨在用於需要符合法規要求,無法使用網際網路存取的隔離環境中的自訂架構,例如高影響的隔離環境,包括離線研究實驗室、中斷連線的操作技術環境,以及監控控制和數據採集系統等。 如果您的 Active Directory 是因特網連線環境的一部分,請參閱 保護特殊許可權存取,以取得開始位置的詳細資訊。

設定 MIM PAM

PAM 以 Just-In-Time 管理的原則為基礎,這與 足夠的管理(JEA)有關。 JEA 是一個 Windows PowerShell 工具組,可定義一組命令來執行特殊許可權活動。 這是一個端點,系統管理員可以取得執行命令的授權。 在 JEA 中,系統管理員決定具有特定許可權的使用者可以執行特定工作。 每當符合資格的使用者需要執行該工作時,他們就會啟用該許可權。 許可權會在指定的時段後過期,讓惡意使用者無法竊取存取權。

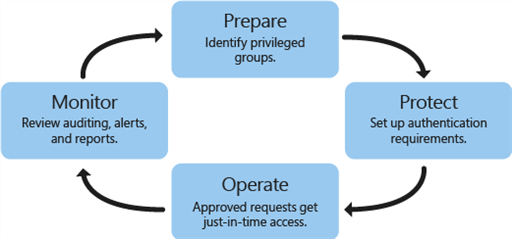

PAM 安裝和作業有四個步驟。

- 準備:識別現有樹系中的哪些群組具有顯著許可權。 在堡壘森林中重新創建這些不包含成員的群組。

- 保護:當使用者要求即時系統管理時,設定生命週期管理和驗證保護。

- 作:在符合驗證需求並且要求獲得核准後,用戶帳戶將暫時新增至堡壘樹系中的高權限群組。 針對預先設定的時間量,系統管理員擁有指派給該群組的所有許可權和訪問許可權。 在該時間之後,帳戶會從群組中移除。

- 監視:PAM 會新增特殊許可權存取要求的稽核、警示和報告。 您可以檢閱特殊許可權存取的歷程記錄,並查看誰執行活動。 您可以決定活動是否有效,並輕鬆地識別未經授權的活動,例如嘗試將使用者直接新增至原始樹系中的特殊許可權群組。 此步驟不僅要識別惡意軟體,而且對於追蹤「內部」攻擊者很重要。

MIM PAM 如何運作?

PAM 是以 AD DS 中的新功能為基礎,特別是網域帳戶驗證和授權,以及 Microsoft Identity Manager 中的新功能。 PAM 會將特殊許可權帳戶與現有的 Active Directory 環境分開。 需要使用特殊許可權帳戶時,必須先要求它,然後核准。 核准之後,特權帳戶會透過新的堡壘樹系中的外部主體群組獲得權限,而不是在使用者或應用程式的目前樹系中給予權限。 防禦樹系的使用可讓組織擁有更大的控制權,例如使用者何時可以成為特殊許可權群組的成員,以及使用者需要驗證的方式。

Active Directory、MIM 服務,以及此解決方案的其他部分也可以部署在高可用性設定中。

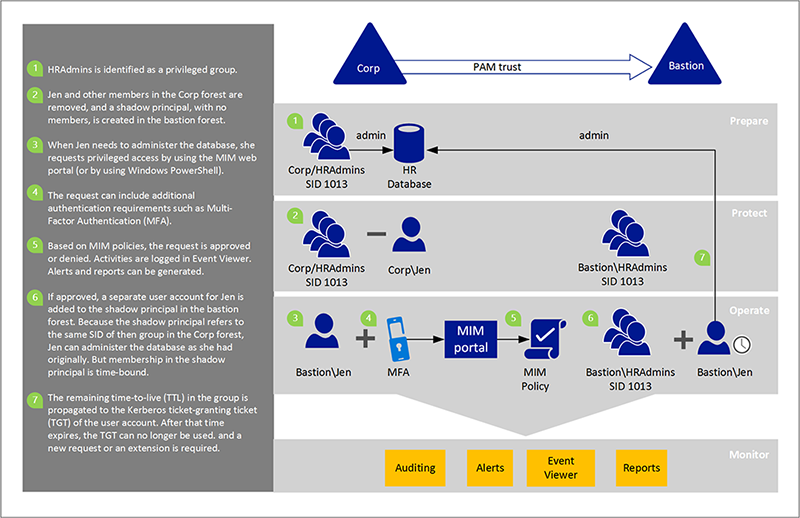

下列範例示範 PIM 如何更詳細地運作。

堡壘森林會發行限時群組成員資格,進而產生限時票證授權票證(TGT)。 Kerberos 型的應用程式或服務可以接受並強制執行這些 TGT,前提是這些應用程式和服務存在於信任防禦樹系的樹系中。

日常用戶帳戶不需要移至新的樹系。 計算機、應用程式及其群組也是如此。 它們會留在他們今天所在的現有樹系中。 請考慮目前與這些網路安全問題相關的組織範例,但沒有立即計劃將伺服器基礎結構升級至下一版 Windows Server。 該組織仍然可以使用 MIM 和新的防禦樹系來利用這個合併的解決方案,並可以更妥善地控制現有資源的存取。

PAM 提供下列優點:

隔離/限制許可權:使用者不會在也用於檢查電子郵件或流覽因特網等非特殊許可權工作的帳戶上保留許可權。 使用者需要要求許可權。 要求會根據 PAM 系統管理員所定義的 MIM 原則核准或拒絕。 在核准要求之前,無法使用特殊許可權存取。

提升身份驗證和驗證加強:這些是新的驗證和授權挑戰,可協助管理個別管理帳戶的生命週期。 使用者可以要求提升系統管理帳戶的權限,而該要求會通過 MIM 工作流程。

其他記錄:除了內建的 MIM 工作流程之外,PAM 還有額外的記錄可識別要求、授權方式,以及核准後所發生的任何事件。

可自定義的工作流程:您可以針對不同的案例設定 MIM 工作流程,並根據要求的使用者或要求的角色參數來使用多個工作流程。

使用者如何要求特殊許可權存取?

有幾種方式可讓使用者提交要求,包括:

- MIM 服務 Web 服務 API

- REST 端點

- Windows PowerShell (

New-PAMRequest)

取得 Privileged Access Management Cmdlet 的詳細數據。

有哪些工作流程和監視選項可供使用?

例如,假設用戶在設定 PAM 之前是系統管理群組的成員。 在 PAM 設定中,使用者會從管理員群組中移除,並在 MIM 中建立安全政策。 原則會指定,如果該使用者要求系統管理許可權,則會核准要求,並將使用者的個別帳戶新增至防禦樹系中的特殊許可權群組。

假設要求已獲核准,操作流程會直接與堡壘樹系 Active Directory 通訊,以便將使用者加入群組。 例如,當 Jen 要求管理 HR 資料庫時,Jen 的系統管理帳戶會在幾秒內新增至防禦樹系中的特殊許可權群組。 她的系統管理帳戶在該群組中的成員資格將在時間限制后到期。 使用 Windows Server 2016 或更新版本時,該成員資格會在 Active Directory 中與時間限制相關聯。

備註

當您將新成員新增至群組時,變更必須複寫至堡壘樹系中的其他域控制器(DC)。 復寫延遲可能會影響使用者存取資源的能力。 如需復寫延遲的詳細資訊,請參閱 Active Directory 複寫拓撲的運作方式。

相反地,安全性帳戶管理員 (SAM) 會即時評估過期的連結。 即使新增群組成員需要由接收存取要求的 DC 進行複寫,但群組成員的移除會在任何 DC 上立即被處理。

此工作流程特別適用於這些系統管理帳戶。 偶爾需要存取權的系統管理員(或甚至是腳本)可以精確地請求對特定群組的存取權。 MIM 會記錄 Active Directory 中的要求和變更,您可以在事件查看器中檢視這些要求,或將數據傳送至企業監視解決方案,例如 System Center 2012 - Operations Manager 稽核收集服務(ACS),或其他第三方工具。