手動設定 Azure Active Directory B2C 提供者

注意

- 自 2022 年 10 月起生效,Power Apps 入口網站已由 Power Pages 取代。

- 本主題適用於舊版功能。 如需最新資訊,請移至 Microsoft Power Pages 文件。

本文說明如何手動設定 Azure AD B2C 為識別提供者。 您可以使用這些步驟手動建立新的 Azure AD B2C 租用戶、註冊應用程式及設定使用者流程。

注意

- 如果您要使用 Power Apps 入口網站自動設定 Azure AD B2C 提供者,請移至設定 Azure AD B2C 提供者.

- 變更驗證設定 可能需要幾分鐘的時間 才能反應在入口網站上。 如果您要立即反應變更,請使用入口網站動作重新啟動入口網站。

手動將 Azure Active Directory B2C 設為 OpenID 連線提供者

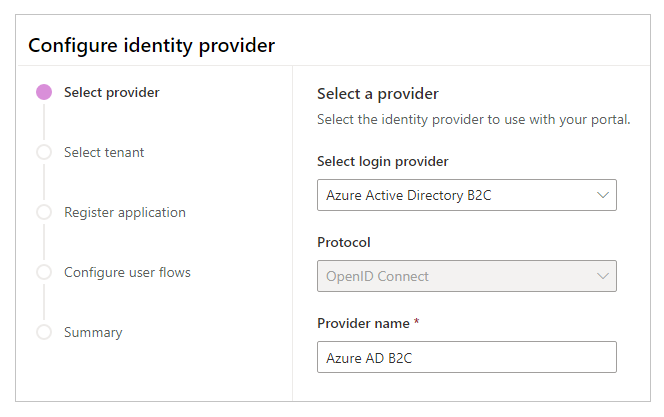

選取設定 Azure Active Directory B2C。 其他資訊:設定提供者

如有需要,請更新名稱。

選取跳到手動設定。

注意

選取下一步而非跳過手動設定時,將帶您設定 使用 Power Apps 入口網站介面設定 Azure AD B2C 驗證 。

在這個步驟中,您會建立應用程式,並使用您的識別提供者設定設定。

登入您的 Azure 入口網站。

在您的租戶中,註冊應用程式。

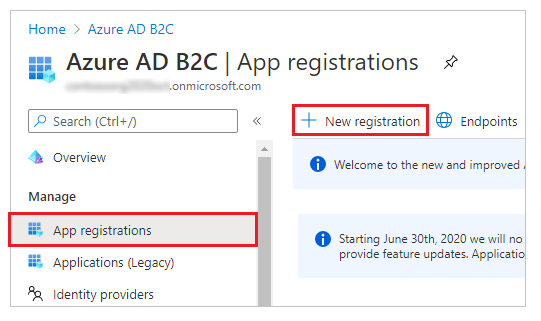

搜尋並選取 Azure Active Directory B2C。

選取管理下的應用程式註冊。

選取新增註冊。

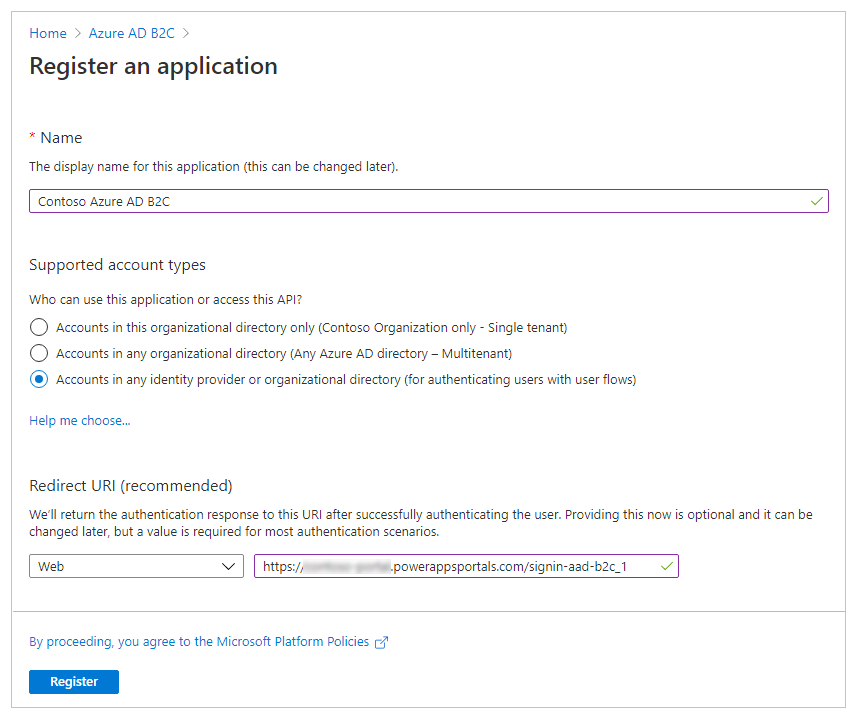

輸入名稱。

在重新導向 URI 下,選取網頁 (如果網頁未選取)。

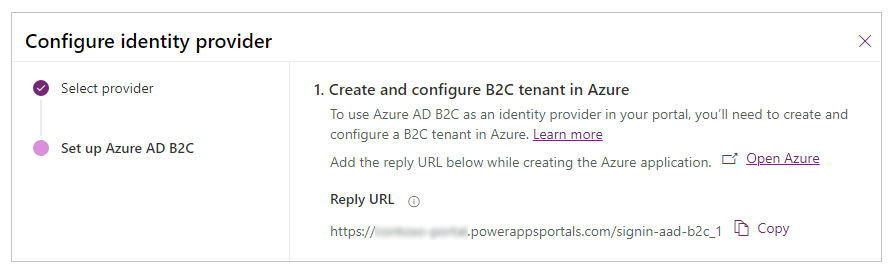

在 重新導向 URI 文字方塊中,輸入您的入口網站 回覆 URL。

範例:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1注意

如果您使用的是預設入口網站 URL,請複製並貼上回覆 URL,如在設定識別提供者畫面上的在 Azure 中建立和設定 B2C 租用戶區段所示 (上述步驟 4)。 如果您使用的是入口網站的自訂網域名稱,請輸入自訂 URL。 請務必在設定 Azure AD B2C 提供者時,在您的入口網站設定中設定 重新導向 URL 時,使用這個值。

例如,如果您 在 Azure 入口網站中輸入 回覆 URL 為https://contoso-portal.powerappsportals.com/signin-aad-b2c_1,請務必使用它做為入口網站中的 Azure AD B2C 設定。

選取註冊。

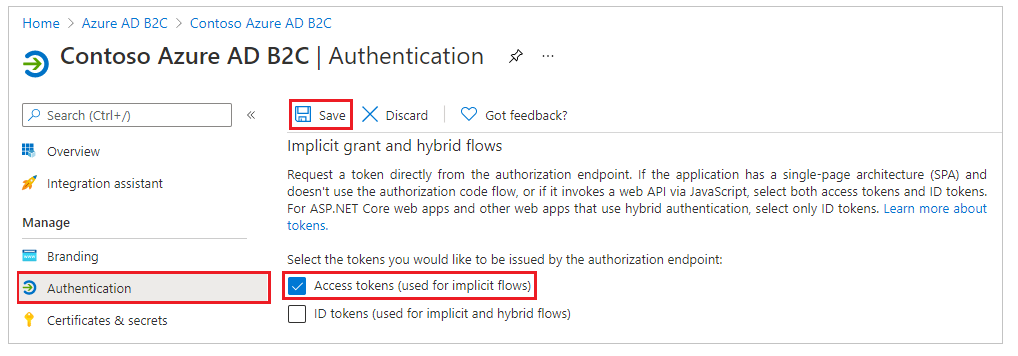

在窗格表中,在 管理 下選取 驗證。

在 隱含授與底下,選取存取權杖 (用於隱式流程) 核取方塊。

選取儲存。

建立註冊和登入使用者流程。 或者,您可以 建立密碼重設使用者流程。

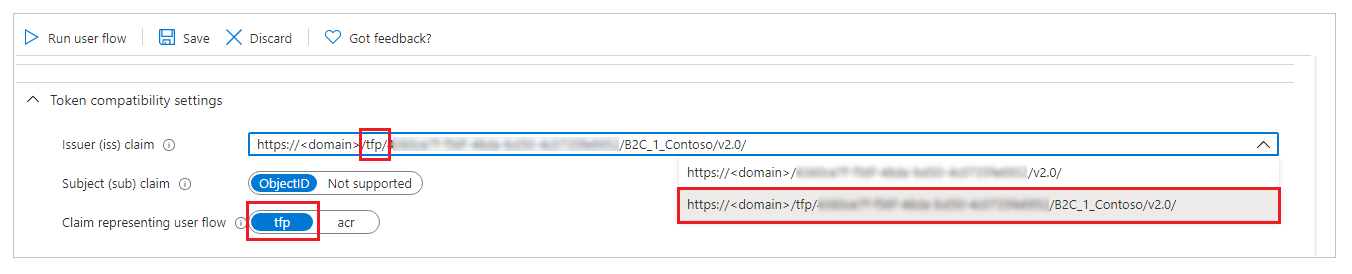

使用包含 tfp 的簽發者 (iss) 聲明 URL 來設定權杖相容性。 更多資訊:Token 相容性

在此步驟中,輸入入口網站設定的網站設定和密碼重設設定。

在 設定網站設定 區段中,輸入下列值:

授權單位:輸入註冊和登入原則使用者流程的中繼資料中定義的簽發者 URL。

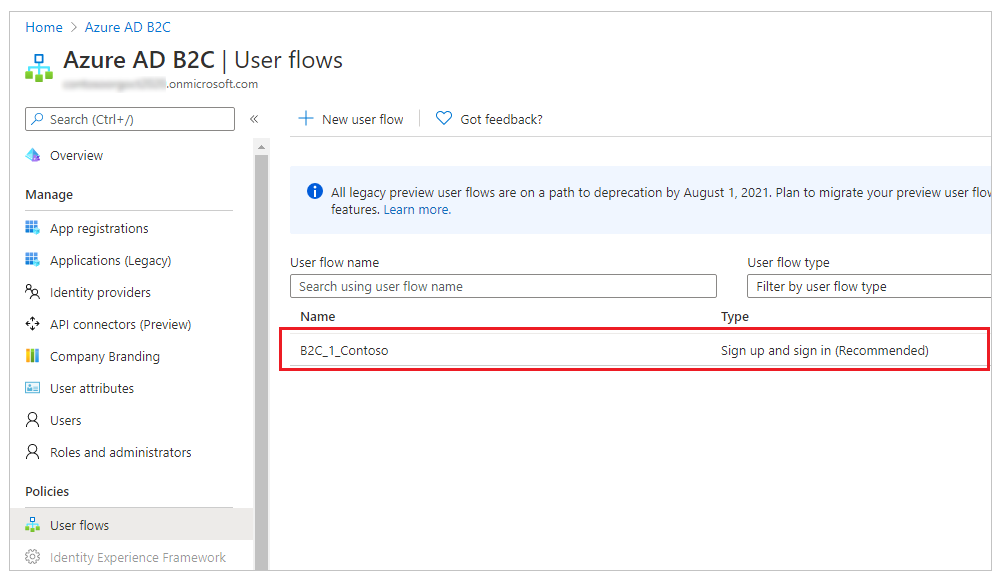

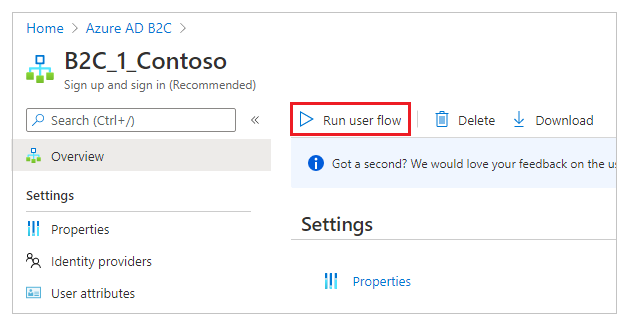

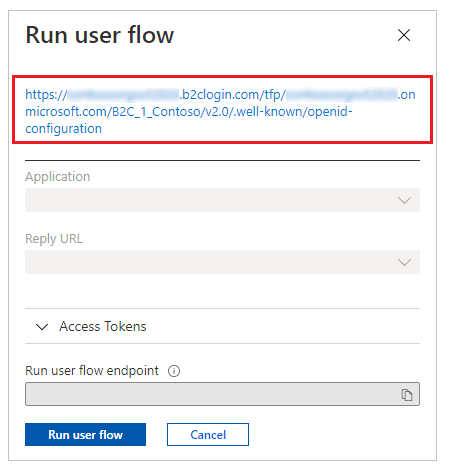

若要取得簽發者 URL開啟您之前建立的註冊和登入使用者流程。 在此步驟中,您需要在 Azure 入口網站 中,前往 Azure AD B2C 用戶。

選取執行使用者流程。

選擇 OpenID 設定 URL,在新的瀏覽器視窗或索引標籤中開啟。

URL 是指 OpenID 連接識別提供者設定檔,也稱為 OpenID 知名的設定端點。

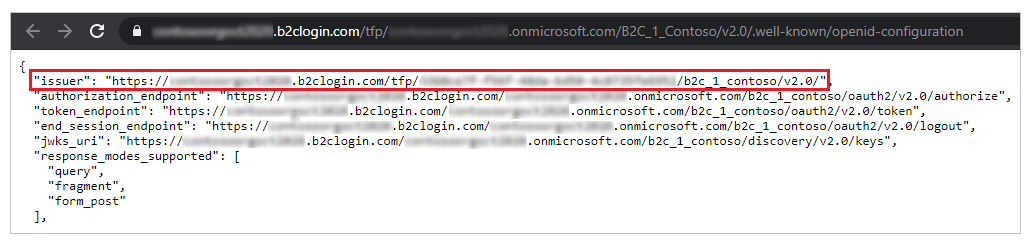

從新的瀏覽器視窗或索引標籤複製簽發者的 URL。

請確認您只複製了 URL,沒有加上引號 (「」)。

例如,https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/提示

請確認簽發者 (iss) 宣告 URL 包含 tfp。

用戶端識別碼:輸入先前建立的 Azure AD B2C 應用程式的 應用程式識別碼。

重新導向 URI:輸入入口網站 URL。

如果您使用的是自訂網域名稱,您只需要變更重新導向 URI。

在 密碼重設設定 區段中,輸入下列值:

預設原則識別碼:輸入您在先前建立的註冊和登入使用者流程的名稱。 該名稱以 B2C_1 為首碼。

密碼重設原則識別碼:輸入先前建立的密碼重設使用者流程名稱。 該名稱以 B2C_1 為首碼。

有效的簽發者:輸入逗號分隔簽發者 URL 名單,針對您之前建立的註冊和登入使用者流程以及密碼重設使用者流程。

若要取得登入和登入使用者流程的簽發者 Url,以及密碼重設使用者流程,請先打開每個流程,然後依照 授權單位 下的步驟進行。

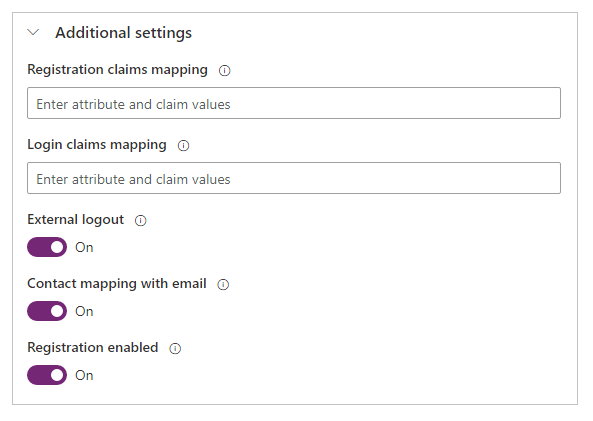

在此步驟中,您可以選擇設置 Azure AD B2C 識別提供者的其他設定。

註冊宣告對應:如果使用電子郵件、名字或姓氏屬性,則不需要設定此項。 如果是其他屬性,請輸入邏輯名稱/宣告配對清單,以用於將從 Azure AD B2C (在註冊期間建立) 傳回的邏輯名稱/宣告配對對應至連絡人記錄中的屬性。

格式:field_logical_name=jwt_attribute_name,其中field_logical_name是入口網站中欄位的邏輯名稱,而jwt_attribute_name是具有從識別提供者傳回的值的屬性。

例如,如果您已啟用職稱 (jobTitle) 和 郵遞區號 (postalCode) 做為使用者流程中的使用者屬性,且想更新對應的連絡人資料表欄位職稱 (jobTitle) 和 地址 1:郵遞區號 (address1_postalcode),請將宣告對應輸為jobtitle=jobTitle,address1_postalcode=postalCode。登入宣告對應:如果使用電子郵件、名字或姓氏屬性,則不需要設定此項。 如果是其他屬性,請輸入邏輯名稱/宣告配對清單,以用於將登入後從 Azure AD B2C 傳回的邏輯名稱/宣告配對對應至連絡人記錄中的屬性。

格式:field_logical_name=jwt_attribute_name,其中field_logical_name是入口網站中欄位的邏輯名稱,而jwt_attribute_name是具有從識別提供者傳回的值的屬性。

例如,如果您已啟用職稱 (jobTitle) 和 郵遞區號 (postalCode) 做為使用者流程中的應用程式宣告,且想更新對應的連絡人資料表欄位職稱 (jobTitle) 和 地址 1:郵遞區號 (address1_postalcode),請將宣告對應輸為jobtitle=jobTitle,address1_postalcode=postalCode。外部登出:選擇是否要啟用或停用同盟登出:

- 選擇 開啟時,使用者會在從入口網站登出時重新導向至同盟登出使用者體驗。

- 選取 關閉,只需從入口網站登出使用者。

使用電子郵件的連絡人對應:指定是否要將連絡人對應至相對應的電子郵件。 啟動此切換功能,會將唯一的連絡人記錄關聯至相符的電子郵件位址,然後在使用者已成功登入後,自動指派外部身分識別提供者給連絡人。

啟用註冊:在您的入口網站開啟或關閉 開啟註冊。 關閉此切換功能時,會停用和隱藏外部帳戶註冊。

選取 確認 來查看設定摘要,並完成識別提供者設定。

請參閱

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應