使用 Azure AD 設定入口網站的 OpenID Connect 提供者

注意

自 2022 年 10 月 12 日起,Power Apps 入口網站為 Power Pages。 其他資訊:Microsoft Power Pages 現在已推出 (部落格)

我們很快就會遷移並將 Power Apps 入口網站文件與 Power Pages 文件併合。

在本文中,您將了解如何針對具有 Azure Active Directory (Azure AD) 的入口網站和多組織用戶共享 Azure AD 設定 OpenID Connect 提供者。

注意

- 入口網站不限於只有 Azure AD、多組織用戶共享 Azure AD 或 Azure AD B2C 作為 OpenID Connect 提供者。 您可以使用確認符合 OpenID Connect 規格的其他提供者。 變更驗證設定 可能需要幾分鐘的時間 才能反應在入口網站上。 如果您要立即反應變更,請使用 入口網站動作 重新開啟入口網站。

使用隱含授與流程設定 Azure AD 為 OpenID Connect 提供者

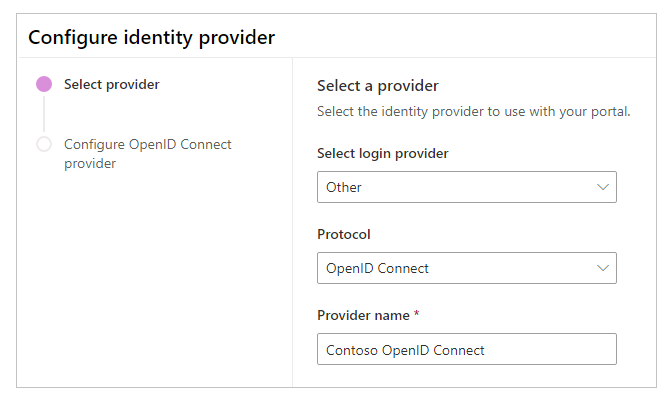

為您的入口網站選取新增提供程式。

對於 登入提供者,請選取 其他。

對於 通訊協定,選取 OpenID Connect。

輸入提供者名稱。

選取下一步。

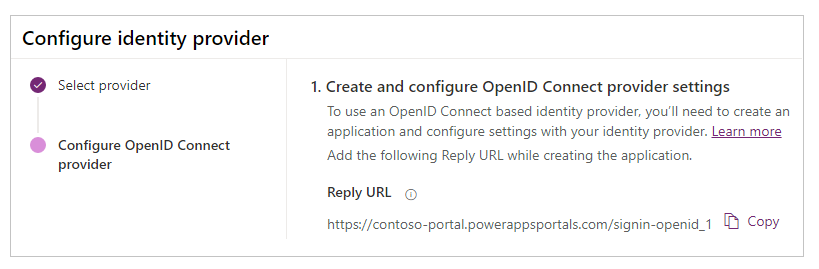

在這個步驟中,您會建立應用程式,並使用您的識別提供者設定設定。

注意

- 當驗證成功後,應用程式會使用回覆 URL 將使用者重新導向至入口網站。 如果您的入口網站使用自訂網域名稱,則可能會有不同於此處所提供的 URL。

- 快速入門: 使用 Microsoft 識別平台註冊應用程式 中提供在 Azure 入口網站上建立應用程式註冊的詳細資料。

登入 Azure 入口網站。

搜尋並選取 Azure Active Directory。

選取管理下的應用程式註冊。

選取新增註冊。

輸入名稱。

如有需要,請選取不同支援的帳戶類型。 其他資訊:支援的帳戶類型

在 重新導向 URI 下,選取 網頁 (如果未選取網頁)。

在重新導向 URI 文字方塊中輸入您的入口網站回覆 URL。

範例:https://contoso-portal.powerappsportals.com/signin-openid_1注意

如果您使用的是預設入口網站 URL,請複製並貼上回覆 URL,如在設定識別提供者畫面上的建立和設定 OpenID Connect 提供者設定區段所示 (上述步驟 6)。 如果您使用的是入口網站的自訂網域名稱,請輸入自訂 URL。 請確定在設定 OpenID Connect 提供者時,在您的入口網站設定中設定 重新導向 URL 時,使用這個值。

例如,如果您在 Azure 入口網站中輸入 回覆 URL 為https://contoso-portal.powerappsportals.com/signin-openid_1,應使用它做為入口網站中的 OpenID Connect 設定。

選取註冊。

在窗格表中,在 管理 下選取 驗證。

在 隱含授與 下,選取 識別碼權杖 核取方塊。

選取儲存。

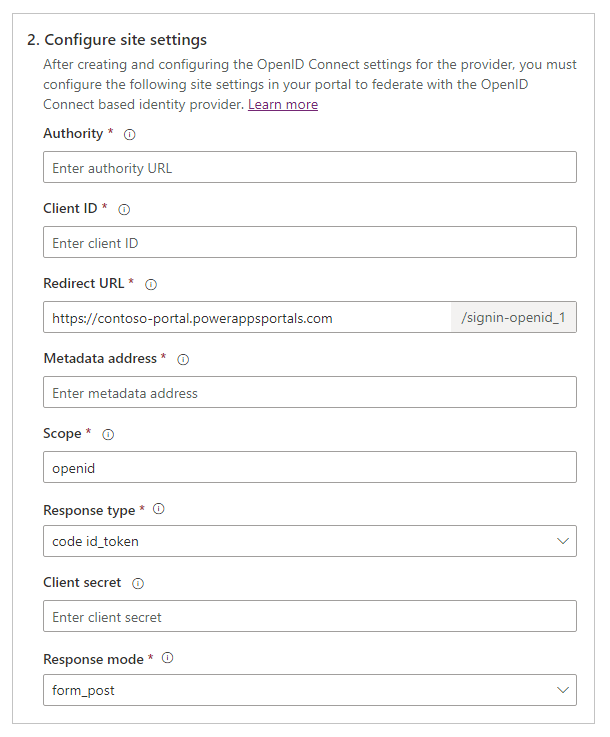

在此步驟中,您會輸入入口網站設定的網站設定。

提示

如果您在先前的步驟中設定應用程式註冊後關閉瀏覽器視窗,請登入 Azure 入口網站,然後前往您註冊的應用程式。

授權: 若要設定授權 URL,請使用下列格式:

https://login.microsoftonline.com/<Directory (tenant) ID>/例如,如果 Azure 入口網站中的目錄 (用戶) 識別碼是

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb,則授權 URL 為https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/用戶端識別碼: 從 Azure 入口網站複製 應用程式 (用戶端) 識別碼 為用戶端識別碼。

重新導向 URL: 確認 重新導向 URL 網站設定值與您之前在 Azure 入口網站中設定的 重新導向 URI 相同。

注意

如果您使用的是預設入口網站 URL,則可以複製並貼上 回覆 URL,如 建立和設定 OpenID Connect 提供者設定 步驟中所示。 如果您使用的是自訂網域名稱,請手動輸入 URL。 請確認在此輸入的值與您在先前的 Azure 入口網站中輸入的 重新導向 URI 值完全相同。

中繼資料位址: 若要設定中繼資料位址,請請執行下列步驟:

在 Azure 入口網站中選取概觀。

選取端點。

複製 OpenID Connect 中繼資料文件 中的 URL。

將複製的文件 URL 貼上為入口網站的中繼資料位址。

範圍: 將 範圍 網站設定值設為:

openid email注意

範圍 中的

openid值是必要的。email值是選擇性的,並在範圍中指定email,可確保自動填入入口網站使用者 (連絡人記錄) 的電子郵件地址,並在使用者登入之後,顯示在 設定檔 頁面上。 如需其他宣告的資訊,請參閱本文後方的 設定其他宣告。對於 回覆類型,請選取 code id_token。

對於 回覆模式: 請選取 form_post。

選取確認。

選取關閉。

設定其他宣告

啟用 Azure AD 中的選擇性宣告。

設定範圍以包括其他宣告。

範例:openid email profile設定註冊宣告對應其他網站設定。

範例:firstname=given_name,lastname=family_name設定登入宣告對應其他網站設定。

範例:firstname=given_name,lastname=family_name

例如,其他宣告所提供的名字、姓氏和電子郵件地址會成為入口網站設定檔頁面中的預設值。

使用多組織用戶共享 Azure AD 應用程式啟用驗證

您可以使用註冊於 Azure AD 中的多組織用戶共享應用程式,將您的入口網站設定為接受來自 Azure 中任何租用戶的 Azure AD 使用者,而不只限特定租用戶中的使用者。 若要啟用多組織用戶管理,請在 Azure AD 應用程式中 更新應用程式註冊。

若要支援針對使用多組織用戶共享應用程式的 Azure AD 進行驗證,您必須建立或設定額外的 簽發者篩選 網站設定。

此網站設定是於所有用戶中比對所有簽發者的萬用字元型篩選。 範例: https://sts.windows.net/*/