建立 DLP 策略

資料遺失防護 (DLP) 原則猶如護欄,協助預防使用者無意中揭露組織資料並保護租用戶中的資訊安全。 DLP 原則強制每個環境啟用連接器以及可以一起使用哪些連接器的規則。 連接器分類為 限業務資料、不允許業務資料,或 已封鎖的。 只有群組業務資料中的連接器才能與同一應用程式或流程中的群組連接器搭配使用。 如需更多資訊:管理員 Microsoft Power Platform:資料遺失防護原則。

建立 DLP 原則與您的環境原則密切相關。

速查事實

- 資料遺失防護 (DLP) 策略猶如護欄,協助預防使用者意外揭露資料。

- DLP 原則可在環境級和租用戶級發揮作用,提供擬訂合乎情理又不會封鎖高生產效率的原則。

- 環境 DLP 原則無法覆寫全租用戶 DLP 原則。

- 如果可為一個環境組態多項策略,則限制性最強的策略會套用連接器組合。

- 預設情況下,租用戶中不會實施 DLP 原則。

- 策略不能套用在使用者層級,只能在環境或租用戶層級。

- DLP 原則是連接器感知,但是不控制使用連接器建立的連接—換句話說,DLP 原則並不清楚您是否使用連接器連接開發、測試或生產環境。

- PowerShell 和系統管理員連接器可以管理原則。

- 環境中的資源使用者可以查看適用的原則。

連接器分類

業務和非業務分類在預訂應用程式或流程中可以一起使用的連接器四周繪製邊界。 連接器可使用 DLP 原則橫跨下列群組分類:

- 業務:預訂的 Power 應用程式或 Power Automate 資源可使用來自業務群組的一個或多個連接器。 如果 Power App 或 Power Automate 資源使用商務連接器,就無法使用任何非商務連接器。

- 非業務:預訂的 Power 應用程式或 Power Automate 資源可使用來自非業務群組的一個或多個連接器。 如果 Power App 或 Power Automate 資源使用非商務連接器,就無法使用任何商務連接器。

- 已封鎖的:沒有 Power 應用程式或 Power Automate 資源可使用被封鎖群組的連接器。 所有 Microsoft 所有的進階連接器和協力廠商連接器 (標準和進階) 都可以封鎖。 所有 Microsoft 所有的標準連接器和 Common Data Service 連接器都無法封鎖。

「業務」和「非業務」名稱並不具任何特殊含義,它們只是標籤。 連接器本身的群組深具意義,並非它們所放置的群組名稱。

其他資訊:管理員 Microsoft Power Platform:連接器分類

建立 DLP 原則的策略

身為接管環境或開始支援使用 Power Apps 和 Power Automate 的系統管理員,設定 DLP 原則應該是您的首要工作之一。 一旦設定了一組基本原則,您便可專注於處理例外狀況並建立具有針對性的 DLP 原則,以在例外狀況經核准後進行實作。

我們建議下列是 共用使用者和團隊生產力環境 DLP 原則的起始點:

- 建立除了已選取原則外,橫跨所有環境的原則 (例如您的生產環境),將本原則中可用的連接器限制為 Office 365 和其他標準微服務,並且封鎖對其他所有的存取權。 本原則會套用至預設環境,以及您目前用來執行內部訓練活動的訓練環境。 此外,本原則也會套用至任何已建立的新環境。

- 為您的 共用使用者和團隊生產力環境 建立適當且權限更多的 DLP 原則。 這些原則可讓決策者使用類似 Azure 服務的連接器 (除了 Office 365 服務以外)。 這些環境中可用的連接器將端賴貴組織及存放商務資料的組織位置而定。

我們建議下列是 生產力 (業務單位和專案) 環境 DLP 原則的起始點:

- 從共用使用者和團隊生產力原則中排除那些環境。

- 搭配業務單位和專案建立它們將使用的連接器和連接器組合,並建立只包括選取環境的租用戶原則。

- 必要時,那些環境的環境管理員可使用環境原則將自訂連接器分類為僅限商務資料。

我們還建議:

- 每個環境建立最少數量的原則。 租用戶與環境原則之間的階層並不嚴格,而且設計和執行階段時,所有適用應用程式或流程常駐的環境原則都要評估後才能決定該資源是否符合或違反 DLP 原則。 套用一個環境的 多項 DLP 原則 將以複雜的方式將您的連接器空間分段,並且可能使它難以瞭解您的決策者面臨的問題。

- 使用租用戶層級原則集中管理 DLP 原則和使用環境原則只會分類自訂連接器或例外案例。

建立基本策略後,請規劃如何處理例外狀況。 您可以:

- 拒絕要求。

- 將連接器新增至預設 DLP 原則。

- 將環境新增到全域預設 DLP 的例外清單並建立使用案例特定的 DLP 原則,包括例外情況。

範例:Contoso 的 DLP 策略

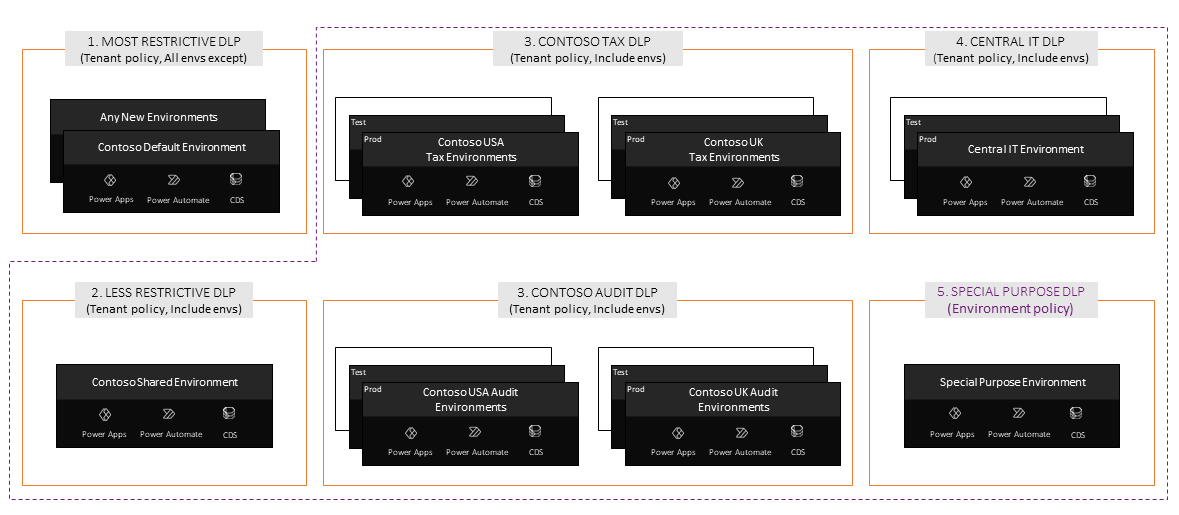

現在讓我們看一下 Contoso Corporation 如何以本組織指南為例設定自己的 DLP 原則。 他們的 DLP 原則設定與其 環境策略 息息相關。

除了卓越中心 (CoE) 活動管理以外,Contoso 管理員也想要支援使用者與團隊的生產力案例和商務應用程式。

Contoso 系統管理員已在此套用的環境和 DLP 策略包含:

套用租用戶中所有環境的泛租用戶限制 DLP 原則,除了某些特定環境 (已從原則範圍排除) 以外。 系統管理員有意藉由封鎖對其他事物的存取權,將本原則中可用的連接器限為 Office 365 和其他標準微服務。 本原則也會套用至預設環境。

Contoso 管理員為使用者建立了另一個共用環境,方便打造使用者和團隊生產力用例應用程式。 此環境有一個關聯的租用戶層級 DLP 原則,它不像預設原則一樣規避風險,讓決策者使用類似 Azure 服務的連接器 (除了 Office 365 服務之外)。 因為該環境是非預設環境,系統管理員可積極為其控制環境決策者清單。 這是一種對共用使用者與團隊生產力環境及相關 DLP 設定的分層式辦法。

此外,業務單位建立業務線應用程式方面,他們已為其稅務和審核子公司在不同國家/地區建立開發、測試及生產環境。 環境決策者對這些環境的存取已經認真管理過,並且只有使用租用戶層級 DLP 原則與業務單位利害關係人諮詢時才可使用適當的第一方和協力廠商連接器。

同樣地,開發人員/測試/生產環境是供中央 IT 用來開發和淘汰相關或適當應用程式。 這些商務應用程式案例典型上有一組明確定義的連接器,須供這些環境的決策者、測試人員和使用者使用。 您可以使用專門的租用戶層級原則管理對這些連接器的存取權。

Contoso 也有專門用於卓越中心活動的特殊用途環境。 在 Contoso,根據理論團隊行事的試驗性質,特殊用途環境的 DLP 原則仍將高度接觸。 在本案例中,租用戶管理員已將此環境的 DLP 管理直接委派給 CoE 團隊的信任環境管理員,並將它從所有租用戶層級原則中排除。 此環境僅由環境層級 DLP 原則管理,這是例外情況,不是 Contoso 的規則。

如預期一般,在 Contoso 中建立的任何新環境都將對應至原始的所有環境原則。

租用戶為中心的 DLP 原則設定不能預防環境管理員使用自己的環境層級 DLP 原則 (如果他們想要引進其他限制或為自訂連接器分類)。

設定資料原則

在 Power Platform 系統管理中心建立您的原則。 其他資訊:管理資料原則

使用 DLP SDK 將自訂連接器新增到 DLP 原則。

將貴組織的 DLP 原則清楚傳達給決策者

設立一個能清楚轉達的 SharePoint 網站或 WIKI:

- 組織中強制執行的租用戶層級和關鍵環境層級 (例如,預設環境、試用環境) DLP 原則包括分類為業務、非業務和封鎖的連接器清單。

- 您的系統管理員群組電子郵件 ID,決策者可藉此聯絡例外案例。 例如,系統管理員可協助決策者返回符合編輯現有 DLP 原則的資格、將解決方案移往不同的環境、建立新環境和新 DLP 原則以及將決策者和資源移往新環境。

也清楚地將貴組織的 環境策略傳達給決策者。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應