設定入口網站的 SAML 2.0 提供者

注意

自 2022 年 10 月 12 日起,Power Apps 入口網站為 Power Pages。 其他資訊:Microsoft Power Pages 現在已推出 (部落格)

我們很快就會遷移並將 Power Apps 入口網站文件與 Power Pages 文件併合。

若要提供外部驗證,您可以新增一個或多個符合 SAML 2.0–標準的識別提供者。 本文說明如何設定各種不同的識別提供者,以便與做為服務提供的入口網站整合。

注意

變更驗證設定 可能需要幾分鐘的時間 才能反應在入口網站上。 如果您要立即反應變更,請使用 入口網站動作 重新開啟入口網站。

設定 SAML 2.0 提供者

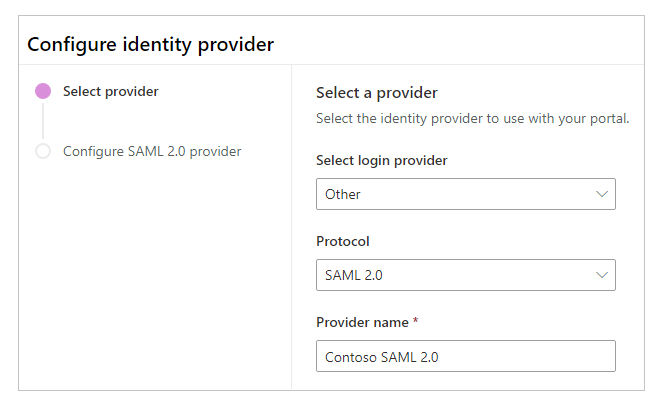

為您的入口網站選取新增提供程式。

對於 登入提供者,請選取 其他。

對於 通訊協定,選取 SAML 2.0。

輸入提供者名稱。

選取下一步。

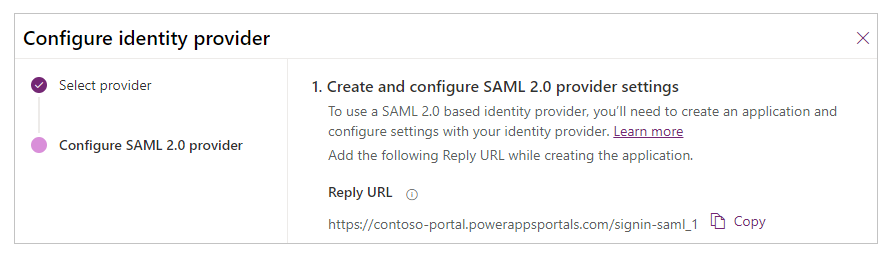

建立應用程式,並使用您的識別提供者設定設定。

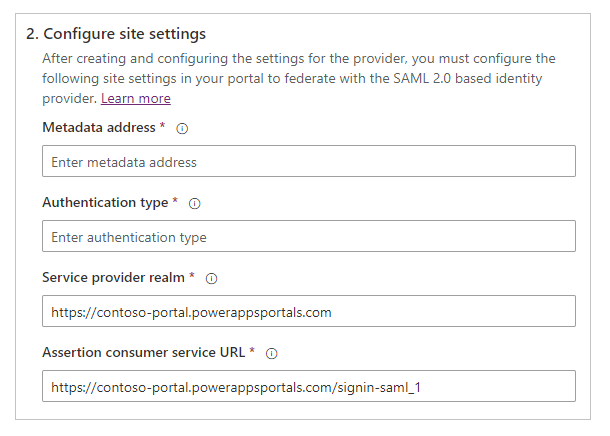

為入口網站設定輸入下列網站設定。

注意

請確認您已查看—並視需要變更—預設值。

名字 描述 中繼資料位址 SAML 2.0 識別提供者中繼資料檔案位置。

範例 (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/federationmetadata/2007-06/federationmetadata.xml驗證類型 指定 SAML 2.0 識別提供者全域唯一名稱的實體識別碼值。

範例 (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/服務提供者領域 指定 SAML 2.0 識別提供者的服務提供者領域的入口網站 URL。

範例:https://contoso-portal.powerappsportals.com/判斷提示取用者服務 URL 對應於服務提供者端點 (URL) 的入口網站 URL。 此 URL 負責接收和解析 SAML 判斷提示。

範例:https://contoso-portal.powerappsportals.com/signin-saml_1

注意: 如果您使用的是預設入口網站 URL,則可以複製並貼上 回覆 URL,如 建立和設定 SAML 2.0 提供者設定 步驟中所示。 如果您使用的是自訂網域名稱,請手動輸入 URL。 請確認在此輸入的值與識別提供者設定 (例如 Azure 入口網站) 中應用程式的 重新導向 URI 值完全相同。選取下一步。

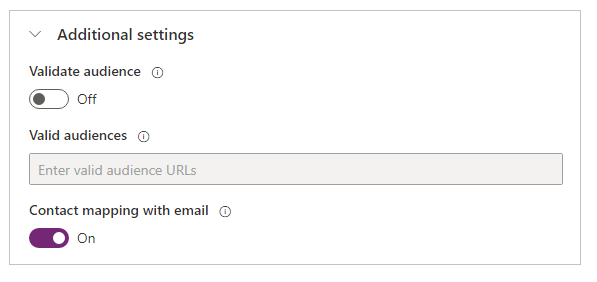

(選擇性) 進行其他設定。

名字 描述 驗證對象 如果啟用此項目,則會在權杖驗證期間驗證對象。 有效的對象 以逗點分隔的對象 URL 清單。 與電子郵件對應的連絡人 指定連絡人是否要對應至相對的電子郵件。 此項目設為 開啟 時,唯一的連絡人記錄會關聯至相符的電子郵件位址,並在使用者已成功登入後,指派外部識別提供者給連絡人。 選取確認。

編輯 SAML 2.0 提供者

請參閱 編輯提供者。

另請參閱

使用 Azure AD 為入口網站設定 SAML 2.0 提供者

使用 AD FS 為入口網站設定 SAML 2.0 提供者

在入口網站中使用 SAML 2.0 的常見問題

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應