使用 Azure 入口網站在適用於 MySQL 的 Azure 資料庫中進行 TLS 設定

適用於:  適用於 MySQL 的 Azure 資料庫 - 單一伺服器

適用於 MySQL 的 Azure 資料庫 - 單一伺服器

重要

適用於 MySQL 的 Azure 資料庫單一伺服器位於淘汰路徑上。 強烈建議您升級至適用於 MySQL 的 Azure 資料庫彈性伺服器。 如需移轉至適用於 MySQL 的 Azure 資料庫彈性伺服器的詳細資訊,請參閱適用於 MySQL 的 Azure 資料庫單一伺服器會發生什麼事?

本文說明如何設定適用於 MySQL 的 Azure 資料庫伺服器,以強制執行允許連線通過的最低 TLS 版本,並拒絕所有 TLS 版本低於所設定最低 TLS 版本的連線,進而增強網路安全性。

您可以強制 TLS 版本連線到其適用於 MySQL 的 Azure 資料庫。 客戶現在可以選擇為其資料庫伺服器設定最低 TLS 版本。 例如,將此 [最低 TLS 版本] 設定為 1.0,表示您應該允許使用 TLS 1.0、1.1 和 1.2 進行連線的用戶端。 或者,將此設為 1.2,表示您只允許使用 TLS 1.2+ 的用戶端連線,且所有使用 TLS 1.0 和 TLS 1.1 的傳入連線都會遭到拒絕。

必要條件

若要完成本操作說明指南,您需要:

設定適用於 MySQL 的 Azure 資料庫的 TLS 設定

請遵循下列步驟來設定 MySQL 伺服器最低 TLS 版本:

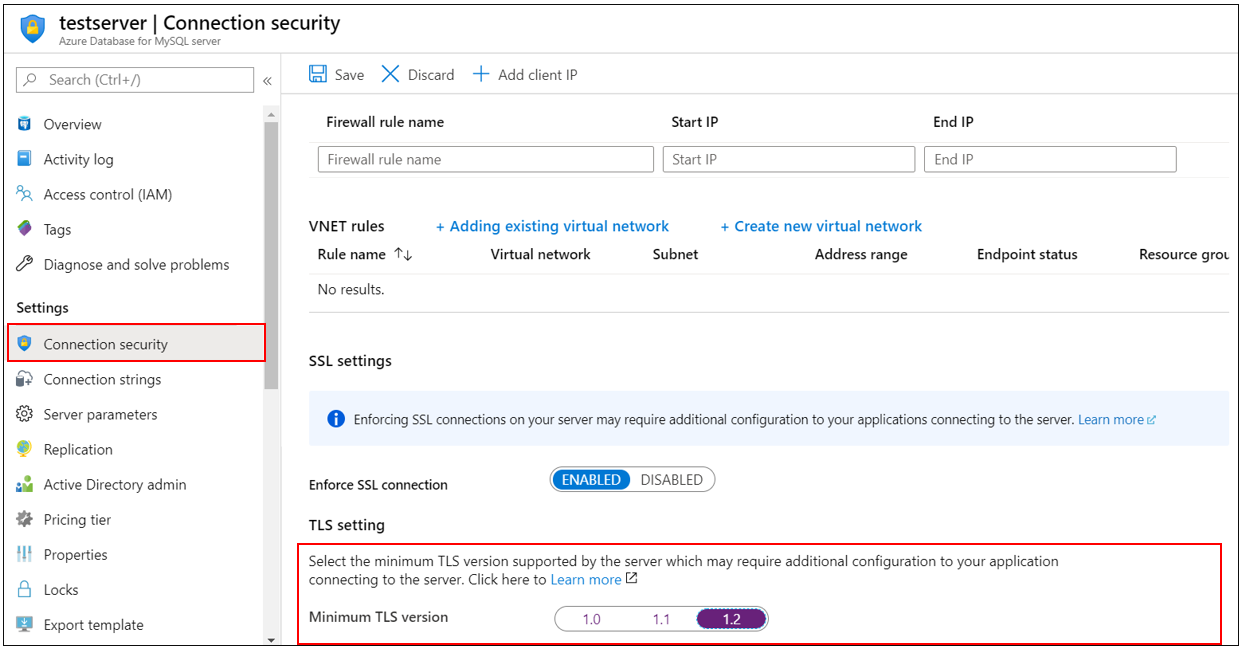

在 Azure 入口網站中,選取現有適用於 MySQL 的 Azure 資料庫伺服器。

在 [MySQL 伺服器] 頁面的 [設定] 之下,按一下 [連線安全性],以開啟連線安全性設定頁面。

在 [最低 TLS 版本] 中,選取 1.2 以拒絕 MySQL 伺服器的 TLS 版本小於 TLS 1.2 的連線。

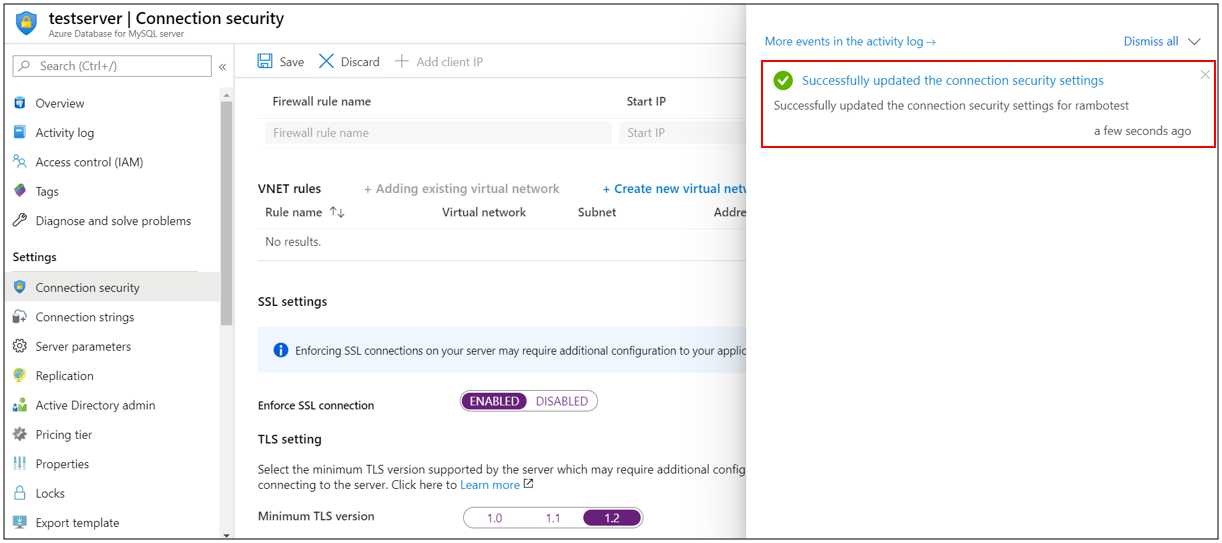

按一下 [儲存] 儲存變更。

通知會確認連線安全性設定已成功啟用並立即生效。 不需要或執行伺服器重新啟動。 儲存變更之後,只有在 TLS 版本大於或等於入口網站上設定的最低 TLS 版本時,才會接受伺服器的所有新連線。