保護DevOps環境不再是開發人員的選擇。 駭客正在向左轉移,因此您必須實作 零信任 原則,包括明確驗證、使用最低許可權存取權,以及在 DevOps 環境中假設遭到入侵。

本文說明使用 零信任 方法來保護您的 DevOps 環境的最佳作法,以防止駭客入侵開發人員方塊、利用惡意腳本感染發行管線,以及透過測試環境存取生產數據。

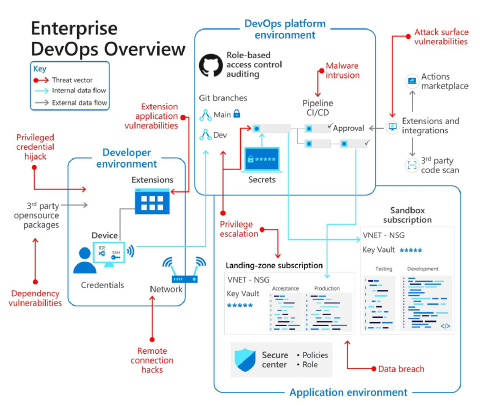

我們的 保護企業 DevOps 環境 電子書提供開發人員、DevOps 平臺和應用程式環境的下列視覺效果,以及每個環境的潛在安全性威脅。

請注意,在上圖中,環境與外部整合之間的連線如何擴充威脅環境。 這些連線可能會增加駭客入侵系統的機會。

不良動作專案正在整個企業中延伸,以危害 DevOps 環境、取得存取權並解除鎖定新的危險。 攻擊超越網路安全性缺口的典型廣度,以插入惡意代碼、假設強大的開發人員身分識別,以及竊取生產程序代碼。

隨著公司向無處不在、隨處工作的情況,他們必須加強裝置安全性。 網路安全辦公室可能缺乏對開發人員如何保護及建置程式代碼的一致瞭解。 攻擊者利用這些弱點與遠端連線駭客和開發人員身分識別竊取。

DevOps 工具是駭客的主要進入點,從管線自動化到程式代碼驗證和程式代碼存放庫。 如果不良執行者在到達生產系統之前感染程序代碼,在大部分情況下,它可以通過網路安全檢查點。 若要防止入侵,請確定您的開發小組會參與對等檢閱、使用IDE安全性外掛程式進行安全性檢查、安全編碼標準和分支檢閱。

網路安全小組旨在防止攻擊者圍困生產環境。 不過,環境現在包含供應鏈工具和產品。 開放原始碼工具缺口可能會提高全球網路安全風險。

若要深入了解開發人員特定文章,請參閱 零信任 指引中心的開發人員指引一節中的下列DevSecOps文章:

- 保護DevOps平臺環境可協助您在DevOps平臺環境中實作 零信任原則,並強調秘密和憑證管理的最佳做法。

- 保護開發人員環境可協助您在開發環境中實作 零信任 原則,並提供最低許可權、分支安全性和信任工具、延伸模組和整合的最佳做法。

- 將 零信任 安全性內嵌至開發人員工作流程,可協助您快速且安全地創新。

下一步

- 使用 Azure DevOps 加速並保護您的程式代碼,其工具可讓開發人員獲得最快速且最安全的雲端體驗程式代碼。

- 註冊 Azure 開發人員 CLI,這是一種開放原始碼工具,可加速開始使用 Azure 所需的時間。

- 將 Azure 設定為信任 GitHub 的 OIDC 作為同盟身分識別。 OpenID 連線 (OIDC) 可讓您的 GitHub Actions 工作流程存取 Azure中的資源,而不需要將 Azure 認證儲存為長期存在的 GitHub 秘密。

- DevOps 資源中心可協助您使用 DevOps 實務、敏捷方法、Git 版本控制、Microsoft 的 DevOps,以及如何評估貴組織的 DevOps 進度。

- 瞭解 Microsoft DevSecOps 解決方案如何將安全性整合到軟體傳遞生命週期的每個層面,以針對雲端上的應用程式啟用 DevSecOps 或保護 DevOps,以及 Azure 和 GitHub 上的應用程式。

- 如備忘錄 22-09 中所述實作 零信任 原則(支持美國行政命令 14028,改善美國網路安全),方法是使用 Microsoft Entra ID 作為集中式身分識別管理系統。