設定 Azure SQL 受控執行個體 NSG 規則以使用 Azure 機密總帳

適用於:Azure SQL 受控執行個體

當您在 Azure SQL 受控執行個體上啟用 Azure 機密總帳作爲摘要位置之後,您需要手動設定 Azure SQL 受控執行個體的虛擬網路規則,以與 Azure 機密總帳通訊。

在本文中,您將學會如何:

- 設定您的 SQL 受控執行個體網路安全性群組 (NSG) 和路由表規則,以允許流量流向 Azure 機密總帳。

權限

由於受控執行個體中的資料敏感度,啟用 Azure SQL 受控執行個體公用端點的設定需要透過兩個步驟程序來進行。 此安全性措施遵守職責區分 (SoD):

- SQL 受控執行個體系統管理員必須在 SQL 受控執行個體上啟用公用端點。 您可以在 SQL 受控執行個體資源的 [概觀] 頁面上找到 SQL 受控執行個體系統管理員。

- 網路系統管理員必須使用 NSG 來允許流量流向 SQL 受控執行個體。 如需詳細資訊,請參閱網路安全性群組權限。

為 Azure 機密總帳啟用輸出 NSG 規則

我們需要擷取 Azure 機密總帳的 IP 位址,並將其新增至 SQL 受控執行個體的輸出 NSG 規則和路由表。

取得總帳端點和身分識別服務端點的 IP 位址

在 Azure 入口網站中佈建的 Azure 機密總帳 [概觀] 頁面中,擷取總帳端點主機名。 使用 ping 或類似的網路工具取得 Azure 機密總帳執行個體的 IP 位址。

ping -a <ledgername>.confidential-ledger.azure.com

PING <ledgername>.confidential-ledger.azure.com (1.123.123.123) 56(84) bytes of data.

64 bytes from 1.123.123.123 (1.123.123.123): icmp_seq=1 ttl=105 time=78.7 ms

同樣地,請針對 Azure 機密總帳執行個體 Identity Service Endpoint 執行該程序。

ping identity.confidential-ledger.core.azure.com

PING part-0042.t-0009.t-msedge.net (13.107.246.70) 56(84) bytes of data.

64 bytes from 13.107.246.70 (13.107.246.70): icmp_seq=1 ttl=52 time=14.9 ms

將 IP 位址新增至輸出 NSG 規則

這兩個 IP 位址應該新增至 SQL 受控執行個體的輸出 NSG 規則。

在 Azure 入口網站中,移至 SQL 受控執行個體的網路安全性群組。 網路安全性群組是 SQL 受控執行個體的資源群組中的單獨資源。

移至 [輸出安全性規則] 功能表。

將上一節取得的兩個 IP 位址新增為新的輸出規則:

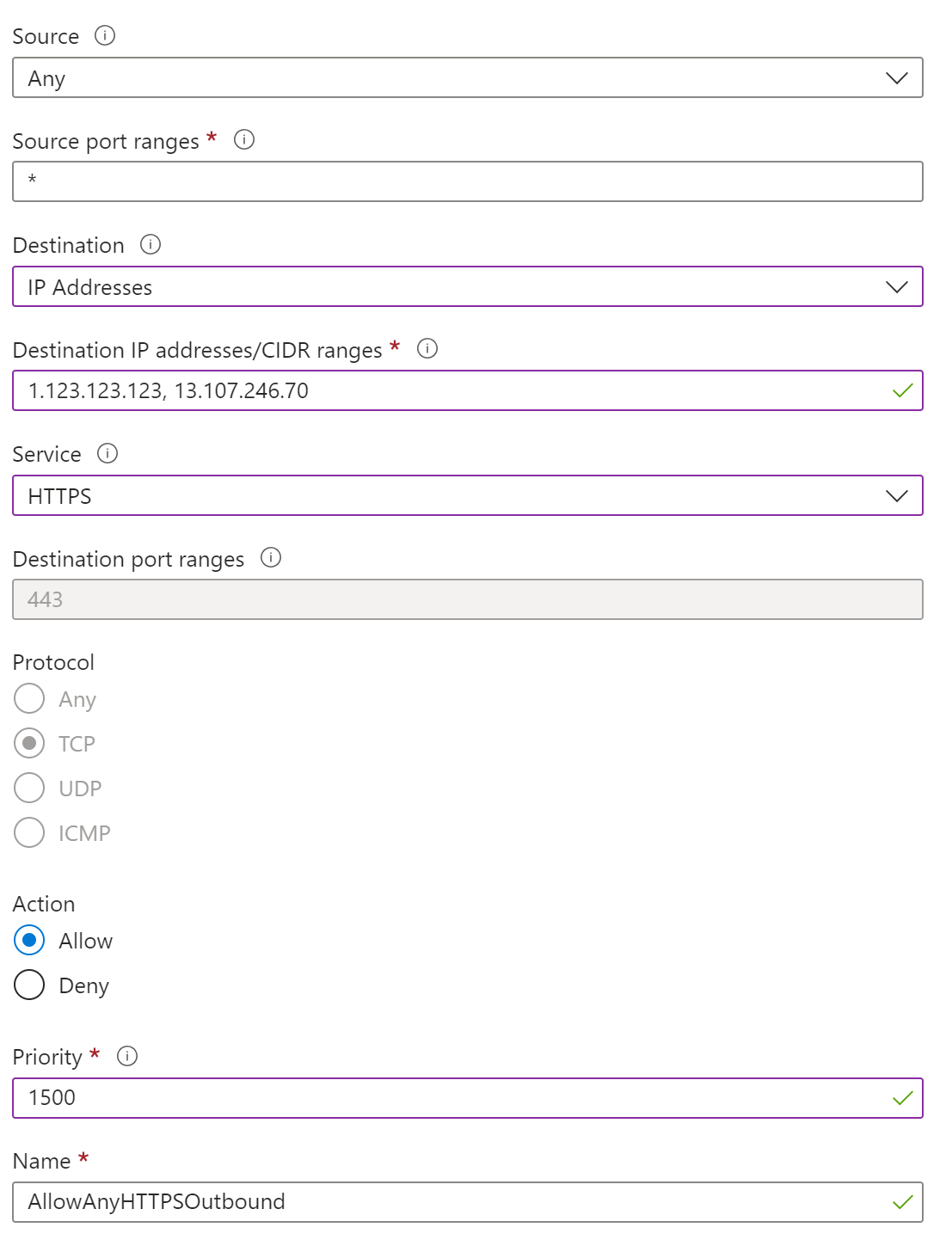

選取 [輸出安全性規則] 索引標籤,並使用下列設定新增優先順序高於 deny_all_inbound 規則的規則:

設定 建議的值 描述 來源 任何 IP 位址或服務標籤 - 針對 Power BI 之類的 Azure 服務,請選取 Azure 雲端服務標籤

- 針對您的電腦或 Azure 虛擬機器,請使用 NAT IP 位址

來源連接埠範圍 * 將此保留為 * (任何),因為通常會動態配置來源連接埠,因此無法預測 目的地 <1.123.123.123>、<13.107.246.70> 新增在上一節中為 Azure 機密總帳取得的 IP 位址 目的地連接埠範圍 3342 將目的地連接埠設定為 3342,這是受控執行個體公用 TDS 端點 服務 HTTPS SQL 受控執行個體將透過 HTTPS 與總帳通訊 動作 允許 允許從受控執行個體到總帳的輸出流量 優先順序 1500 確定此規則的優先順序高於 deny_all_inbound 規則

將 IP 位址新增至路由表

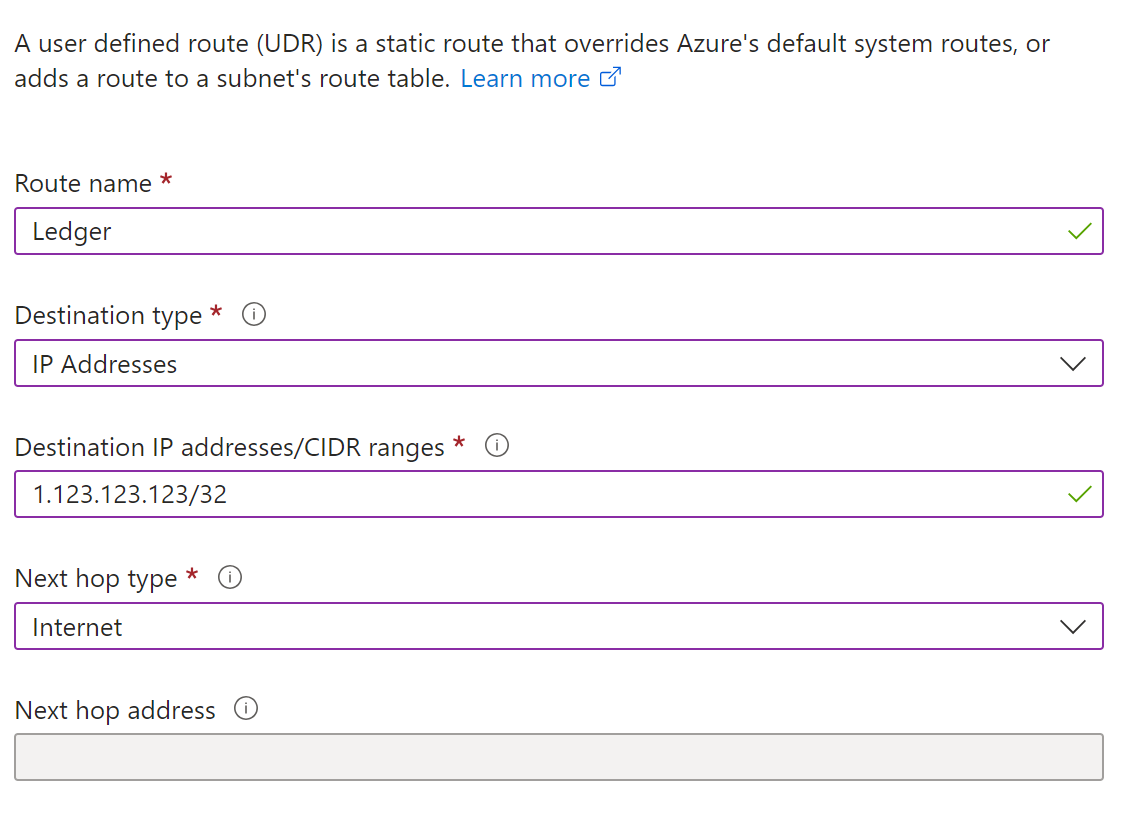

這兩個 Azure 機密總帳 IP 位址也應該新增至路由表:

在 Azure 入口網站中,移至 SQL 受控執行個體的路由表。 路由表是 SQL 受控執行個體的資源群組中的單獨資源。

移至 [設定] 下的 [路由] 功能表。

將上一節取得的兩個 IP 位址新增為新的路由:

設定 建議的值 描述 路由名稱 使用慣用名稱 您要用於此路由的名稱 目的地類型 IP 位址 使用下拉式功能表,然後選取 [IP 位址] 目的地 IP 位址/CIDR 範圍 1.123.123.123/32 在此範例中,使用 1.123.123.123/32。 建立另一個路由以新增身分識別服務端點,即此範例中的13.107.246.70/32下一個躍點類型 網際網路

確認路由已正確設定

您可以執行資料庫驗證,確認您的 SQL 受控執行個體現在能夠與 Azure 機密總帳進行通訊。 查詢應該報告 Ledger verification succeeded。

相關內容

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應